JSS主催セミナー「放置されがちな脆弱性対策」~管理・運用を効率化し、強固なセキュリティ体制にするには?」(後編)

本誌JAPANSecuritySummit Updateの主催で開催されたオンライン討論会「放置されがちな脆弱性対策」~管理・運用を効率化し、強固なセキュリティ体制にするには?~の内容について報告する。後編では、本セミナーのテーマである「放置されがちな脆弱性対策」に関するパネルディスカッションの模様をお伝えする。パネラーには、サイバーセキュリティクラウドの渡辺洋司氏と、サイバートラストの富田佑美氏が招聘された。モデレータは前編に続き、サイオステクノロジー 上席執行役員 情報セキュリティ担当 面 和毅氏が務めた。

脆弱性診断と脆弱性管理の違いとは何か?

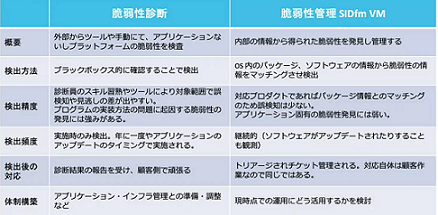

まず面氏は「脆弱性診断と脆弱性管理の違い」について両パネラーに質問した。 サイバートラストの富田氏は「一言で簡単にいうと、管理する視点からが異なっています。脆弱性診断は、外から攻撃者視点で逐一レポートするものです。一方、脆弱性管理は社内からシステムの状況を把握して、リスクを管理していくという違いがあります」と語る。

一方、表を交えて説明したのはサイバーセキュリティクラウドの渡辺氏だ。

概要は富田氏と同じだが、検出方式や精度、頻度などの観点から「脆弱性診断は外部からブラックボックス的に検出し、精度は診断者によって左右されます。頻度は年に1度、2度で、実施後の対処は顧客側が行います。脆弱性管理のほうは、OSやソフトの内部情報から日々発見されます。プロダクトの誤検知は少ないものの、アプリ固有の脆弱性は発見しづらく、検出後の対応を顧客側が行う点は脆弱性診断と同じです」と述べた。

これを受けて面氏は、脆弱性管理の市況感について訊ねた。

渡辺氏は「脆弱性の診断と管理は、お客様のニーズが異なっているようです。脆弱性管理ツールは、システムが大きくなり、負担が掛かってきたときに導入する傾向があります。また脆弱性情報の収集が難しくなり、一括で情報を見たいというニーズで導入されるようです」と印象を語る。

富田氏は「脆弱性管理については、最近ではセキュリティガイドラインなどにも出ているため知られるようになりましたが、まだお客様にとっては運用が大変というイメージがあります。そのため、とりあえず年に1回ぐらい実施する脆弱性診断のほうが手を出しやすいようです」と市況感を示した。

ただ最近の脆弱性管理ツールは、担当するシステム、組織、ユーザーごとに一元的に管理できるため、効率的に運用できるようになっている。まさにサイバートラストの脆弱性管理ツール「MIRCLE Vul Hammer」は、各サーバーに対して自動でスキャンを行い、ユーザーに脆弱性を通知し、Webから管理できるため、その種のツールの代表といえるだろう。

面氏は「MIRACLE Vul Hammerのほうは、オープンソースの統合監視ソフトZabbixの機能を拡張する形で登場したので、エンタープライズ寄りから進化して管理ができるという印象があります。一方、サイバーセキュリティクラウドの脆弱性情報収集管理ツールSIDfmはクラウドから始まっているので、それぞれ競う土俵が異なる気がします」とコメント。

この点について渡辺氏は「もともとSIDfmは、脆弱性情報を取り扱って配信するというところから始まっており、管理については市場ニーズに合わせて機能を追加してきました。したがってクラウド寄りというよりも、脆弱性情報を持っていてサーバーの情報を組み合わせて管理していく方向でソリューションが発展してきました」と説明する。

果たして脆弱性「管理」は本当に必要なものなのか?

続いて面氏は、次のトピックとして「脆弱性管理は本当に必要なのか?」という点について両氏に問いかけた。

渡辺氏は「システムの安全を担保するためには、やはり脆弱性管理自体は必要でしょう。脆弱性の管理サービスについては、自社で内製化して資産管理と情報を収集でき、運用フローが上手く回っていれば、現時点ではすぐに必要がないかもしれません。それができないときに、やはり検討の余地が出てくると思います」と述べた。

富田氏は「そもそも自社において、どんなシステムが動いているのか、資産管理の観点で分からないことが多くあります。脆弱性管理を実施することで、システムを可視化して、どう対応していくべきかも把握できるため、やはり脆弱性管理は今後必要になるでしょう。とはいえ、ツールを導入するハードルは組織ごとに異なるので、まずは情報収集から始めていくのがよいでしょう」とアドバイスする。

これを受けて面氏は「やはり取りかかりが大切ですね。たとえば導入しやすいスターターパックのようなものはありますか?」と問いかけた。

「スターターパックはありませんが、脆弱性の情報収集だけできるライセンスは用意しています。まずは情報収集をラクにすることから入るとよいでしょう」と渡辺氏。

富田氏は「実はMIRACLE Vul Hammerを内部的に利用した情報メールサービスを来期から提供する予定です。お客様のシステム情報を私たちに送ってもらい、関連ある脆弱性情報のみをユーザーに通知します。さらに管理も追加したければ、MIRACLE Vul Hammerをご案内します。どれだけセキュリティ運用に対してお客様が人を割けるかという点が直近の課題になりますが、セキュリティ対策は利益を生み出すものではないため、経営層の判断が得られないことがハードルですね」と語る。

「セキュリティ業界は、マイナスから始まってゼロに戻す仕事になるので、経営者側に納得させづらいですよね。ガン(癌)が見つかったら治療をするのと同じように、何かあったときに初めて対策を練るという感じですから」と面氏も同意する。

渡辺氏は「そういう意味では、脆弱製管理サービスを使うと、健康診断のようにガンかどうかを可視化して判断しやすくなるので、その価値を伝えやすいかもしれないですね。被害を受ける前に予防できる点で大きなメリットになると思います。AppleWatchで毎日ヘルスケア情報を見ている感じに例えられるでしょう」と説明する。

脆弱性管理は内製化すべき? それとも外部サービスに任せる?

ここまでのディスカッションのまとめとして、面氏は「やはり脆弱性管理は必要であり、実際に企業でも実施されていると感じました。個人的な感覚としては、脆弱性管理は大変労力が求められるものです。私もCVEなどの脆弱性情報を毎日集めているので、非常に大変である気持ちが分かります。脆弱性管理を内製化するのは、それなりの専用チームを用意する必要があるでしょう。その内製化のためのコストと外部サービスのコストを比較して、どちらにするかを検討したほうがよいと思います」と強調した。

今回、セミナー参加者のアンケート調査では、6割超の方が脆弱性情報を集めており、5割が脆弱性管理も実施しているという結果が得られた。

渡辺氏は、この結果を挙げて「私も、あらためてセキュリティ担当者の意識が高まっていることを実感しました。しかし、そもそも本セミナーに参加されていない方は、認識すらされていないということになります。今回の議論でも明らかになったように、脆弱性管理製品はベンダーによって成立の歴史が異なります。内製化する場合に、現場で資産管理を行って情報を収集をする際の一定の難しさや、さらに運用についてのネガティブ感もあり、大事なセキュリティ対策が後手になってしまうのはもったいない話だと思います。ぜひ脆弱性管理までチャレンジし、あらためて脆弱性情報の収集を検討して頂ければ幸いです」と思いを伝えた。

富田氏も「脆弱性情報の収集・管理・診断において、企業や組織ごとに運用の意識やコスト感が異なってくるため、それぞれに合ったアプローチをしていただければと思います。いずれにしても私たちとしては、やはり脆弱性管理は必要なものだと考えています。前半で面氏からご説明があったサイバー攻撃の状況からも明らかなように、すでに脆弱性の悪用が増えているのも事実です。セキュリティに関する毎日の体調チェックと健康診断を行うために、脆弱性管理を考えて頂きたいですね」とまとめた。

参考:JSSUD主催セミナー「放置されがちな脆弱性対策」~管理・運用を効率化し、強固なセキュリティ体制にするには?」 <前編>