第2回 Open Source Security Foundation (OpenSSF) Meetup その3 (Mobilization Plan & Sigstore)

Open Source Security Foundation (OpenSSF)が、第2回のMeetupを開催した。Meetup第2回は、カナダのバンクーバーで開催された「OpenSSF Day North America」の模様を紹介したものである。その3では、「ここまでのセッションでカバーされていない項目について、すべてを網羅する」という司会者の紹介から始まった。

続いてサイバートラスト OSS/IoT技術本部 製品開発統括 リードアーキテクト 池田 宗広 氏が登壇し、「すべてをカバーすることは無理であるが、2つ興味深いセッションがあったので紹介したい」と話を切り出して講演をスタートさせた。

Mobilizing for the Mobilization Plan

まずはOpenSSF Day North Americaで開催されたインテルのクロム氏によるセッションから、「Mobilizing for the Mobilization Plan」について解説がなされた。

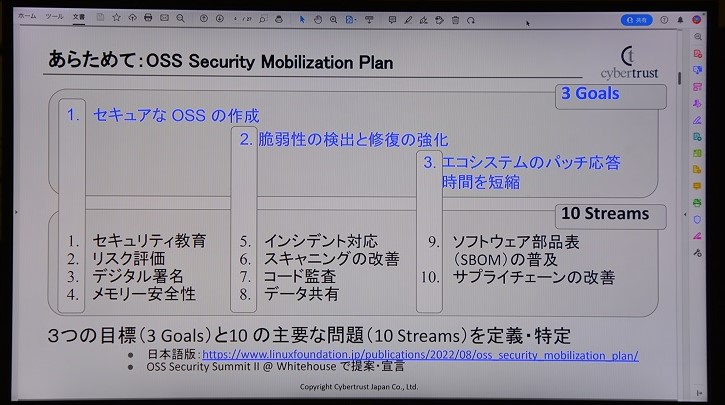

OSS Security を強化改善するための活動指針として、このMobilization Planでは「セキュアなOSSの作成」「脆弱性の検出と修復の強化」「エコシステムのバッチ応答時間の短縮」という3つのゴールが掲げられ、それらを実現するための10の問題を定義・特定し、解決に向けた活動が進められている。Mobilization Planでは、それぞれの活動にかかる人的リソースおよびコストが示されている。

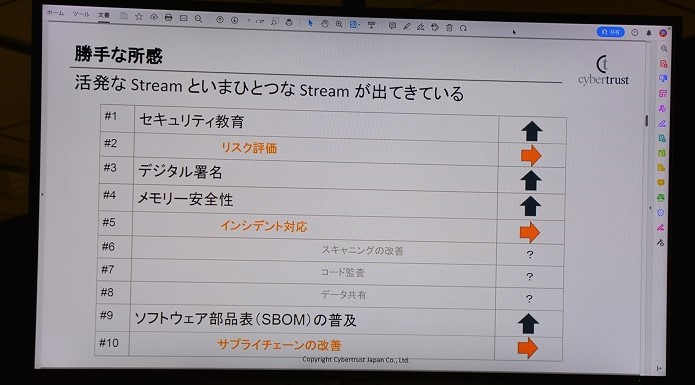

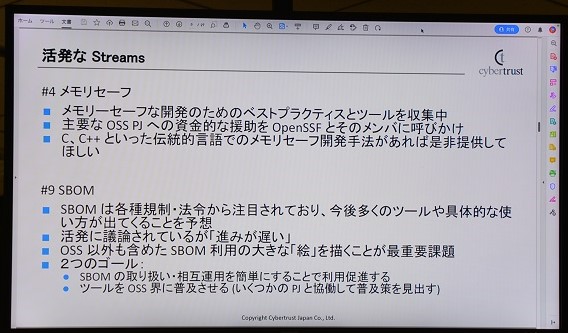

10の活動を見ると、あくまで池田氏の所感とのことだが、「活発なものと、そうでないものに分かれてしまっている」とのことだ(下図参照)。

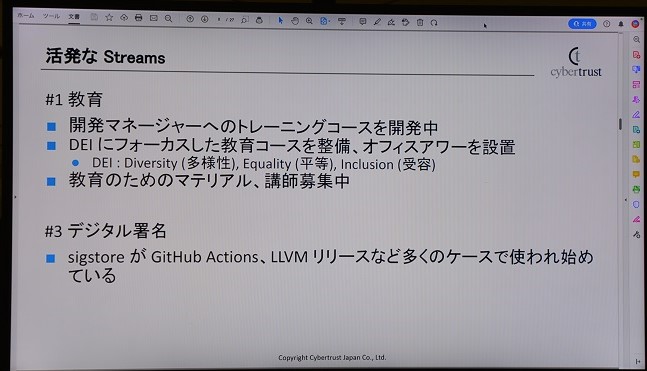

活動が活発なものとしては、まずは開発マネージャーへのトレーニングコースの開発、DEI(今回キーワードだった)にフォーカスした教育コースの整備などを含め、セキュリティ教育は注力されているようだ。

また、デジタル署名、メモリセーフ、SBOMなども、活発な活動として挙げられる。ただ、SBOMについては、活発に議論されているようではあるが、「進みが遅い」といった懸念もあるそうだ。

一方、あまり進みがよくないものは、「スキャニングの改善」「コード監査」「データ共有」などが挙げられるとした。一方で、サプライチェーンの改善は順調なようで、その中でも「SBOM生成を自動的に行うための一貫したツール群を定義しようとしている点は注目に値するかもしれない」と池田氏は述べた。

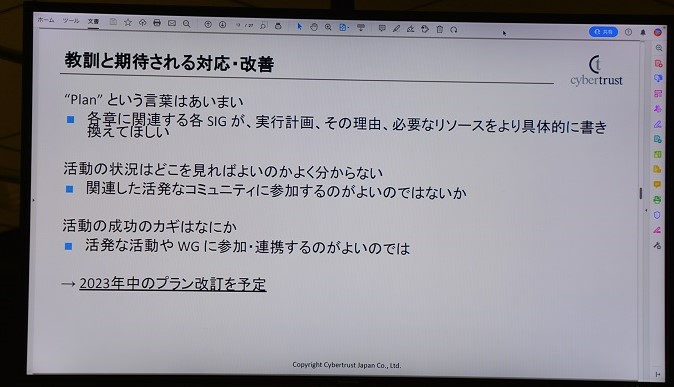

今後のプランについては、Mobilization Planという言葉自体があいまいであったという反省から「もう少し具体的にすべく、各活動において計画を練る必要がある」とされたようだ。また、活動の状況も可視化されておらず、活発な活動とそうでもない活動が存在するため、今後はWGへの参加や連携で解決がされることに期待を寄せているようだ。

そして、現行のプランや活動をそのまま維持するのではなく、2023年中に改定を予定しているとのことだ。

Getting involved in Sigstore Research Projects

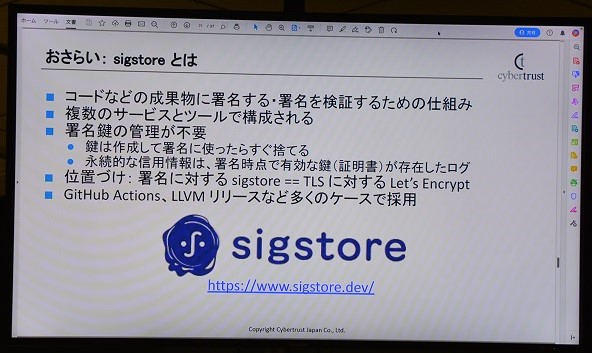

もう一つの大きなテーマは、Sigstoreの強化、参加推進についてである。講演のタイトルにあるように、Sigstore Research Projectsなので、「少し将来を見据えた、大きな話であるようだ」と池田氏はコメントした。そもそも、Sigstoreは、コードやアーティファクトに署名を付けて、それがどこからのものかをわかるようにするものである。

通常、デジタル署名は、鍵を使って署名するものであり、署名する人の秘密鍵が必要になる。Sigstoreは発想の転換で1回使った秘密鍵をすぐに捨ててしまう。そこで、「その時点で秘密鍵が有効であった」というログをのちに検証する。従って、本人の証明が鍵からログに移るために、ログは改ざんされてはならないというものだ。

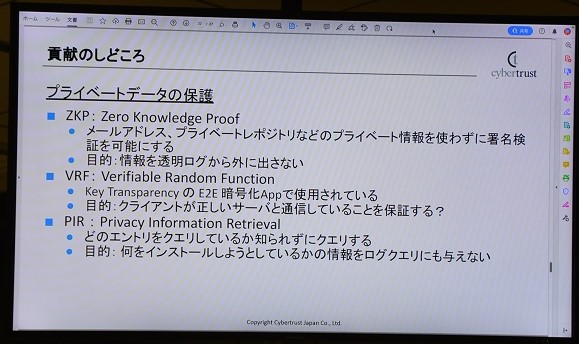

Sigstoreが貢献できるものはプライベートデータの保護であるが、池田氏は、「ここは少し難しい。使える情報としてはZero Konwledge Proof(ZKP)である。これは、知られたらいけない情報を表に出すことなく、自だけが知っていることを証明するものである」と説明した。また、クライアントがサーバーと通信していることを保証する「Verifiable Random Function」(VRF)、何をインストールしようとしているかの情報をログクエリにも与えない「Privacy information Retrieval」(PIR)も紹介した。

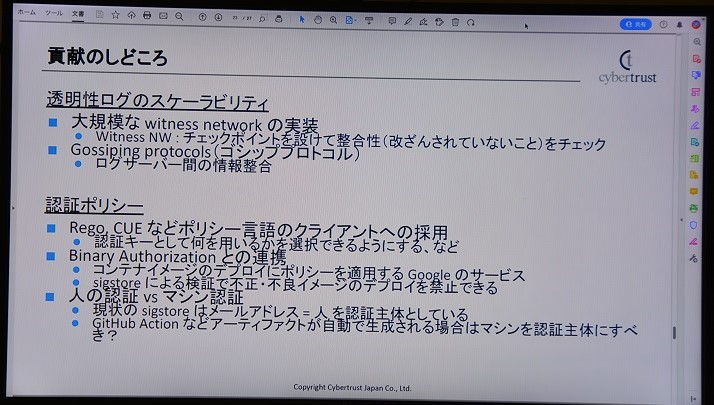

次に、ログが増えてくるとスケーラビリティが求められ、透明性ログのスケーラビリティが必要になる。さらに認証ポリシーについても、ポリシー言語をクライアントに採用しているという。コンテナをデプロイするときに、どういうものをデプロイするべきか、ポリシーに反しているものはデプロイさせない仕組みと連携する。人の認証をする際に、デバイス認証に繋げる。こういったものに、Sigstoreが貢献できるのではないかという発表があったそうだ。

このほかにも、The Update FrameworkでのSigstoreの活用、Roughtimeの利用についても解説しているので、ぜひ動画でも確認していただきたい。

Open Source Security Foundation (OpenSSF)が開催するMeetupは今後も定期的に開催される。 JapanSecuritySummit Updateでその模様を紹介していくが、ご興味がある方は、ぜひ会場にも足を運んではいただけると幸いである。次回の開催については、https://www.linuxfoundation.jp/ で公表されるので、確認をしてほしい。

当日の講演スライドおよび動画はすでに公開されているので、詳細については下記を参照にしてほしい。講演スライドはこちら

動画はこちら https://youtu.be/ThNK6Fqs-nM

参考:あわせてお読みください。

第2回 Open Source Security Foundation (OpenSSF) Meetup その1(プロジェクトの概況報告と米国政府関係者による対談サマリー)

第2回 Open Source Security Foundation (OpenSSF) Meetup その2(SBOM、SLSA)