最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第12回(2023年7月まとめ)

7月に公開された重大な脆弱性(CISA KEV参照)

7月に新たに公開された脆弱性は2355となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

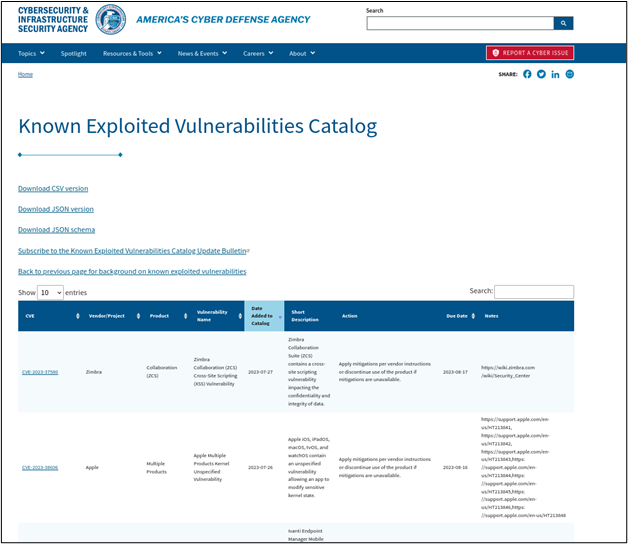

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

7月にCISAのKEVに登録された脆弱性はトータル15件で、内訳は

- Zimbra: 1件

- Apple: 2件

- Ivanti: 1件

- Adobe: 2件

- Citrix: 1件

- Microsoftt: 5件

- Solarview: 1件

- Netwrix: 1件

- Arm: 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. NetScaler(旧Citrix) ADC / Gatewayにゼロデイ脆弱性(CVE-2023-3466, CVE-2023-3467, CVE-2023-3519)

2023/07/18にCitrix ADC / Gatewayにゼロデイ脆弱性(CVE-2023-3466, CVE-2023-3467, CVE-2023-3519)が出ました。こちら、ハッカーフォーラムなどでも話題になり、攻撃される可能性が懸念されていましたが、2023/07/20にCISAが「攻撃者がこの脆弱性を悪用し、米国組織の重要インフラネットワークに侵入した」と警告しています。

一次情報源

影響を受ける製品

今回の脆弱性で影響を受ける製品は以下になります。

- NetScaler ADC and NetScaler Gateway 13.1 before 13.1-49.13

- NetScaler ADC and NetScaler Gateway 13.0 before 13.0-91.13

- NetScaler ADC 13.1-FIPS before 13.1-37.159

- NetScaler ADC 12.1-FIPS before 12.1-55.297

- NetScaler ADC 12.1-NDcPP before 12.1-55.297

脆弱性の詳細

今回のアドバイザリで公開されたCVEは以下になります。

CVE-2023-3466

- CVSS Base Score: 8.3

- CVSS Vector: CVSS:3.1/AV:N/AC:H/PR:N/UI:R/S:C/C:H/I:H/A:H

- 反射型XSSの脆弱性

- 前提:被害者は、NSIP に接続されたネットワーク上で、ブラウザ内の攻撃者が制御するリンクにアクセスする必要があります。

CVE-2023-3467

- CVSS Base Score: 8

- CVSS Vector: CVSS:3.1/AV:A/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

- 特権昇格の脆弱性

- 前提:管理インターフェイス アクセスによる NSIP または SNIP への認証されたアクセスが必要になります。

CVE-2023-3519

- CVSS Base Score: 9.8

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- 非認証のリモートコード実行の脆弱性

- 前提:アプライアンスは、ゲートウェイ (VPN 仮想サーバー、ICA プロキシ、CVPN、RDP プロキシ) または AAA 仮想サーバーとして構成する必要があります。

CISAのアドバイザリ(CVE-2023-3519)

CISAは2023/07/20に、特にCVE-2023-3519の悪用に関してアドバイザリを出しています。

これによると、

- 2023年6月に、ある攻撃者がこの脆弱性をゼロデイとして悪用し、米国の重要なインフラ組織にあるNetScaler ADC アプライアンスに Web シェルをドロップした。

- この Web シェルにより、攻撃者は被害者のActive Directory (AD) 上でAD データを収集できるようになった。

- 攻撃者はドメインコントローラーに横方向に移動しようとしたが、アプライアンスにより移動がブロックされた。

とのことです。

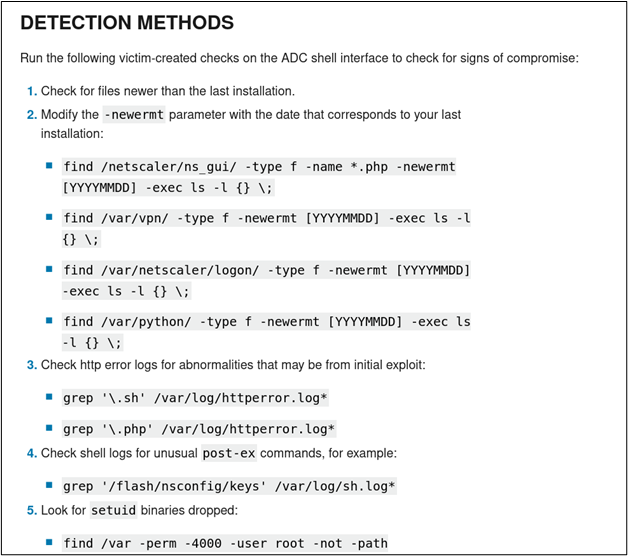

また、CVE-2023-3519を利用してウェブシェルを埋め込む攻撃に関してのTTP及び検出方法をリリースしています。

検出方法に関しては、実際にADC上でシェルコマンドを使って、どの様なコマンド(find,grepなど)で確認を行うかも細かく載っていますので、該当する製品を使っている場合には参考にしてください。

resilion社によるPoC(CVE-2023-3467)

CVE-2023-3467(特権昇格)に関しては、サイバーセキュリティ企業である「resilion社」がPoCの様子をPDFで公開しています。

参考情報

- Citrix ADC and Citrix Gateway Security Bulletin for CVE-2023-3519, CVE-2023-3466, CVE-2023-3467

- CISA Releases Cybersecurity Advisory on Threat Actors Exploiting Citrix CVE-2023-3519

- Threat Actors Exploiting Citrix CVE-2023-3519 to Implant Webshells

- Escalating privileges in Citrix ADC (resilion)

2. Windows/OfficeのHTMLリモートコード実行脆弱性(CVE-2023-36884)。ロシアを拠点とする脅威アクター(Storm-0978: RomCom)により、NATO出席者を狙った攻撃に使われる

2023/07/12にMicrosoftが月例の脆弱性とパッチを公開しました。これらの脆弱性の中でも「CVE-2023-36884」は既に攻撃が観測されているため、早急に対応する必要があります。ここでは、「CVE-2023-36884」について解説します。

一次情報源

脆弱性の詳細

今回はCVE-2023-36884のみに着目しています。

- CVE-2023-36884

- CVSS Base Score: 8.3

- CVSS Vector: CVSS:3.1/AV:N/AC:H/PR:N/UI:R/S:C/C:H/I:H/A:H

- リモートコード実行の脆弱性

- 攻撃者は、特別に細工した Microsoft Office ドキュメントを作成して被害者に開かせることで、被害者のコンテキストでリモートコードを実行できる可能性があります。

- 攻撃者は被害者に悪意のあるファイルを開かせる必要があります。

- Microsoftは、この脆弱性を悪用しようとする標的型攻撃を調査している。

攻撃の状況

2023/07/05に公開された、ウクライナのCERT(CERT-UA)のレポートによると、以下のことがわかっています。

- 国際NGO組織「Ukrainian World Congress(世界ウクライナ人会議)」の英語版(hxxps://ukrainianworldcongress[.]org/) をコピーした偽のWeb サイト(hxxps://www.ukrainianworldcongress[.]info/)を発見しました。

- 偽のWebサイトには

- 「Overview_of_UWCs_UkraineInNATO_campaign.docx」

- 「Letter_NATO_Summit_Vilnius_2023_ENG(1).docx」

などの興味を惹くような名前のファイルがホストされていました。

- それぞれのファイルに悪意のあるURLとUNCパスを含むRTFドキュメント「afchunk.rtf」が含まれていました。このrtfからの実行の際にCVE-2023-36884が使用された模様です。

Microsoft側の見解

Microsfot側もブログで見解を述べています。それによると

- 攻撃者はStorm-0978(RomCom)として追跡されていること。

- ロシアを拠点とした脅威アクターであること。

- 2023 年 6 月に検出された攻撃者の最新のキャンペーンには、RomCom と類似したバックドアを配信するための CVE-2023-36884 の悪用が含まれていたとのこと。

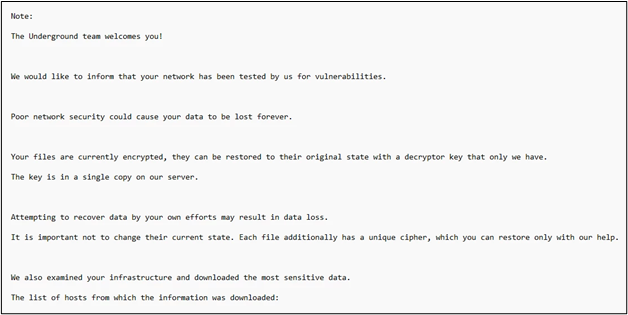

- ランサムウェアによる活動も盛んに行っていること(下図はMicrosoftのブログより引用)

が報告されています。

迂回方法

現時点では本脆弱性には修正パッケージが出されていません。そのため、本脆弱性を回避するには以下のいずれかの方法が推奨されています。

- Microsoft Defender for Office 365 を使用する

- 現在確認されている攻撃では、「 すべての Office アプリケーションによる子プロセスの作成をブロックする」 を使用することで、脆弱性の悪用を防止できます。

- FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION レジストリ キーを設定して悪用を回避する。次のアプリケーション名を、データ 1 を持つ REG_DWORD 型の値としてこのレジストリ キーに追加します。

- Excel.exe

- Graph.exe

- MSAccess.exe

- MSPub.exe

- Powerpnt.exe

- Visio.exe

- WinProj.exe

- WinWord.exe

- Wordpad.exe

詳細はリンク先の情報を確認してください。

参考情報

- Microsoft: Office and Windows HTML Remote Code Execution Vulnerability

- IPA: Microsoft 製品の脆弱性対策について(2023年7月)

- Ukraine CERT (CERT-UA#6940)

- Microsoft: Storm-0978 attacks reveal financial and espionage motives

- Microsoft: 「 すべての Office アプリケーションによる子プロセスの作成をブロックする」

3. Ivanti のMDM製品(MobileIron Core)に脆弱性 (CVE-2023-35078)

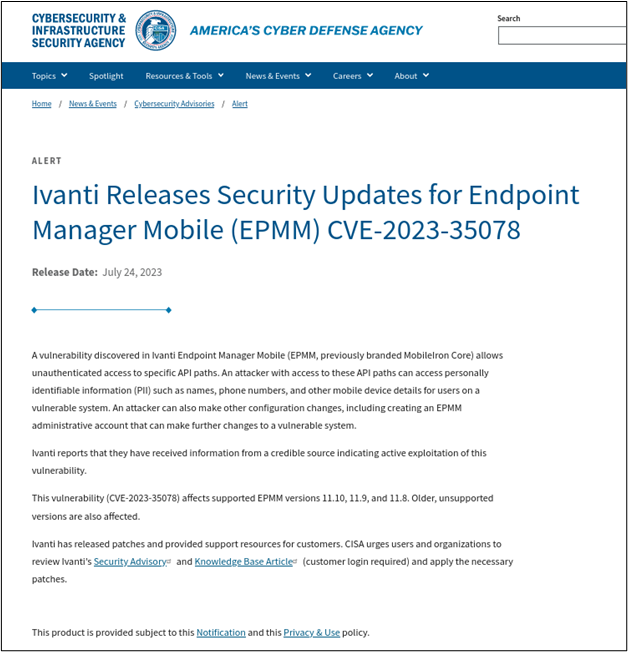

2023/07/24にIvantiがMDM製品のIvanti Endpoint Manager Mobile (EPMM), 別名「MobileIron Core」の脆弱性(CVE-2023-35078)を公開しました。

こちらですが、すでに悪用が観測されており、CISAの方でもアドバイザリを出している脆弱性になります。また、2023/07/26にノルウェー政府のシステムが同脆弱性の悪用により攻撃されたというニュースも出ています。

一次情報源

影響を受ける製品

今回の脆弱性で影響を受ける製品は以下になります。

- Ivanti Endpoint Manager Mobile (EPMM), 別名「MobileIron Core」

脆弱性の詳細

CVE-2023-35078

- 一次情報源

- 影響を受けるバージョン

- Ivanti EPMM Version 11.4 releases 11.10, 11.9,11.8. (これらより古いバージョンでもリスクがあるとのことです)

- CVSS Base Score: 10.0 Critical

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H

- 非認証でのリモートからのAPIアクセスが可能な脆弱性

- Ivanti Endpoint Manager Mobile (EPMM) (MobileIron Core)に脆弱性が見つかりました。APIに対してリモートから非認証でアクセスが可能な脆弱性があり、正しい認証を通らずに、アクセスが制限されているはずの機能やリソースにアクセスすることが可能です。

CISAのアドバイザリ(CVE-2023-35078)

CISAは2023/07/24に、本脆弱性に関してアドバイザリを出しています。

これによると

- Ivantiの報告によると、この脆弱性が積極的に悪用されていることを示す情報が信頼できる情報源からもたらされた。

とのことです。

ノルウェー政府の発表

ノルウェー政府は2023/07/24に記者会見を開き「国家安全保障局と各省のセキュリティおよびサービス組織 (DSS) が、あるシステムのゼロデイ脆弱性により攻撃された」と発表しました。

2023/07/25にNorwegian National Security Authority (NSM) のサイトで、この脆弱性がIvanti EPMM製品のものであると発表しました。この記事の中で

- この脆弱性はノルウェーで初めて発見されたものであり、この脆弱性に関する情報を公開するのが早すぎた場合、ノルウェーの他の場所や世界の他の地域で脆弱性が悪用される可能性があったため、公表を控えていた。このアップデートが2023/07/25に一般公開されたため、公表を行った。

と、国家安全保障局長官のソフィー・ニストローム氏が述べています。

参考情報

- CVE-2023-35078 – Remote Unauthenticated API Access Vulnerability

- Ivanti Releases Security Updates for Endpoint Manager Mobile (EPMM) CVE-2023-35078

- (ノルウェー語サイト) Nulldagssårbarhet i Ivanti Endpoint Manager (MobileIron Core)

4. FortiOS/FortiProxyの脆弱性(CVE-2023-33308)

2023/07/11にFortinet社がFortiOS/FortiProxyの脆弱性(CVE-2023-33308)を公開しました。

現在の所悪用は観測されていません。ただし、近年のLockBitなどのランサムウェア被害の際に侵入経路としてFortinet社の製品が多く使われているため、いずれ本脆弱性も悪用される可能性が高いと予想されます。

一次情報源

影響を受ける製品

今回の脆弱性で影響を受ける製品は以下になります。

- FortiOS version 7.2.0 – 7.2.3

- FortiOS version 7.0.0 – 7.0.10

- FortiProxy version 7.2.0 – 7.2.2

- FortiProxy version 7.0.0 – 7.0.9

脆弱性の詳細

CVE-2023-33308

- 一次情報源

- CVSS Base Score

- 9.8 Critical

- FortiOS および FortiProxy にスタックベースのオーバーフローの脆弱性 [CWE-124] が見つかりました。これを利用して、リモート攻撃者は、細工されたパケットを介して任意のコードまたはコマンドを実行する可能性があります。

回避策

プロキシポリシーまたはプロキシモードのファイアウォールポリシーによって使用される SSL チェックプロファイル中で、HTTP/2 サポートを無効にします。

コマンドは一次情報源に記載されていますので参考にしてください。

参考情報

7月のまとめ

7月は、Windowsの脆弱性やNetScalerの脆弱性、MobileIronの脆弱性など、既に悪用が観測されている脆弱性が多く公表され、パッチやパッケージ更新なども行われました。これらの脆弱性に関しては、日本でも悪用される危険性はかなり高いため、対策に気をつけてください。

また、FortiOS/FortiProxyの脆弱性のように、今後また悪用される可能性が十分ある脆弱性も出ています。この様なものにも注意が必要です。

今回は紹介できませんでしたがiPhone/iPadOSの脆弱性AMD Zen2 Processorの脆弱性(Zenbleed: CVE-2023-20593)など、既にPoCが公開されているものもありますので、これらもいつ悪用されるかわかりません。この様な脆弱性に対しても、メーカーからのセキュリティ情報を適宜確認して、こまめに対応しましょう。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから