サイバー脅威に備える「真のセキュリティ」とは? 攻撃者視点で強化する「サイバーレジリエンス」で万全に!【JapanSecuritySummit 2023 日立ソリューションズセッションレポート】

ここ数年にわたり、ランサムウェアの被害が急増している。2022年の被害は前年比57.5%も増加し、この2年間で約5倍にまで急伸した。被害にあった企業の半数が復旧するまでに1週間以上かかり、その費用も1000万円を下らない。すでに約8割の企業はデータのバックアップを取っているが、それで十分に復旧できた企業はほとんどないのが実情である。というのもハッカーがバックアックデータまで暗号化したり、破壊したりすることが多いからである。このような被害を防ぐ「真のセキュリティ対策」とはどのようなものであろうか。株式会社日立ソリューションズ セキュリティマーケティング推進部 エバンジェリストの辻 敦司氏が解説した。

バラまき型から標的型に! 事業継続に影響を及ぼすランサムウェア

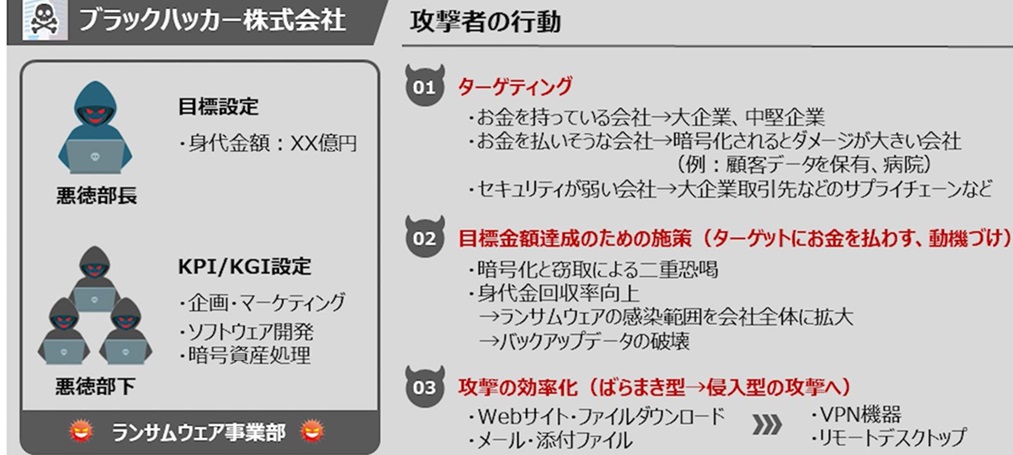

いま悪い意味で注目を浴びているランサムウェアですが、攻撃者の視点から考えることで、具体的な対策を掘り下げられます。たとえばブラックハッカーは、お金がある大企業や中堅企業、脅迫して身代金を支払いそうな企業をターゲットにします。膨大な顧客データがあったり、病院のように大事なカルテを保管したりする組織も狙います。またセキュリティの弱い企業、大企業の取引先など、サプライチェーンから侵入してきます。 次に、攻撃者は目標金額を達成するための施策に腐心します。最近は機密情報の暗号化だけでなく、情報そのものも窃取して二重脅迫の材料にします。さらに身代金の回収率を上げるために、ランサムウェアの感染範囲を一気に広げて、復旧できないようにバックアップデータも破壊しようとします。攻撃自体の効率化も考えます。従来は不特定多数を狙うバラマキ型が多かったのですが、最近はターゲットを絞って、VPN機器から侵入する標的型が目立ちます。

たとえば、ある食品会社では、子会社の複数の重要サーバーやPCが感染し、親会社まで広がり、システムの完全復旧までに約2ヵ月を要しました。ある医療機関ではVPNが侵入経路になって感染して、電子カルテやバックアップのシステムも被害に遭い、復旧に2ヵ月以上かかりました。また某自動車部品メーカーの場合も子会社から感染が広がってしまい、影響範囲を特定するために社内サーバーをすべて停止して、完全復旧までに1ヵ月以上かかったという被害が出ています。

SP800-160で示されるサイバーレジリエンス、何をするべきなのか?

このような被害から守るために、セキュリティ対策として有効になるのが「サイバーレジリエンス」の考え方です。これは、もともと米国立標準技術研究所(NIST)の「SP800-160 Vol.2 Rev.1」に記載されていたものです。ランサムウェア攻撃に対して、いかに対処して、企業におけるBC(事業継続性)を高めていくかという課題は重要です。そこでサイバー攻撃を受けることを前提に、予測力・抵抗力・回復力・適応力まで考慮した対策を実現するのが前出のサイバーレジリエンスなのです。 SP800-160 Vol.2 Rev.1では、前出の予測力・抵抗力・回復力・適応力についての対策が詳しく記載されています。

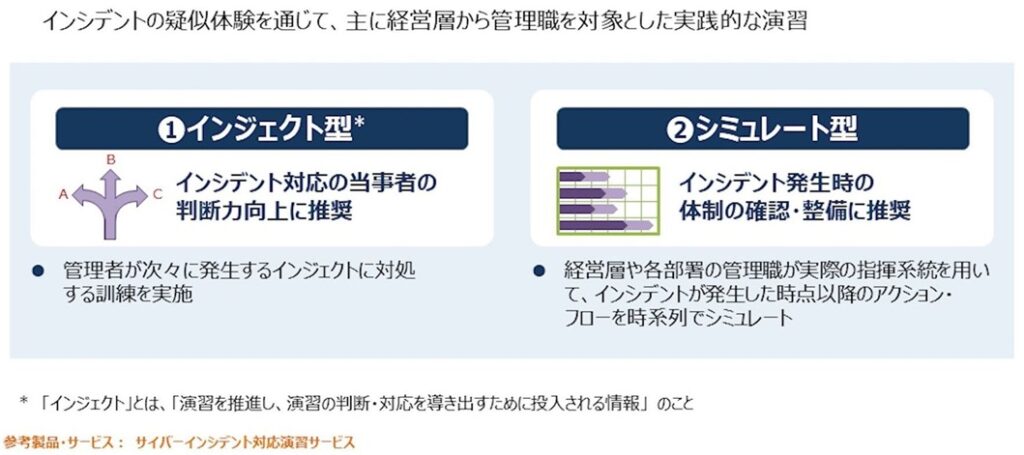

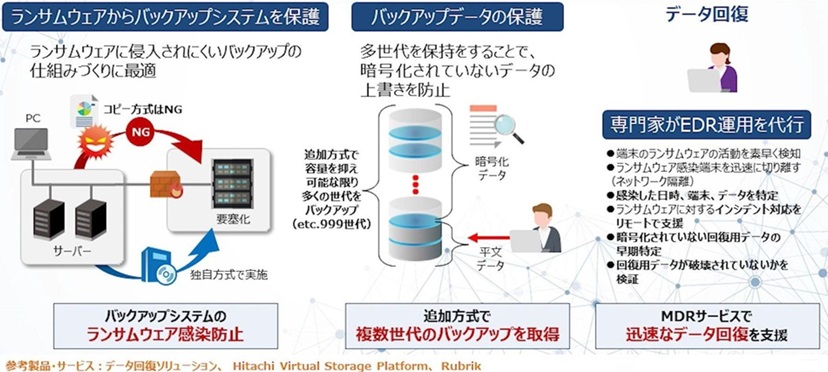

具体的にいうと、まず予測力とは、サイバー攻撃を受ける前にやるべき準備態勢の維持のことです。セキュリティ専門チーム・CSIRTの社内構築、BCP(Business Continuity Plan)の策定、ペネトレーションテストによる脆弱性の可視化、取引先のセキュリティ評価などが挙げられます。抵抗力は、マルウェアなどがシステムに入っても、被害を局所化して事業機能を維持すること。こちらはマイクロセグメンテーションでネットワークを細かく切ったり、エッジにEDRやXDRを導入して被害を食い止める工夫が求められます。 回復力は、インシデント発生後に被害から迅速にシステム回復させることです。ここではバックアップの要塞化とデータの世代管理も重要になります。適応力では、事後対応としての再発防止と組織改善を中心に実施します。次に備えて、日頃からの教育や訓練も大切です。標的型メール訓練やサイバーインシデント対応の演習なども実施します。

サイバーレジリエンスの観点から施すランサムウェア対策とは?

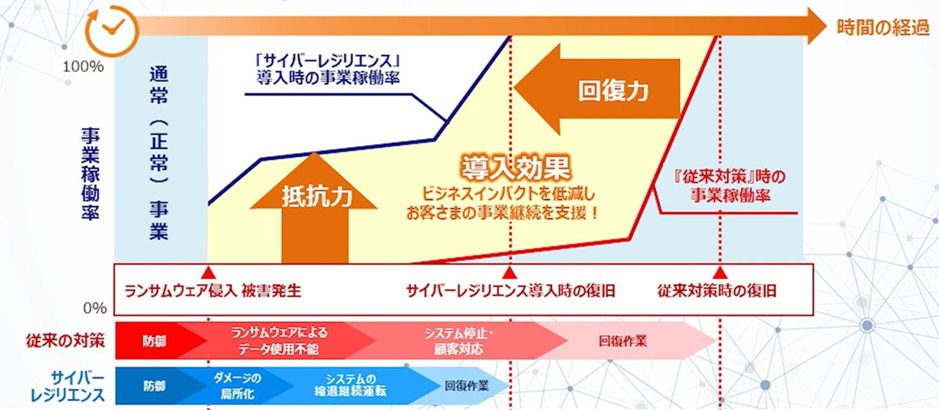

ランサムウェアによって被害が発生すると、一気にシステム停止まで追い込まれてしまい、稼働率がゼロになってしまいます。しかし、サイバーレジリエンスの考え方を導入することで、たとえランサムウェアに侵害されても事業の縮退運営を行いながら、早く業務システムを復旧できます。このようにダメージコントロール、いわゆるダメコンができる点が導入効果になります。そのために抵抗力と回復力が必要になるわけです。

つまりサイバーレジリエンスの位置づけは、業務システムの停止を前提に、サイバー攻撃視点で被害を最小化するものです。一方で、従来型の境界防御セキュリティや、最近注目を浴びているゼロトラストセキュリティはゼロリスクを追求する完全防御の水際対策になります。このような完全防御は難しいので、withリスクを念頭に置いて、事業稼働率の向上と早期復旧を目的に事業継続性を高めるのがサイバーレジリエンスになります。

3ステップ・10項目のアプローチでサイバーレジリエンスを準備!

では、サイバーレジリエンスの視点で、どのようにランサムウェア対策を実施していけばよいのでしょうか? 俯瞰的にみると、やはり網羅的な対策が重要になります。ここでは3ステップ・10項目のアプローチをおススメしています。

まず1ステップでは、事前に計画・リスク評価を行い、次にエッジ側で脅威を検知して防御するEPPやEDRを導入します。これらを実施されている企業も多いでしょう。また端末やインフラなどの健全性を維持する資産管理も行います。PC端末はUEM(Unified Endpoint Management)で総合的にエンドポイントを管理したり、脆弱性を見つけたり、資産を洗い出したりします。インフラ系では、クラウドのIaaS/PaaS/SaaSをCSPM(Cloud Security Posture Management)などにより対策を施します。さらに教育・訓練によって個々のユーザーのセキュリティ意識を継続的に高めることも大切です。

2ステップでは、ダメージの局所化(ダメコン)により、イントラネット内のネットワークを細かくセグメント化したり、特権の権限を最小化したり、データ回復やMDR(Simplified Disaster Recovery)での復旧対応などを行うことがメインになります。ここはネットワーク構成を変えるケースもあるため、少し手間がかかります。

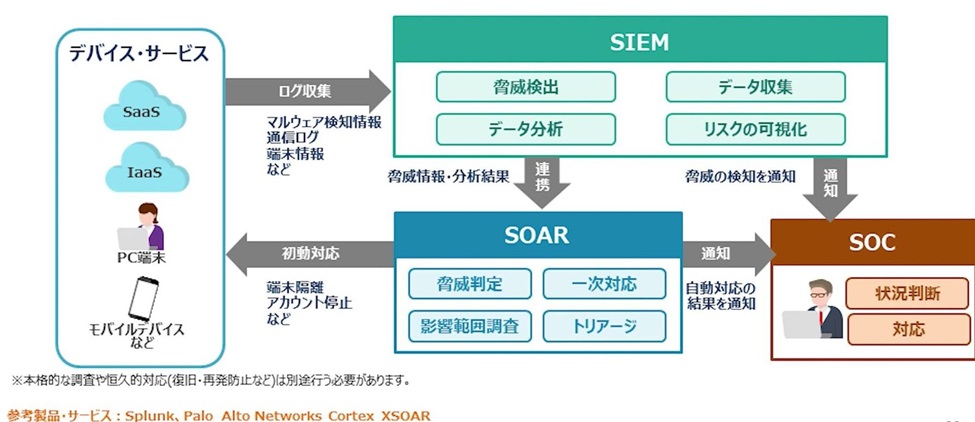

3ステップは、ログの総合管理としてSIEM(Security Information and Event Management)で脅威を相関分析したり、SOC(Security Operation Center)やMSS(Managed Security Service)で監視したり、SOAR(Security Orchestration, Automation and Response)で自動化を推進する取り組みです。横断的な組み合わせになるため、コストも維持費もかかります。

日立ソリューションが用意する総合的なセキュリティ対策サービス

前出の各ステップを進めるために、当社では数多くのソリューションを提供中です。

たとえばステップ1では、重要システムのセキュリティ対策状況を14の指標を基に可視化する「サイバーレジリエンス現状分析サービス」の提供や、インシデント発生時に対応する独自テンプレートを活用し、CSIRTを3ヵ月から早期に立ち上げるコンサルティング、万が一システムが侵害されても事業を継続できるようにする「サイバー攻撃対応BCP策定コンサルティング」も実施しています。またサプライチェーンのセキュリティ状況の把握も大切なので、取引先セキュリティ評価支援サービスも扱っています。 検知・防御関連では、EDR/MDRツールだけでなく、ランサムウェアに感染した端末をネットワークから切り離して隔離したり、インシデント対応をリモート支援する各種サービスを用意しています。システムの健全性維持では、資産管理やパッチ更新など、脆弱性管理ソリューションがあります。最近はランサムウェアが対策をすり抜けることもあるため、データ保護機能で暗号化処理をブロックする「秘文 統合エンドポイントサービス」も扱っています。教育関連では、経営層や管理職を対象にした疑似体験による実践的な「サイバーインシデント対応演習サービス」も提供しています。

次にステップ2のソリューションでは、ランサムウェアが容易に拡散しないようにマイクロセグメンテーションでネットワークを区切り、ユーザー/グループごとにアクセス先を制御し、不正侵入の被害を極小化します。こちらは「Zscaler Private Access」(ZPA)や、「KetskopePrivate Access」「FortiGate」などの製品を扱っています。また特権ID管理も大切です。管理者のアカウントを乗っ取られると、すべてを掌握されてしまうからです。そこで「ESS AdminONE」や「Secure Cube Access Check」で、管理者も権限を最小化し、必要時に特権ID管理システムからパスワードを払い出してアクセスできるようにします。

攻撃者に侵入され、データを侵害されたときにも備え、バックアップ保護とデータの回復にも配慮します。重要なデータが暗号化される前に「Hitachi Virtual Storage Platform」によって、バックアップシステムを要塞化したり、可能な限り複数データの世代をしっかり管理したり、MDR支援サービスで暗号化されていない回復用データを早期特定したりすることで、迅速な復旧が可能になります。

最後の3ステップでは、クラウドやPC/モバイル端末などからログを収集して可視化・分析するSIEMと、その結果を監視し、状況を判断して対応するSOCチーム、それらのオペレーションを自動化し、異常があればネットワークを切り離したり、端末を隔離したりするSOARの仕組みがあります。

いまAttack Surface Manegmentが注目される理由と、その必要性とは?

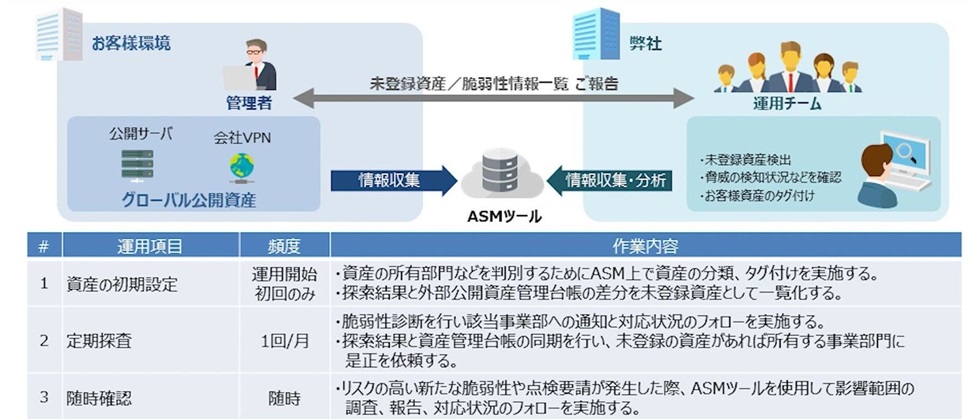

ランサムウェア対策の1ステップに属し、システムの健全性を維持するために導入されるAttack Surface Manegment(ASM)は、インターネット上に公開されているVPN装置やサーバーのようなIT資産を自動的に検出し、脆弱性をチェックするものです。これが注目される理由は、情シスがシステムを把握してきれずに、VPNのような機器の不備が攻撃者の起点になることが多いからです。

そこでASMによって攻撃対象領域を管理し、脆弱性対策が疎かになっていないかどうか、探索によって発見した全資産を診断します。専用ASMツールだけでなく、運用支援を行うASMサービスもあります。

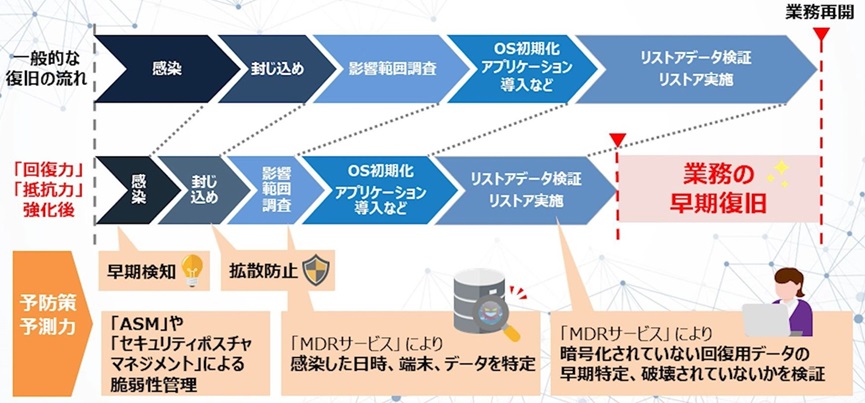

最後に、これまで示したサイバーレジリエンスによる回復力と抵抗力の効果について示します。一般的な復旧の予測力と比べ、業務の復旧が早期に行われることがご理解いただけるでしょう。もちろん前段階において、感染させない対策を施しておくことが大切です。そこで、感染検知や拡散防止のための予測力や予防策として、前出のASMサービス、MDRサービスが有効になるわけです。