2024年3月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第20回

3月に公開された重大な脆弱性(CISA KEV参照)

3月に新たに公開された脆弱性は3445となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

この3月にCISAのKEVに登録された脆弱性はトータル10件で、内訳は

- Apple: 2件

- Microsoft: 2件

- Android: 1件

- Fortinet: 1件

- Ivanti: 1件

- JetBrains: 1件

- Nice Linear: 1件

- Sunhillo: 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1.UDPプロトコルを用いているアプリケーションレイヤでのDoSの脆弱性(Loop DoS: CVE-2024-2169)

3月19日に、ドイツの研究機関「CISPA ヘルムホルツ情報セキュリティ センター」が、同機関の調査により判明した、UDPプロトコルを用いている一般的なアプリケーションの実装上の問題から生じるDoSの脆弱性について公開しました。

この攻撃はまだ悪用が観測されていませんが、それほど難しくないため、いずれ悪用されると思われます。以下では、この「Loop DoS」についてまとめます。

一次情報源

- Loop DoS: New Denial-of-Service Attack targets Application-Layer Protocols

- CISPA Advisory on Application-Layer Loop DoS (Google Docs)

CVE情報

公開されたCVEは以下になります。

- CVE-2024-2169

- CVSS: 3月23日時点では不明

脆弱性の詳細

背景

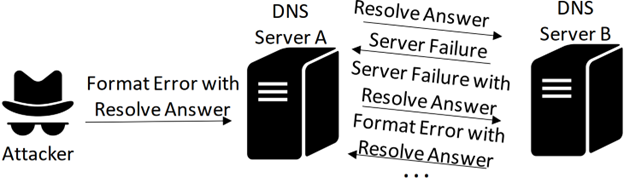

アプリケーションレイヤでのループは、たとえば2つのネットワーク上のサービスがお互いにメッセージに応答し続けることによりDoSとなることがあります。

エラーメッセージを入力として受信したときに、エラーメッセージを応答として返すようなサービスがあるとします。ここでネットワーク上に2つのシステム(Server A、Server B)が存在している場合、Server Aの入力値にエラーが入ってきた際は、出力としてエラーを生成して、それをServer Bに送ります。しかしServer Bが同じ動作をする場合、これら2つのシステムの間でエラーメッセージを無限に送信し合うことになります。

以下、例として、2つのDNSリゾルバの例を見てみましょう。

上図では、攻撃者がIPスプーフィングを用いてServer Bを装い、Server Aにフォーマットエラーを送ります。結果、Server AはServer Bにエラーメッセージを送り、Server BはServer Aにエラーメッセージを送り……という形で、無限にメッセージを送り合ってしまいます。

この動作はアプリケーション上の実装に依存しますが、このようなアプリケーション層のループが、特定のTFTP・DNS・NTPの実装に存在することが発見されたということになります。さらにこれが、1996年のCERT アドバイザリー CA-1996-01 にも部分的に文書化されているように、少なくとも 6 つの UDP ベースのレガシープロトコル (QOTD、Chargen、Echo、Time、Daytime、Active Users)の実装上で存在していたことがわかりました。

CERT Advisory CA-1996-01 UDP Port Denial-of-Service Attack

こちらのCERT アドバイザリー CA-1996-01による説明として、

- 2つのUDP サービス間で接続が確立されて、それぞれが出力を生成する場合に、これら2つのサービスが非常に大量のパケットを生成し、サービスが提供されているマシン上でDoS(サービス拒否)を引き起こす可能性があります

- ネットワーク接続があれば誰でも攻撃を開始できます。アカウントへのアクセスは必要ありません

- たとえば、ホストのchargenサービス(Character Generator:文字生成器の略で、ネットワークプログラムのデバッグに用いられていたサービス。UDPでの接続では、他のホストからデータグラムを受信するたびに、0から512の乱数を含むUDPデータグラムをそのホストに返信する)を別のマシンのechoサービスに接続することで、生成されるパケット数が非常に多くなり、すべてのマシンが事実上サービス停止になる可能性があります

- さらに、2つ以上のホストがそのように接続されていると、そのネットワーク上が混雑してネットワークを使用するすべてのホストのサービスが実質上提供できなくなる可能性があります

とあり、推奨として

- chargenとechoに関しては無効にしてファイアウォールでフィルタリングする

- そのほか、使用していないUDPサービスに関しても無効にして、ファイアウォールでフィルタをかけるようにする

などを提示しています。

予防策

CISPAでは、少なくとも TFTP (~23,000台)、DNS (~63,000台)、NTP (~89,000台)、Echo/RFC862 (~56,000台)、Chargen/RFC864 (~22,000台)、および QOTD/RFC865 ( ~21,000台)のサーバーがこの脆弱性の影響を受けると考えています。また現在のところ、広く導入されているプロトコル (TFTP、DNS、NTP) 、または悪用されやすいプロトコル (レガシープロトコル) に重点を置いており、他のプロトコルでの脆弱性の検証はしていないとのことです。

これに基づき、以下のような予防策を提示しています。

- 脆弱なサービスを停止します。サービスがオフラインにできない場合には、ファイアウォールで制限を掛けます

- 一時的な送信元ポートを持つクライアントへのサービスアクセスを制限します。 ループは2つのサーバー間で行われ、どのサーバーも一時的な送信元ポートを使用しません。 通信では、通常クライアントによって選択されるUDPソースポート (1024以上) は使用されず、それぞれのサービスのポート (0~1023) のみが使用されます

また、CERT/CCも本件を取りあげており

- 該当するサービスのパッケージの更新(提供されるようになったら)

- UDPアプリケーションのTCPへの置き換え

- Anti-Spoofing機能の導入

- Quality of Service (QoS) などのネットワークレート制限機能の採用

などを提案しています。

脆弱性の影響

どのベンダーの製品が影響を受けるか、などはCERTの記事にまとまっています。2024年3月23日時点では、Broadcom、Cisco、Microsoft、MikroTik、NETGEARなど多くのベンダーが影響を受けるようです。こちらのリストは逐次更新されているので、影響を調査する場合にはCERTの記事を参考にすると良いでしょう。

参考情報

- Loop DoS: New Denial-of-Service Attack targets Application-Layer Protocols

- CISPA Advisory on Application-Layer Loop DoS (Google Docs)

- CERT Advisory CA-1996-01 UDP Port Denial-of-Service Attack

- Implementations of UDP-based application protocols are vulnerable to network loops

2.Fortinet製品の複数の脆弱性

2024年3月12日に、Fortinet製品の複数の脆弱性とアップデートが公開されました。この中には、すでにExploitが出回っている脆弱性(CVE-2023-48788)も含まれています。ここでは、Fortinetが公開した脆弱性の情報とExploitについてまとめます。

一次情報源

- FG-IR-24-013 (FortiOS/FortiProxyの境界外書き込みの脆弱性)

- FG-IR-24-103 (FortiWLM MEA for FortiManagerのバックアップ・リストア時の不完全なアクセス制御)

- FG-IR-24-007 (DASコンポーネントのSQLインジェクション)

- FG-IR-23-390(ログダウンロード機能でのCSVインジェクション)

CVE情報

公開されたCVEは以下になります。

- FG-IR-24-013 (FortiOS/FortiProxyの境界外書き込みの脆弱性)

- CVE-2023-42789

- CVSS

- Base Score: 9.3 Critical

- Vector: AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H/E:P/RL:U/RC:C

- FortiOS/FortiProxyの境界外書き込みの脆弱性が出ています。悪意のある攻撃者は特別に細工されたHTTPリクエストを使用して、非認証のコードやコマンドを実行できる可能性があります。

- CVSS

- CVE-2023-42790

- CVSS

- Base Score: 9.3 Critical

- Vector: AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H/E:P/RL:U/RC:C

- FortiOS/FortiProxyの境界外書き込みの脆弱性が出ています。悪意のある攻撃者は特別に細工されたHTTPリクエストを使用して、非認証のコードやコマンドを実行できる可能性があります。

- CVSS

- CVE-2023-42789

- FG-IR-24-103 (FortiWLM MEA for FortiManagerのバックアップ・リストア時の不完全なアクセス制御)

- CVE-2023-36554

- CVSS

- Base Score: 7.7 High

- Vector: AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H/E:P/RL:U/RC:C

- FortiWLM MEA for FortiManagerのバックアップ・リストア時の不完全なアクセス制御により、認証されていないリモートの攻撃者が任意のコードやコマンドを実行できる可能性があります。

- CVSS

- CVE-2023-36554

- FG-IR-24-007 (DASコンポーネントのSQLインジェクション)

- CVE-2023-48788

- CVSS

- Base Score: 9.3 Critical

- Vector: AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H/E:P/RL:U/RC:C

- FortiClientEMSにはSQLインジェクションに関して「Improper Neutralization(不完全な中和)」の脆弱性があり、非認証の攻撃者は特別に細工されたリクエストを用いて、任意のコードやコマンドを実行できる可能性があります。

- CVSS

- CVE-2023-48788

- FG-IR-23-390 (ログダウンロード機能でのCSVインジェクション)

- CVE-2023-47534

- CVSS

- Base Score: 8.7 High

- Vector: AV:N/AC:L/PR:N/UI:R/S:C/C:H/I:H/A:H/E:P/RL:U/RC:R

- FortiClientEMSにはCSVファイルに関して「Improper Neutralization(不完全な中和)」の脆弱性があり、非認証の攻撃者は特別に細工されたリクエストを用いて、任意のコードやコマンドを実行できる可能性があります。

- CVSS

- CVE-2023-47534

Exploit情報とPoC

セキュリティ企業「HORIZON3.ai」が、上述の脆弱性中のCVE-2023-48788について、技術分析とPoCを公開しました。技術分析については、レッドチーム的なやや危険なハックも見られるため、こちらでは公開しません。元記事を読んで頂ければと思います。

参考情報

- FG-IR-24-013 (FortiOS/FortiProxyの境界外書き込みの脆弱性)

- FG-IR-24-103 (FortiWLM MEA for FortiManagerのバックアップ・リストア時の不完全なアクセス制御)

- FG-IR-24-007 (DASコンポーネントのSQLインジェクション)

- FG-IR-23-390(ログダウンロード機能でのCSVインジェクション)

- CVE-2023-48788: Fortinet FortiClient EMS SQL Injection Deep Dive (技術分析記事)

- CVE-2023-48788 Fortinet FortiClient EMS SQL Injection Vulnerabilitiy (PoC)

3. 米国国防総省(DoD)の脆弱性開示プログラム(Vulnerability Disclosure Program: VDP)が50,000件に達する

最後は直接の脆弱性の話題ではありませんが、米国国防総省サイバー犯罪センター(DC3)の発表の話題です。DC3は2016年11月から脆弱性開示プログラム(VDP)を開始しました。これは国防総省情報ネットワーク (DoDIN) のセキュリティを強化するために

- 国防総省とセキュリティ研究者とのパートナーシップを強化し、脆弱性の迅速な発見と修復を通じて、国防総省のセキュリティを強化するための機構の構築

- 脆弱性の発見からユーザへの通知、脆弱性の軽減までの時間の短縮

- 脆弱性の発見者が国防総省に報告するためのオープンなチャンネルと、法的に安全な場所の提供

などを目的として作られたものです。 この度、2024年3月15日に脆弱性報告が50,000件(5,635 人の研究者から提出)に達したという発表がありました。

参考情報

- 50,000 Vulnerability Reports: How DC3’s Vulnerability Disclosure Program Got Here

- Vulnerability Disclosure Program Overview

3月のまとめ

3月ですが、ほかにもSpectreと同じタイプの「GhostRace」(CVE-2024-2193)やZenHammerなどのCPU関係の脆弱性が出ています。また、VMWareやIvantiなどからも危険な脆弱性が公開されています。皆様も使用ベンダーからの情報に気をつけて、きちんと更新を行うように気をつけてください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから