JSSUD セミナーレポート「サイバー攻撃の対策には脆弱性管理を」

IPAの「情報セキュリティ10大脅威」では、毎年のようにランサムウェアによる被害が起きていることが発表されている。またJNSAの「2023年セキュリティ十大ニュース」でも、さまざまなセキュリティのニュースが公開されている。たとえば、LockBitのランサムウェア攻撃により、名古屋港の全ターミナルが停止したことは記憶に新しい。このような被害に一度でも出遭うと、かなりの損失を被ることになる。そこで今回、JapanSecurity Summit Updateの主催により、サイバー攻撃の最新トレンドとその有効な対策に関するセミナーが開催された。ここでは、そのセミナー内容について詳しく報告しよう。

サイバー攻撃による被害の事例~脆弱性を狙ったランサムウェアの被害が深刻に

本セミナーでは、サイオステクノロジーの上席執行役員で、OSS/セキュリティ/脅威インテリジェンスエバンジェリストとして本誌でも連載を持つ面 和毅氏が、まずサイバー攻撃による被害の事例と脆弱性管理について解説した。

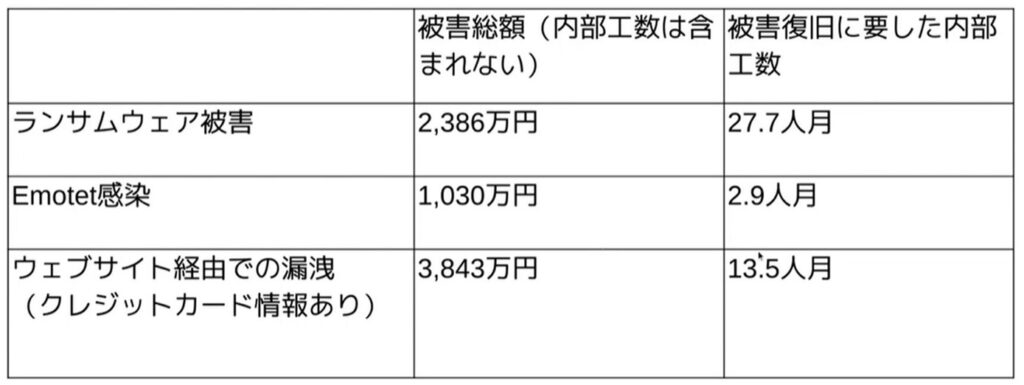

同氏は、ランサムウェアで具体的にどのくらいの被害が出るのか、国内外の事例をもとに紹介。海外では米大手のヘルスケア企業であるUnitedHealthの被害を取り挙げた。同社のシステムは、年間150億件ものトランザクションを処理しており、米国の医師・歯科医師では100万人以上、病院も5500もの施設で使われている。そんな同社の子会社・ChangeHealthcare社が2024年2月にランサムウェア攻撃を受けたから堪ったものではない。これにより全米の医療関連施設が大パニックに陥り、UnitedHealthのCEOが米国議会で証言まで求められることになってしまった。この攻撃により、同社の株価が下落。間接影響を除き、通年で10億~11億5000万ドル(約1860億円)の損失が生じたという。 一方、国内の一般企業の事例はどうだろうか? JNSAの「インシデント損害額調査レポート第2版」では、業界・業種に関わらず全体で1320件の被害があり、その被害額も右肩上がりで増えている。2022年は約800件、そのうちランサムウェアによる被害は20%(2021年段階)に上ることが分かっている。インシデント時の被害額は、ランサムウェアでは総額2386万円、被害復旧に要した内部工数は27.7人月となり、両方を合わせると5000万以上になってしまう試算だ(1人月100万で計算)。さらに機会損失や風評被害まで含めると、もっと被害額は増えるだろう。

たとえば「社労夢」という労務関連のSaaSを提供するエムケイシステム社の被害事例では、不正アクセスを受けサービスを停止してから復旧するまでに約1ヵ月を要した。その期間の機会損失に加え、風評被害や企業のイメージダウンもあり、株価も大幅に下落してしまった。その後、個人情報保護委員会による指導も受けた。ここではユーザーや管理者のパスワードルールが脆弱であったり、ソフトウェアのセキュリティ更新が不適切で、深刻な脆弱性が残存したりしていたと指摘された。これによりランサムウェアの侵入を許してしまい、個人データの漏えいなどの恐れが生じてしまったわけだ。

ランサムウェアの有効対策は、定期的な脆弱性検査と日常的な脆弱性管理の組み合わせ

このようにランサムウェアによる被害はかなり大きなものになるが、その攻撃はひと昔前とはかなり様相が異なっているという。かつてはメールに添付されているファイルをダブルクリックすると感染してしまうようなシンプルな形だったが、いまはまったく異なっているのだ。

というのもRaaS(Ransomware-as-a-Service)プロバイダが暗躍しており、組織化・分業化が進んでビジネスとして成立しているからだ。RaaSプロバイダはランサムウェアのコードを販売する。さらに標的になりそうな企業にハッキングして、アクセス権などを他の脅威アクタに売る初期アクセスブローカ(IAB)も存在する。それらを利用して、技術がなくてもランサムウェア攻撃が誰でも簡単に行えようになった。さらに暗号通過取引所で身代金の洗浄もできるので足がつかない。そのため実際の攻撃者となるランサムウェアアフィリエイトが増えているのだ。

そしてランサムウェアは、いまはメールからはもう来ない時代になり、コロナ禍を経てVPNやRDP経由でネットワーク越しでの侵入が増加しているのだ。いまのランサムウェア・インシデントのライフサイクルは以下の通りだ。

まず脆弱性を突かれてシステム侵入を許してしまう。そのあとに着々と攻撃準備を整えたうえで、最終段階でランサムウェアをバラまく。先に盗んだデータで脅しをかけ、バックアップの破壊や暗号化を行う。ランサムウェアの解決には身代金の支払いでは済まない。というのも、たとえお金を払ったとしても、結局はデータをダークサイトなどに流されてしまうからだ。

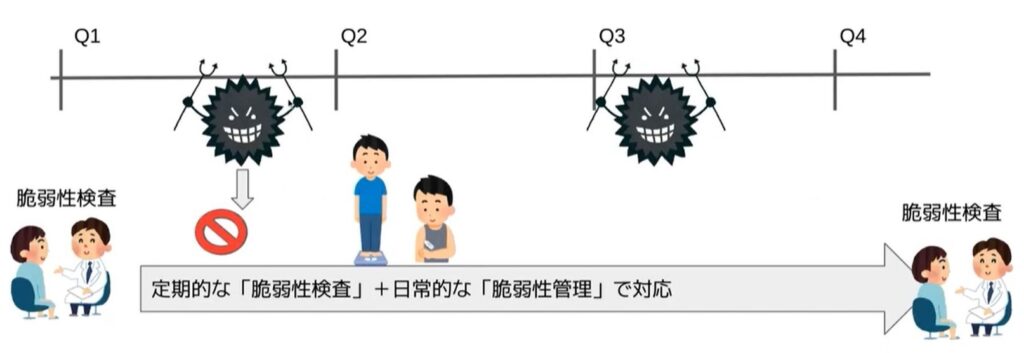

では、ランサムウェアの有効な対策とは何だろうか? やはり侵入をさせないために脆弱性対策が重要になるだろう。そこでCISAの「KNOWN EXPLOITED VULNERABILITIES CATALOG」などで脅威情報をいち早く掴み、多くの脆弱性の中から優先順位を付けてパッケージやパッチマネジメントを行う必要がある。 つまり定期的な脆弱性検査と日常的な脆弱性管理が重要になってくるのだ。Rapid7のレポート(2022)によれば、脆弱性が悪用されるまでの平均時間は24.6日と短縮されており、脆弱性の56%は公開日から7日以内に悪用されるという。そのため、前出のように定期的な脆弱性検査に加えて、日常的な脆弱性管理も組み合わせる必要があるのだ。

Linuxディストリビュータの知見を活かす! 脆弱性対策・管理に最適なツールとは?

続いて、サイバートラストの美崎敦也氏が、自社の脆弱性対策・管理ツールについて紹介した。

サイバートラストは、国内最大級の電子認証インフラを運営し、さらに組込みLinuxOSのディストリビュータという側面も持つ会社だ。現在、認証・セキュリティ事業、IoT事業、Linux/OSS事業を柱に事業を展開している。

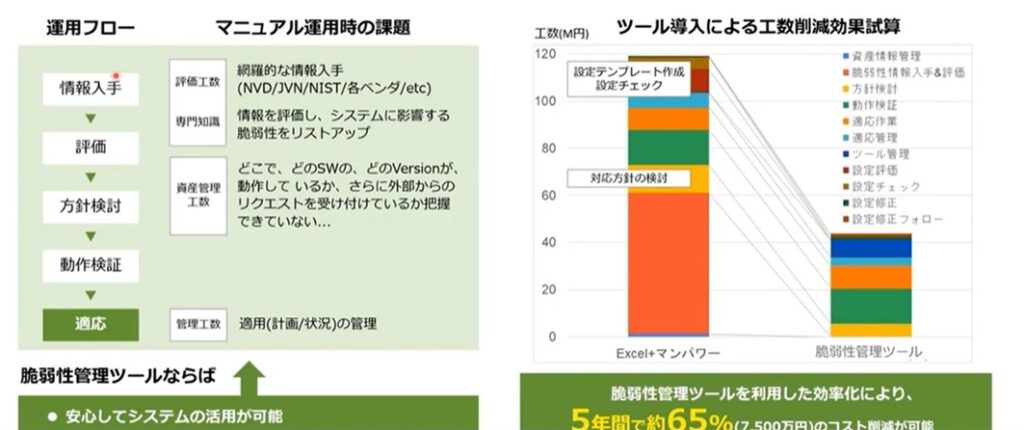

前セッションでも説明されたとおり、毎年ランサムウェアによる被害が増えており、システムの脆弱性が感染の大きな原因になっている。しかもサイバー攻撃が容易になり、攻撃までの時間も短くなってきた。このような傾向から、人的に脆弱性を調べて対策を打つにはリソースが足りない状況だ。そこで自動で対応できる仕組みが求められているという。 実際に脆弱性管理での課題は、最新の脅威情報の入手と、その評価に最も時間がかかることが挙げられる。自社システムにどういった脆弱性があるのかを、NVD/JVN/NISTなどの情報源から網羅的に確認するのは非常に時間がかかる作業だ。さらにパッチを適用するにもシステムの影響度を考慮しなければならない。ユーザーからの問い合わせ対応にも手間暇がかかる。もし、こういった人手がかかる運用を自動化すると、5年間で全体の約65%の効率化が可能になり、コストも7500万円の削減が見込める試算だ。

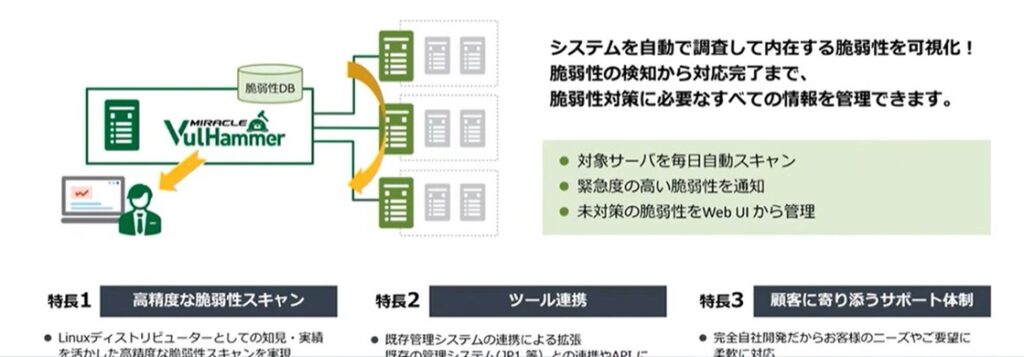

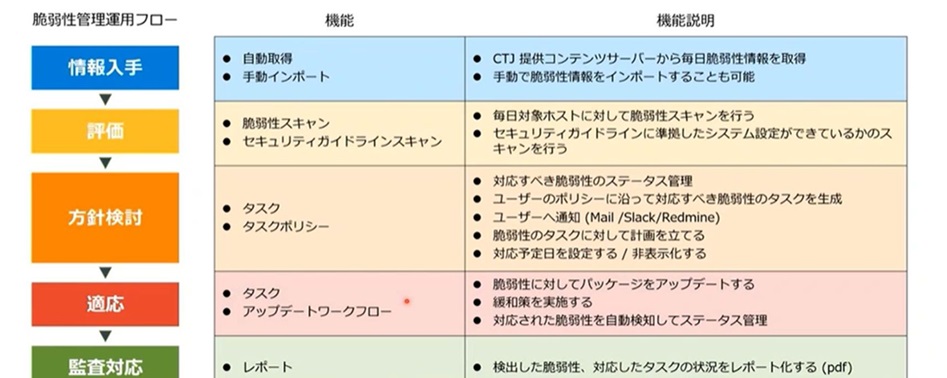

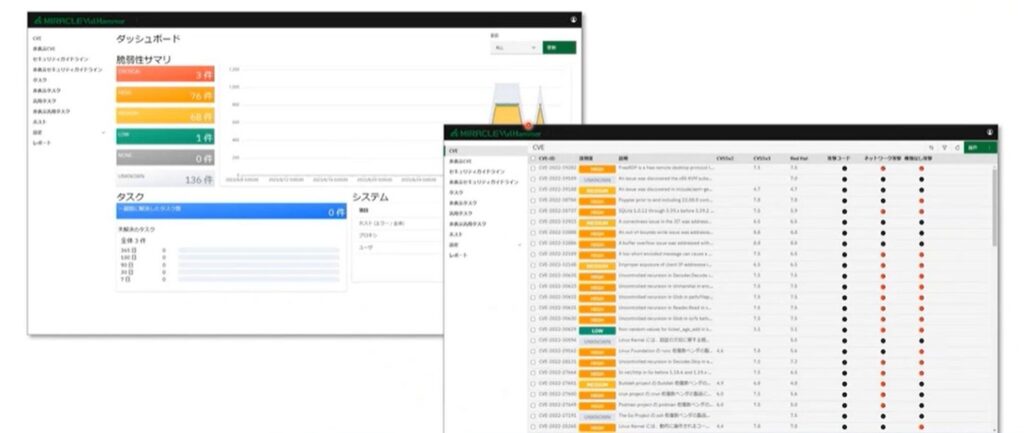

そこでサイバートラストでは、脆弱性対策・管理ツールとして「MIRACLE VulHammer」を自社で開発して販売している。

このMIRACLE VulHammerは、ITシステムのスキャン、脆弱性の可視化と対応を自動化するツールだ。Linuxディストリビュータとしての知見を活かしたOSSの高精度スキャンや、最新のCVE データベースとの照合による脆弱性情報の一元管理によって、脆弱性対策のタイムリーな対応ができる点が大きな特長だ。また日本でも注目されているNIST(米国標準技術研究所)のセキュリティガイドライ「NIST SP800-171」への対応も支援する。

すでに大手顧客として、情シス部門では小学館ミュージック&デジタル エンタテイメント(SMDE)、SIerでは日立製作所、MSP/MSSP事業者ではSBテクノロジーなどがMIRACLE VulHammerを採用している。価格については管理対象ホスト台数に応じた年間利用料金で細分化されており、たとえばホストが最大10台までの場合は32万4000円~となっている。MSP/MSSP事業者向けの月額料金体系も別途用意されているので問い合わせて頂きたい。ご興味のある方は、まずPoCで少ない数から利用して効果を確かめてみるのも良いだろう。