SaaS事業者のサプライチェーン管理の実態

約6割のクラウドサービスが開発や保守運用を外部委託。その内約2割が「セキュリティ対策」や「情報の消去」を委託先と合意せず(セキュリティ評価プラットフォーム「Assured」調査)

Visionalグループの株式会社アシュアードが運営するセキュリティ評価プラットフォーム「Assured(アシュアード)」(https://assured.jp/)は、2024年上半期におけるクラウドサービス(SaaS等)事業者のサプライチェーン(委託先)管理の実態について発表した。

<結果サマリー>

・クラウドサービスの開発や保守・運用業務の外部委託:約6割が外部へ委託。その内約2割は委託先と「セキュリティ対策」や「情報の削除」を合意せず

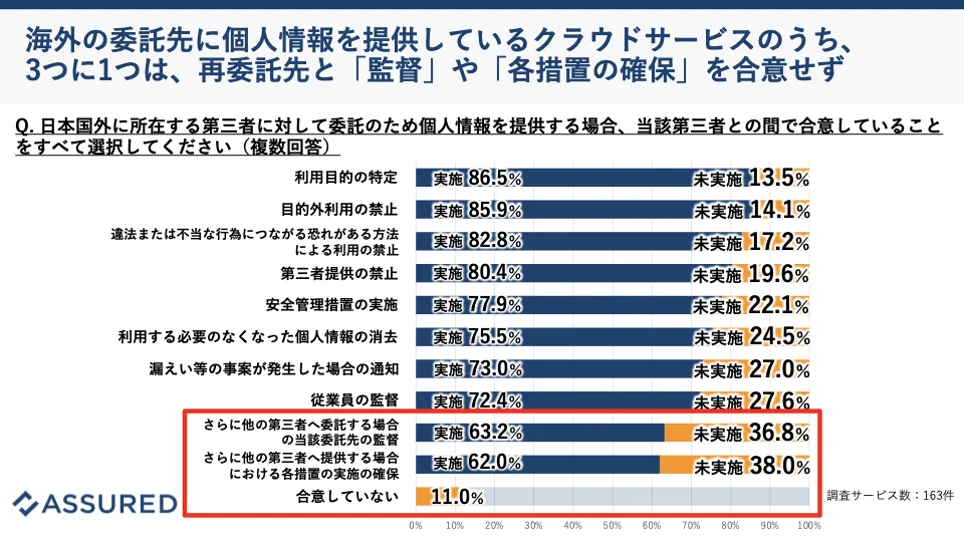

・海外事業者への外部委託:委託先の海外事業者に個人情報を提供するクラウドサービスの3つに1つは、海外事業者に対して再委託先の「監督」や「各措置の実施の確保」を合意していない(再委託先以降のガバナンスを効かせづらい状況)

調査背景

〜クラウドサービス利用企業は、サービスを提供する事業者のサプライチェーン(委託先)管理状況の把握が必要〜

昨今、サプライチェーンを狙ったサイバー攻撃が拡大しており、多くの企業に深刻な被害をもたらしている。IPAが公開した「情報セキュリティ10大脅威 2024」(※1)でも、「サプライチェーンの弱点を悪用した攻撃」が2位に挙がり、6年連続6回目のランクインとなるなど、サプライチェーン(委託先)管理の重要性の高さが伺える。

サプライチェーンには、自社の業務やシステム開発、保守運用における「業務委託先」だけでなく、企業の情報資産(データ)を預託する「クラウドサービス(事業者)」も含まれる。さらに、サービスを提供する事業者も外部委託先にシステム開発や保守運用を委託している場合がある。こうした構造を踏まえ、自社の情報がサプライチェーン上のどこでどのように扱われ、どのように管理されているかを把握し、安全性を確認することが重要である。

従来の業務委託先については、個別の委託契約を締結するためセキュリティに関する要求事項等を明示的に伝えることができ、委託先もそれらに対して役務や成果物を提供する。そのため、サプライチェーン管理を含め自社のセキュリティガバナンスを比較的効かせやすい関係性となっている。

一方、クラウドサービスは、あらかじめ事業者が用意した共通の利用規約に従ってサービスが提供されるため、個社別のセキュリティガバナンスを効かせにくい構造となっている。サプライチェーン管理についても例外ではなく、IPAの調査結果(※2)でも「委託先情報、委託先に対する管理状況」は「問い合わせないと得にくい情報」に分類されており、利用者側でサービス契約前に問い合わせ等を行い、状況を個別に確認することが推奨されている。

そこで、SaaS/ASPなどのクラウドサービスのセキュリティ対策状況を第三者評価するプラットフォーム「Assured」は、2024年のセキュリティトレンドである「サプライチェーン管理」に対するクラウドサービス事業者の主な対策実態をAssured独自データ(Assuredが2024年上半期にセキュリティ評価を実施したクラウドサービス:878件が対象)からまとめ発表した。

調査結果

①システム開発や保守・運用に関するサプライチェーンの管理状況

約6割のクラウドサービスが開発や保守・運用業務を外部委託。その内約2割は委託先と「セキュリティ対策」や「情報の削除」を合意せず

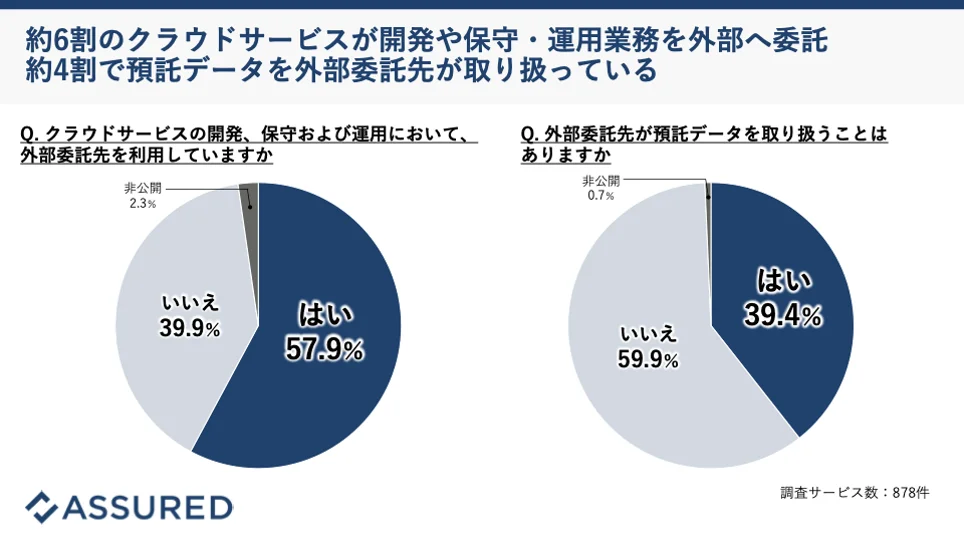

通常の企業と同様に、クラウドサービス事業者もクラウドサービスを提供するうえで、システムの開発や保守・運用を外部委託することは一般的であり、本調査でも57.9%のクラウドサービスが外部委託先を利用していた。また39.4%が、利用者がクラウドサービスに預託するデータを外部委託先でも取り扱っていた。

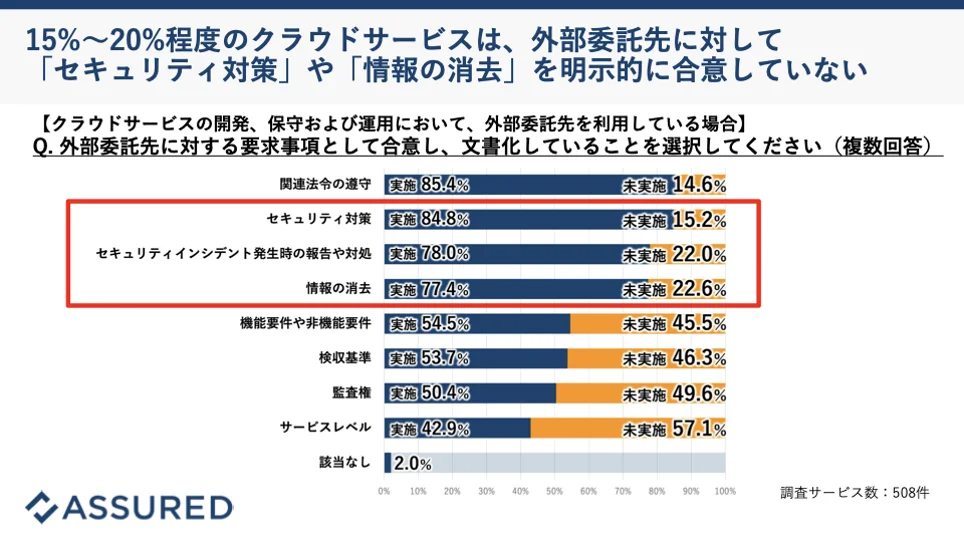

その中で、外部委託先に対して「セキュリティ対策」や「情報の消去」を合意していないクラウドサービスが約15%~20%存在していることが明らかになった。これらについて明示的な合意がない場合、外部委託先のベストエフォートでの実施となり、クラウドサービス事業者自体のセキュリティ対策が十分に実施されていても、外部委託先経由で情報漏えいやサービス停止等のインシデントが発生するリスクが高まる。機密性や重要度の高い情報を預託する必要があるクラウドサービスの利用を検討する際には、上記の観点で事業者に対し事前に確認することを推奨する。

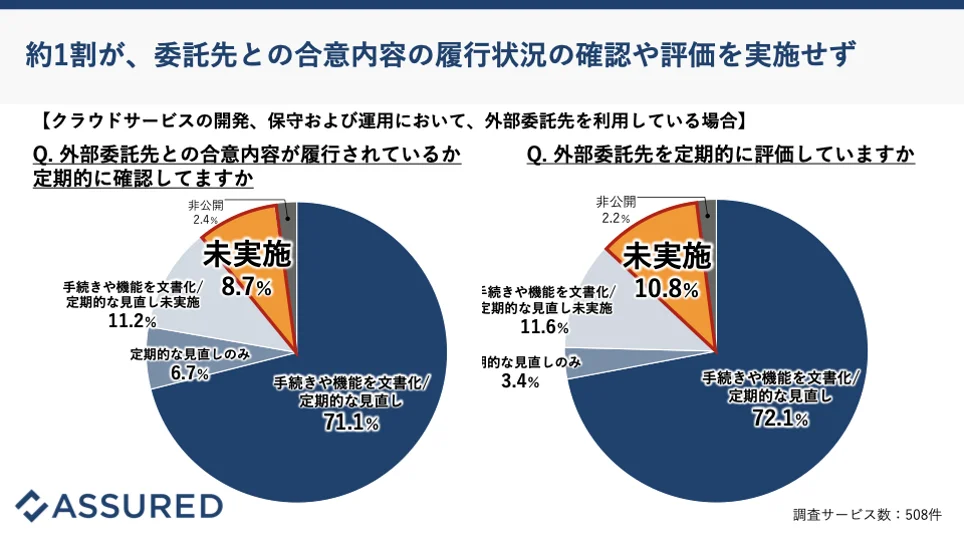

一方、委託先各社の統制状況やシステム構成、利用するサービス・ツール等は時間とともに変化する(ポジティブ・ネガティブの両方を含む)ことが一般的。そのため、当初外部委託先と合意した内容が適切に履行されているかの確認や、外部委託先に対する定期的な評価を実施することもサプライチェーン管理の観点で重要なポイントである。

本調査では、8.7%が事前の合意内容について外部委託先の履行状況を確認しておらず、10.8%で外部委託先の定期的な評価を実施していないことが明らかになった。

このように一部のクラウドサービスでは、委託先管理が不十分な状況であるため、利用者は、クラウドサービス(特に機密性や重要度の高い情報を預託する必要がある場合)を「サプライチェーンの一環」として捉え、サービス本体のセキュリティ対策だけでなく、委託先の適切な管理が実施されているかまで事業者に対して確認することを推奨する。

②日本国外のサプライチェーンの管理状況

預託データが海外(委託先含む)からアクセスされるクラウドサービスは約2割。海外へ個人情報を提供する3サービスに1つは、再委託先の監督や各措置の実施を合意していない

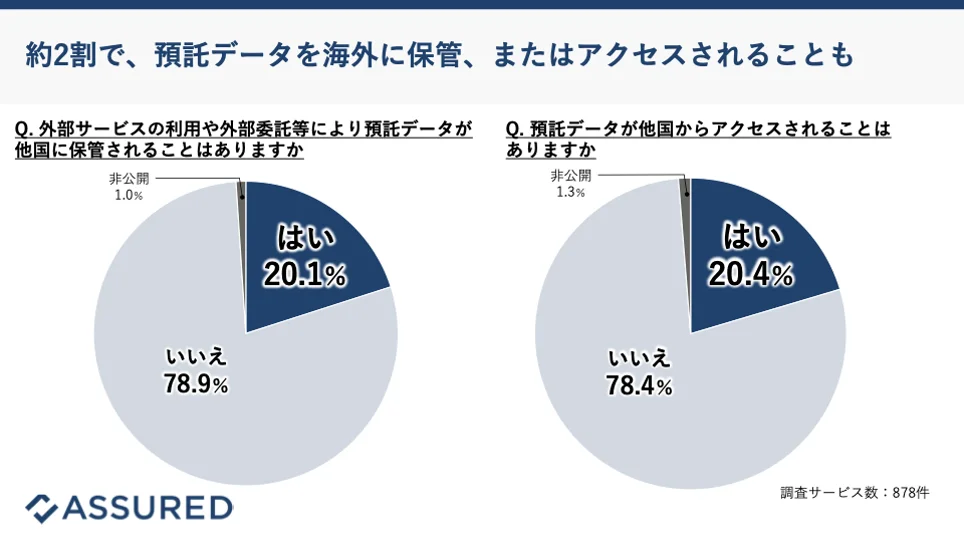

クラウドサービス利用時には「日本国外に預託データが保存されるか」「日本国外(委託先等)から預託データにアクセスされるか」という「カントリーリスク」についても注意が必要。預託データが日本国外に存在する場合、情報の取り扱いは現地法に従うため想定外の「預託データの開示」や「利用停止(ロックダウン)」が発生するリスクが伴う。本調査では、約2割のクラウドサービスで「預託データが他国に保管される」または「預託データが他国からアクセスされる」状況であることが判明した。

今回はその中でも特に、「委託のために海外へ個人情報を提供しているクラウドサービス」に対象を絞り、クラウドサービス事業者が(海外)委託先との間で合意している内容を確認した。

サプライチェーン管理において「再委託先」の管理は留意すべきポイントであるが、3割以上で、さらに他の第三者へ委託する場合の委託先(再委託先)の「監督」や「各措置の実施の確保」を合意していないことが明らかになった。また約1割で、そもそも(海外)委託先と何も「合意していない」ことが分かった。

このようなクラウドサービスにおいては「誰がどこでどのように自社の預託データ(個人情報含む)を取り扱っているのか」が不透明なため、適切な管理が行き届かない可能性が高まり、セキュリティリスクが相対的に高くなる。

クラウドサービスを利用する際には「カントリーリスク」という観点でも「サプライチェーン管理」が事業者にて適切に行われているかを、利用者が事前に事業者に対して確認し、リスクを把握した上でクラウドサービスの利用可否判断を実施することを推奨する。

【調査概要】

・調査件数:878件

・調査日:2024年6月13日

・調査対象:2024年1月1日〜6月7日までの期間で、Assuredのセキュリティ調査に回答済みのクラウドサービス事業者

※小数点第二位を四捨五入しているため、合計が100%にならない場合がある。

※本調査を引用される際には、「Assured調べ」と必ずご記載のこと。

※1 出典:IPA「情報セキュリティ10大脅威 2024」(https://www.ipa.go.jp/security/10threats/10threats2024.html)

※2 出典:IPA「2022年度 クラウドサービス(SaaS)のサプライチェーンリスクマネジメント実態調査概要説明資料」(https://www.ipa.go.jp/security/reports/economics/scrm/t6hhco000000hg8a-att/ResearchSummary.pdf)