ランサムウェア対策の要諦! EDRの使いこなし術と、JSOCが目指す次世代セキュリティ監視とは?【JAPANSecuritySummit 2024 ラックセッションレポート】

近年、サイバー攻撃による被害が急増している。その主な原因はランサムウェアだ。警察庁の調査によれば、被害は高止まりしている。具体的な被害事例として知られるのは、つるぎ町立半田病院だ。2ヵ月にわたり病院業務が滞った。また大阪急性期・総合医療センターでも全体の診断システムが73日も止まってしまった。台湾の半導体製造企業・TSMCでは3日間も製造ラインがストップし、利益ベースで190億円も失ってしまったという。このようなランサムウェア被害から、組織や企業を守るために必需品になったのが「EDR」(Endpoint Detection and Response)だ。ラック 技術統括部 セキュリティ監視・運用ユニット JSOCサービス開発部グループマネージャー 山坂匡弘 氏が、EDRの効果的な活用法と、ラックが誇るセキュリティ監視センター「JSOC」について紹介した。

いまランサムウェア対策に求められているEDR、その具体的な有効性と課題とは?

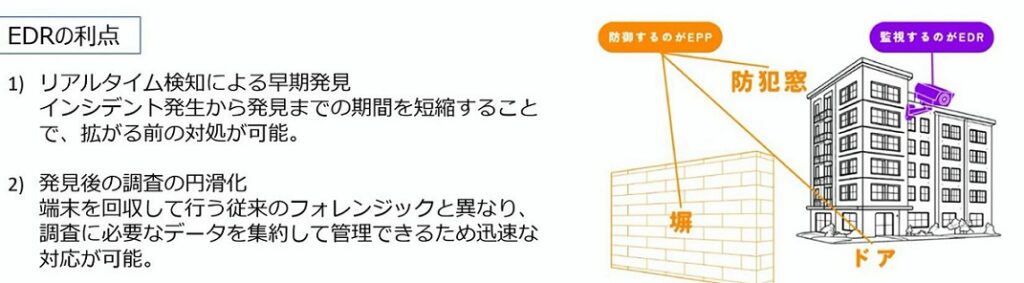

EDRは、端末上の挙動を常に監視し、早急に対応が求められる不審な事象があれば、それらを早期に発見できるセキュリティ製品だ。EDRのメリットは、監視カメラのように24時間365日にわたり端末を監視して、リアルタイムに不審な動きを検知できること。感染が拡大する前に迅速な初動対応が可能になる。また、異常発見後の調査も円滑に行える。実際に何が起きたのか、それらのアラートを集約して、遠隔地からでも情報を見ることができる。

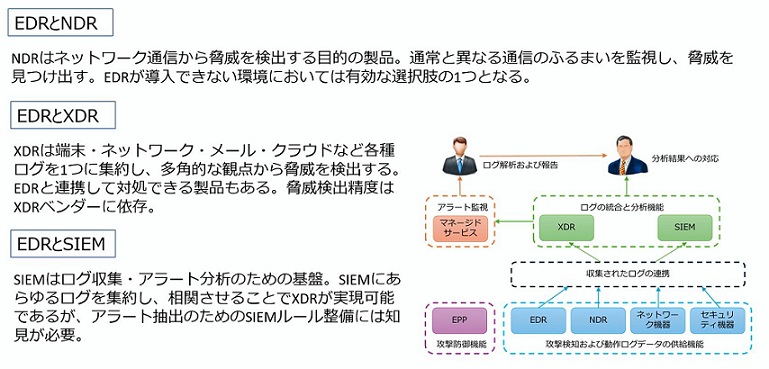

EDRは、他製品とセットで使うことも多い。たとえば、ネットワーク通信から脅威を発見するNDR(Network Detection and Response)とセットで運用する。パターンマッチングで既知の脅威を見つけるIDS(Intrusion Detection System)/IPS(Intrusion Prevention System)とは異なり、通常の通信から異なる振る舞いを監視して脅威を見つけ出せる。NDRは、EDRが導入できない環境で有効な選択肢の1つになる。またXDRは端末だけでなく、ネットワーク、メール、クラウドなど各種ログを1つに集約し、多角的な観点から脅威を検出する。EDRとの連携も可能だが、脅威の検出精度はベンダーによる。さらにログ収集した結果を分析できる基盤としてSIEM(Security Information and Event Management)も利用されるようになってきた。これにより、さまざまなログから相関関係がある事象を見つけ出して、アラートを投げることが可能だ。

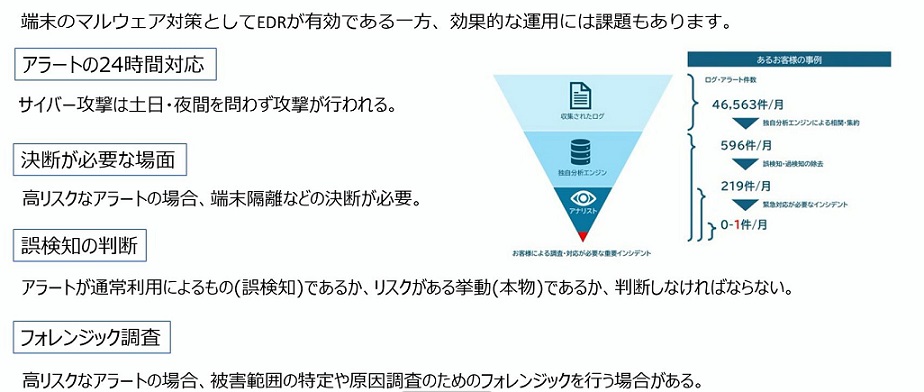

EDRは、端末のランサムウェアやマルウェアの対策に有効だが、効果的に運用するために はいくつかの課題も残っている。まず攻撃自体が休日や昼夜を問わず行われるため、アラートの監視も365日24時間対応しなければならないことだ。またアラートが飛んできたとしても、それが本当の脅威であるのか、あるいは誤検知なのかを判断する必要がある。もし高リスクなアラートだった場合は被害を抑えるために、該当する端末を切り離して隔離するなどの決断と措置が求められる。また高リスクなインシデントであれば、被害範囲の特定や原因調査のためのフォレンジックを行うこともある。

EDRの課題を解決するManaged EDR、ラックのJSOCでも提供を開始!

このようにEDRを効果的に運用するためには、専門知識が必要になるため運用者にも負荷が掛かってしまうことになる。そういった課題を解決する1つの手段として外部委託による「Managed EDR」という選択肢が挙げられる。外部委託すれば専任スタッフが24時間365日常時監視しているので、万が一何かインシデントが起きても、すぐに連絡やアドバイスをもらえるし、初動対応がスムーズになるのだ。

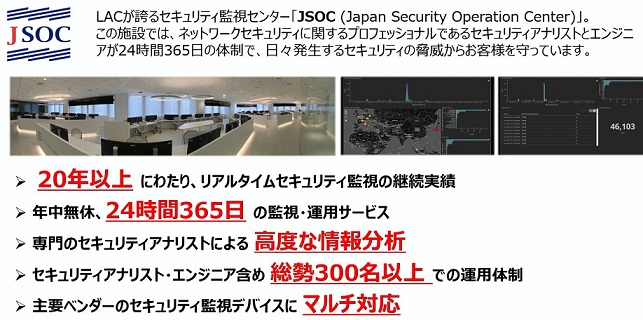

ラックのJSOC(Japan Security Operation Center)でもManaged EDRサービスを提供している。このJSOCは、同社が誇る国内最大級のセキュリティ監視センターだ。

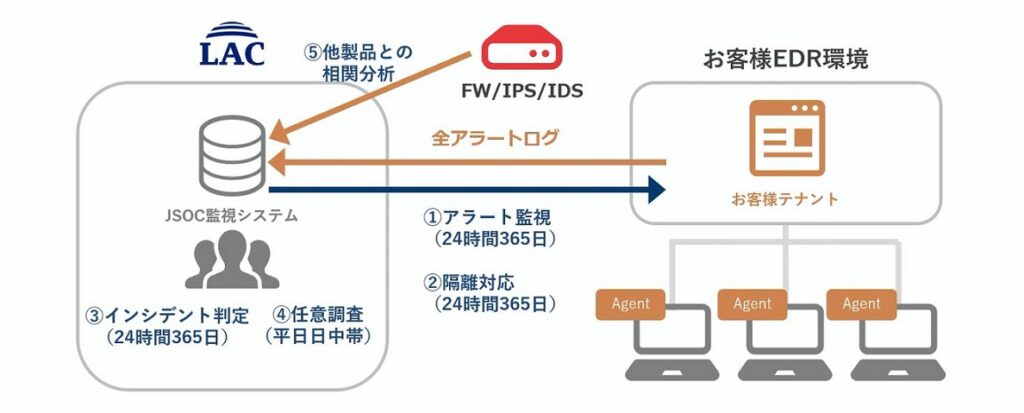

このJSOCは20年以上にわたる実績があり、総勢300名以上で運用体制を敷いている。主要ベンダーのセキュリティ監視デバイスにマルチで対応し、24時間365日の監視はもちろん、危険度の高いアラートは端末を隔離し、さらにセキュリティアナリストによるリアルタイム分析も実施している。またインシデントの詳しい内容を知りたい場合は、オプションで調査結果を提供することも可能だ。EDRのみならず、IDS/IPSなどのネットワークセキュリティ製品との相関分析も可能だ。

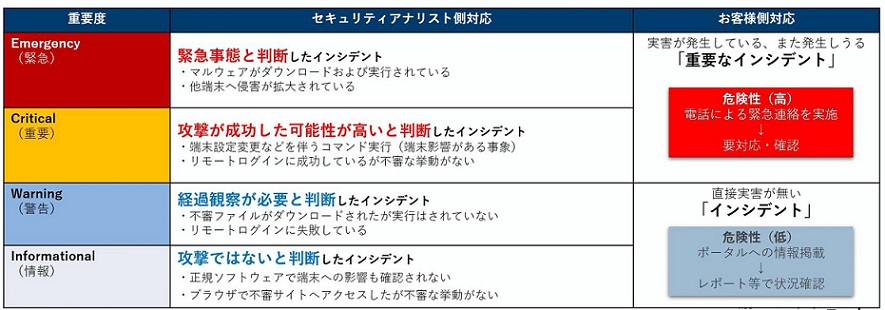

同社のEDR監視サービスでは、重要度を付けてインシデントを4段階で通知する。攻撃が侵入に成功、あるいは成功した可能性が高い場合、もしくは脆弱性があって危険な状態にさらされているような場合には、上位2つの緊急・重要な事象として同社から15分以内にユーザー担当者に連絡する仕組みだ。一方で、その他の実害がなさそうな事象の場合は連絡はせず、Webポータルから内容を確認できるようになっている。

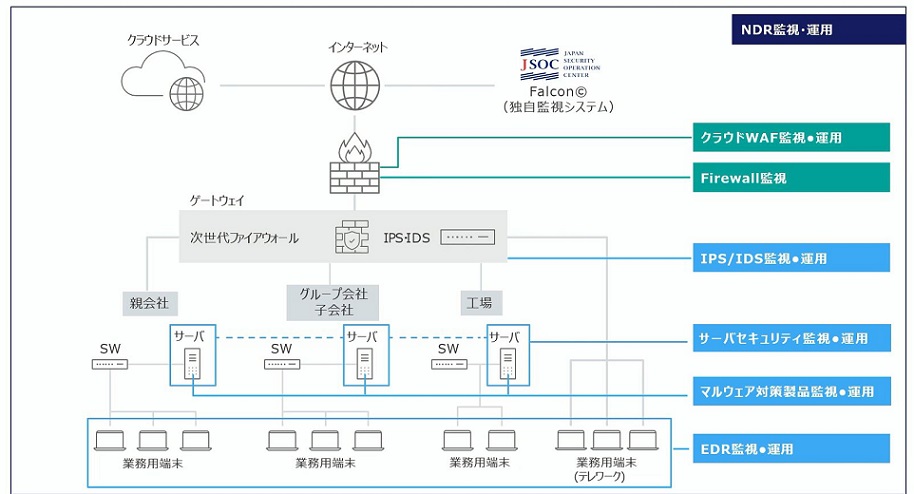

JSOCが目指す次世代監視サービスについても紹介しておこう。これは将来あるべきセキュリティ体制ということになる。ラックのJSOCのセキュリティ監視の全体像は以下の通りだ。

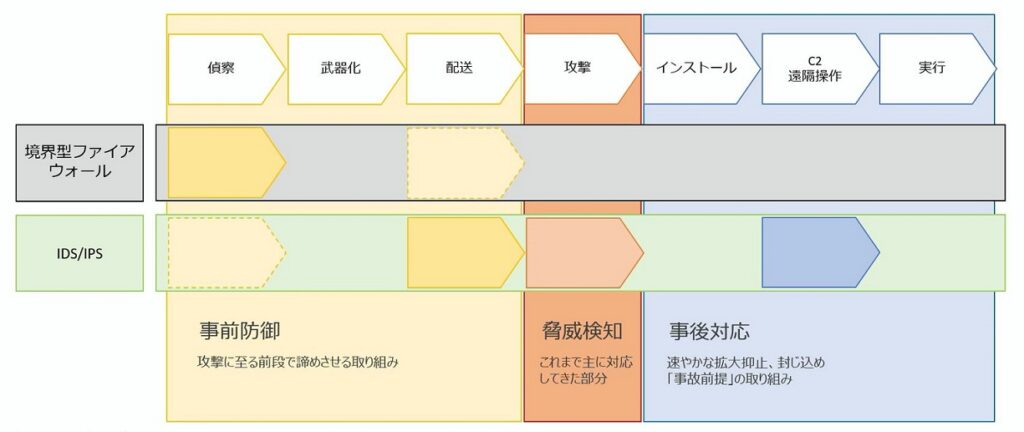

新型コロナウイルス流行前までは、IPS/IDPによる監視や、ファイアウォールまでが一般的なセキュリティ対策だった。インターネットと社内の境界をがっちりと守る、いわゆる境界防御、境界監視と呼ばれるものだ。無駄なポートを開けずに、怪しい通信をファイアウォールでブロックすることで事前の防御が行われていた。一方、IPS/IDPは、脅威を検知したときにアラートを出したり、ブロックするような事後対応の機能ということになる。

ところが最近では、サーバー監視やEDR監視、WAF(クラウドWAF)などのニーズも高まってきた。またAIを活用したNDRによる監視・運用の引き合いも出ているため、これらのサービスをJSOCのラインナップにも追加している。EDRによる監視は、すべての端末に導入されていることが前提となるが、子会社や委託先、海外拠点では端末管理が必ずしも十分とは限らない。セキュリティ対策が甘い拠点が本社につながってしまうと、本社だけでなく国内拠点も狙われるリスクもある。そこでNDRを導入して監視運用する企業も多い。

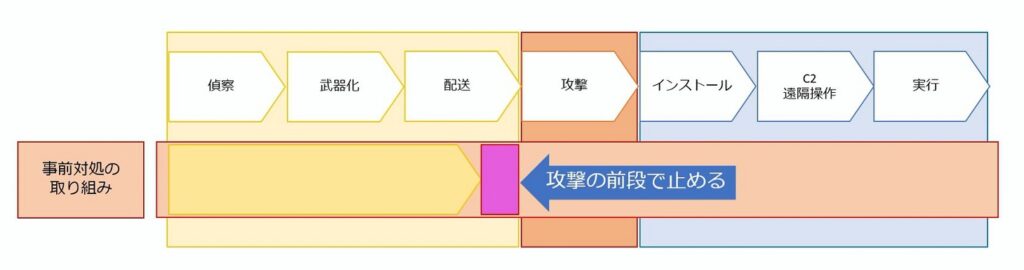

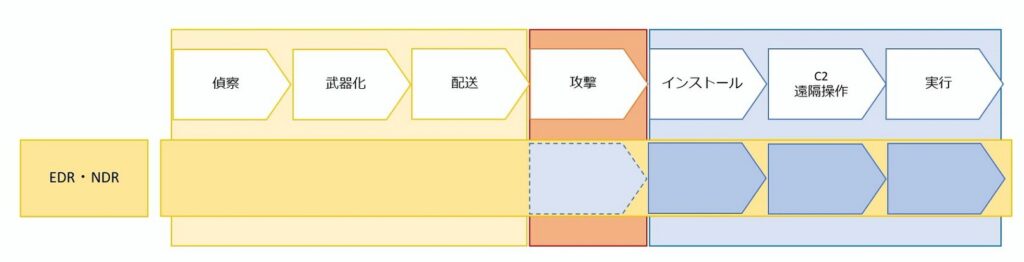

次世代監視サービスでは、これまで以上に攻撃の前後を幅広く対策する必要がある。まずは攻撃を受けた場合に、それ以上の悪意ある実行を食い止めるために、EDR/NDRで被害の全体像を把握し、他システムにも影響が及んでいないかどうか、どこまで影響が出ているかどうかを見ていくことが大切だ。また攻撃の前段階で、そもそも攻撃を受けにくくする仕組みも求められるだろう。たとえばポートスキャンなどの偵察の時点で、何か悪意を持った攻撃を加えようとしていることになれば、それらを迅速に察知して食い止めていくことが大切だ。

すでにJSOCは950社程度の企業ユーザーのシステムを監視しているため、他社で攻撃を受けた攻撃のIPアドレスを事前にブロックして、最初から攻撃を受けにくくすることも可能になる。これらは今後のJSOCのサービス拡充として対応していく予定だ。