NICTが「NICTER観測レポート2024」を公表 — サイバー攻撃関連通信が過去最高を記録

国立研究開発法人情報通信研究機構(NICT)は、2024年のサイバー攻撃関連通信の観測・分析結果をまとめた「NICTER観測レポート2024」を公開した。本レポートでは、IoTボットの感染活動や調査目的とみられるスキャンパケットが増加し、過去最高の観測パケット数を記録したことが明らかになった。

サイバー攻撃関連通信の最新動向

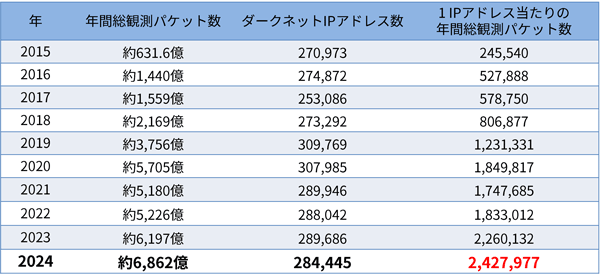

2024年にNICTERの大規模サイバー攻撃観測網(ダークネット観測網)で観測されたサイバー攻撃関連通信は、前年の2023年と比べて11%増加し、総観測パケット数は6,862億パケットに達した。これは1 IPアドレス当たり約242万パケットが1年間に届いた計算になる(表1参照)。

表1 NICTERダークネット観測統計(過去10年間)

ダークネットIPアドレス数は、当該年12月31日にパケットを受信したアクティブセンサ数を示す。アクティブなセンサの数は、年間を通じて一定ではなく変化することがある。

IoT機器への攻撃と感染の実態

日本国内では、1日当たり約730〜11,500ホストがIoTボットに感染しており、平均すると約2,600台が日常的に感染していることが判明した。特にDVR製品への感染が顕著で、IoT向けLTEルーターの感染も引き続き確認されている。

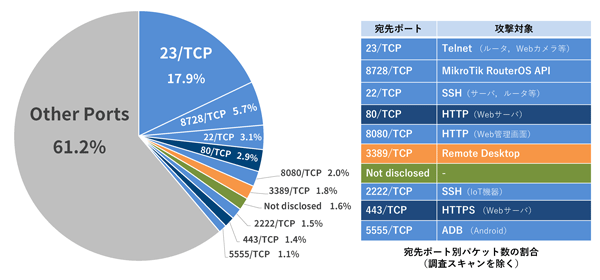

さらに、サイバー攻撃の標的となった主な宛先ポート番号を分類した結果、WebカメラやホームルーターなどのIoT機器に関連するパケットが目立つ(図1参照)。

図1 宛先ポート別パケット数の割合(調査スキャンを除く)

注: 3位の22/TCPには、一般的なサーバー(認証サーバーなど)へのスキャンパケットも含まれる。また、その他のポート番号(Other Ports)の中にはIoT機器を狙ったパケットが多数含まれる。

海外からのスキャンパケットと攻撃傾向

総観測パケットに占める調査目的とみられるスキャンパケットは、2023年の63.8%からわずかに減少し、60.2%を記録した。これは、インターネット上のIoT機器や脆弱性を狙った調査活動が依然として活発であることを示している。

また、日本のIPアドレスを標的とした攻撃件数は累計17万件に達し、国内のIT資産に対する脅威が続いている。

今後の展望と対策

NICTは、NICTERプロジェクトを通じて得られた観測・分析結果をさらに利活用し、日本のサイバーセキュリティ向上を目指している。今後もサイバー攻撃の実態把握を進めるとともに、産学官の結節点としてサイバーセキュリティ関連情報の発信を強化する方針だ。

また、IT資産の脆弱性管理と迅速な情報共有が重要であることを強調し、企業や製品開発者に対し、セキュリティ対策の見直しを促している。

詳細な分析結果は、「NICTER観測レポート2024」に掲載されており、以下のリンクから閲覧可能だ。

- NICTER観測レポート2024(Web版)

https://csl.nict.go.jp/nicter-report.html - NICTER観測レポート2024(PDF版)

https://csl.nict.go.jp/report/NICTER_report_2024.pdf