2025年4月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第33回

4月に公開された重大な脆弱性(CISA KEV参照)

4月に新たに公開された脆弱性は4,218件となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

4月にCISAのKEVに登録された脆弱性はトータル15件で、その内訳は

- Apple 2件

- Linux 2件

- Microsoft 2件

- Active!mail 1件

- Apache Tomcat 1件

- Broadcom 1件

- Commvault 1件

- CrushFTP 1件

- Gladinet 1件

- Ivanti 1件

- SAP 1件

- SonicWall 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. MITREの状況と今後

2025年4月16日に、MITREに対しての米国政府の資金提供が終了するというニュースが入ってきました。最終的にはCISAがMITREとの契約を延長する形で、直近の資金については難を逃れた形になっています。しかし、MITREの活動に制限がかかった場合に、脆弱性、およびセキュリティ界隈に及ぼす影響は計り知れないものになるため、今後の動きが注目されます。以下では、こちらのMITREを取り巻く状況をまとめています。

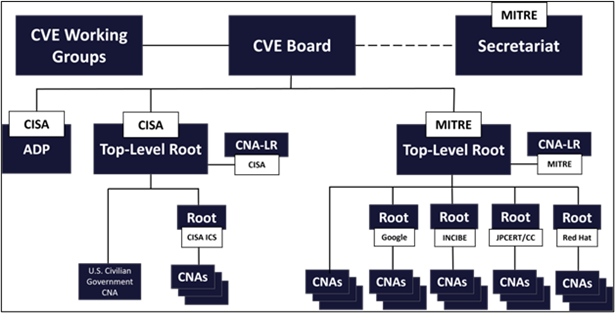

CVEプログラム中のMITREの立ち位置

セキュリティに詳しい方にとっては今更感ではありますが、現在のcve.orgへ移管された後のCVEプログラム中のMITREの立ち位置をわかりやすく示したのが下記の図になります。

MITREはTop-Level Rootになっているとともに、「Secretariat(事務局)」という立場になっています。

cve.orgの Glossaryに記載されている「Secretariat」を確認すると、事務局は「CVE ProgramによってProgramのインフラを開発・提供・維持し、CVE BoardやCVE Working Groupなどに対して、管理およびロジスティックスサポートを提供するために承認された組織」となっています。

すなわちCVE Programの実質的な要になっており、MITREが機能しなくなってしまうと、CVEのすべてが危機に陥ります。

経緯

SecurityWeekの記事

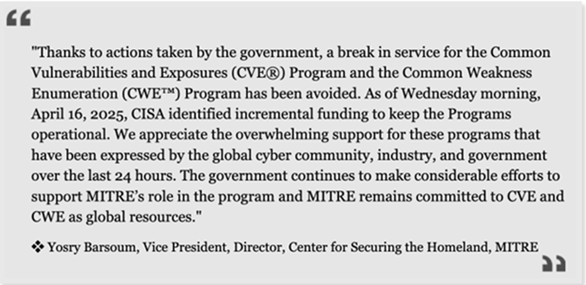

2025年4月15日のSecurityWeekの記事「MITRE Warns CVE Program Faces Disruption Amid US Funding Uncertainty 」によると、MITREのCenter for Securing the Homeland の副社長兼ディレクターであるYosry Barsoum氏が、CVE Boardに宛てたレターの中で、米国政府との契約が4月16日に終了することと、今後の資金援助については何も発表されていないことを伝えたとのことです。

CVE財団の設立へ

この動きからCVE Foundationが設立されました。

この中で

「CVEプログラムは発足以来、米国政府の資金提供によるイニシアチブとして運営されており、監督と管理は契約に基づいて行われています。この体制はプログラムの成長を支えてきましたが、同時に、世界的に信頼されているリソースが単一の政府に縛られることによる持続可能性と中立性について、CVE理事会のメンバーの間で長年の懸念が生じてきました」と書かれており、また

「過去1年間、CVEを専門の非営利財団へと移行するための戦略を策定してきました」

とも書かれていることから、今回のような事態を懸念して元々の動きがあった模様です。

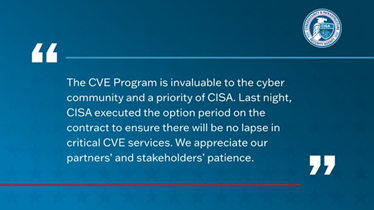

CISAの動き

さらにbleepingcomptuerの記事「CISA extends funding to ensure ‘no lapse in critical CVE services’」によると、このMITREの資金停止の知らせを受けて、CISAは「重要なCVEサービスの中断がないように」資金を増額したそうです。

また、CISAからは4月23日に、Statement from Matt Hartman on the CVE Programとして

- CVEプログラムは中断されておらず、CISAはこの重要なサイバーインフラの維持と改善に全力で取り組んでいます

- CISAは、MITREおよびCVE委員会と連携し、コミュニティからのフィードバックを積極的に収集し、CVEプログラムの運営に反映させることに尽力しています

としています。

前述のCVE FoundationとCISAの間でも、4月23日に「CVEプログラムの構築に向けて協力していくというコミットメントを支持します。」としており、CVE Foundation代表とCISA代表との話し合いも4月24日に行われた模様です。

筆者個人の意見

CVEのようなWorldWideで使用されるフレームワークに関しては、一国に依存するような形式で管理されるのはリスクがあるということが今回のケースで改めて浮き彫りになったと思います。

ここは前向きに捉えて、CVEについてもCVE Foundationのような形態の方があるべき姿だと思いますし、その他のいろいろな規格やフレームワークに関しては国家を超えた体制づくりが必要になると考えています。

参考情報

- SecurityWeek: MITRE Warns CVE Program Faces Disruption Amid US Funding Uncertainty

- cve.org: Structure

- cve.org: Glossary

- bleepingcomputer: CISA extends funding to ensure ‘no lapse in critical CVE services‘

- CISAのX(twitter)へのポスト

- CVE Foundation

- Heatwave: CVEの危機。MITREが米国政府との契約終了。CVE Foundation設立へ

- CISA: Statement from Matt Hartman on the CVE Program

- CVE Foundation: News

2. Active! Mailの脆弱性

2025年4月15日に、株式会社インターネットイニシアティブ(以下IIJ)が「サイバー攻撃によりメールサービス利用者約400万人分の情報が漏洩した可能性がある」と発表しました。以下では、こちらのActive! Mailの脆弱性と影響する範囲を簡単にまとめています。

一次情報源

CVE情報

公開されたCVEは以下になります。

- Active! Mail 5.0の脆弱性(CVE-2025-42599 (JVN#22348866))

- CVSS

- Base Score: 9.8 Critical

- Vector: CVSS:3.0/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- 影響を受ける製品

- Active! mail 6 BuildInfo: 6.60.05008561およびそれ以前のバージョン

- 株式会社クオリティアが提供するActive! mailには、スタックベースのバッファオーバーフロー(CWE-121)の脆弱性が存在します。

- 遠隔の第三者によって細工されたリクエストを送信された場合、任意のコードを実行されたり、サービス運用妨害(DoS)状態を引き起こされたりする可能性があります。

- CVSS

脆弱性発覚の経緯

2025年4月15日の、IIJの発表については、このインシデントの中での調査により、下記のような経緯で脆弱性が発覚したということです。

- 2025年4月10日にIIJ「セキュアMXサービス」のサーバーで「異変」を検知するアラートが通知される。調査の結果、サーバー内で不正プログラムの形跡が確認された。

- サーバーへの侵入調査のため、水平展開された上流をログなどをもとに辿った結果、Active! mailのWebサーバーに辿り着いた。

- Active! mailのWebサーバーを調査したところ、2024年8月3日に侵害されていたことを確認。

- さらにActive! mailを調査したところ、未知のバッファーオーバーフローの脆弱性(この時点ではいわゆる「ゼロデイ脆弱性」)が存在していたことがわかった。

攻撃の緩和および検知方法

基本的には今回の脆弱性はActive! mail 6の最新バージョン(BuildInfo: 6.60.06008562)へのバージョンアップで対応する形になりますが、一般的なWAF、およびOSSのWAFであるModSecurityによる攻撃の検知方法がJPCERTの注意喚起に載っていますので、簡単にまとめます。

一般的なWAFでの対策

WAFを運用している場合、次のような検査や防御を有効にすることで、脆弱性の影響を軽減できる可能性があります。

- HTTPリクエストボディの検査を有効にする

- multipart/form-dataヘッダーのサイズが一定以上ならブロックする

ModSecurity

上記のModSecurityをWAFとして使用している場合には、次のようなルールで攻撃を検知できます。

—

SecRequestBodyAccess On

SecRule MULTIPART_PART_HEADERS "@ge 4000" "phase:2,t:length,deny,status:403,id:990178,msg:'too long multipart header'"—

影響範囲

Active! mailは教育・学校系や、ビジネスでも広く使われているため、影響範囲がかなり広い形になります。

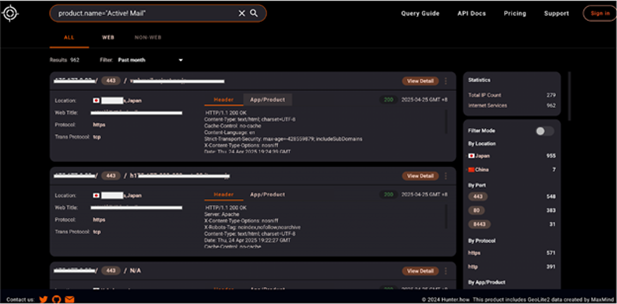

ちなみにOSINTツールのHunter.howで確認すると、4月25日の時点で900(重複を含む)程度のWebサーバーがActive! mailを使用していると思われます。

また、Googleで「Active! mailでafter:2025/04/18」として確認したところ、下記のようなサイトが今回のインシデントを受けて緊急メンテナンスを実施しています。

- GMO WADAX

- CPI Support

- 大塚商会(アルファメールプレミア)

- NTTCom(Bizメール&ウェブ プレミアム r3)

- fitコール

- 富山大学

- KAGOYA

- 神戸海星女子学院大学

- ニューテック株式会社(NTTComがホスティングするActive! Mailを使用)

- 九州産業大学

- Canon(Canonet)

- イッツコム

- Optage

参考情報

- JVN: JVN#22348866 Active! Mailにおけるスタックベースのバッファオーバーフローの脆弱性

- Qualitia:【緊急告知】本日、弊社製品であるActive! Mailに不具合対応の修正版がリリースされました

- Qualitia: Active! mail 6の脆弱性に関する重要なお知らせ

- JPCERT/CC: Active! Mailにおけるスタックベースのバッファオーバーフローの脆弱性に関する注意喚起

- GMO WADAX

- CPI Support

- 大塚商会(アルファメールプレミア)

- NTTCom(Bizメール&ウェブ プレミアム r3)

- fitコール

- 富山大学

- KAGOYA

- 神戸海星女子学院大学

- ニューテック株式会社(NTTComがホスティングするActive!Mailを使用)

- 九州産業大学

- Canon(Canonet)

- イッツコム

- Optage

3. ESETの脆弱性(CVE-2024-11859)

2025年4月7日にKasperskyの研究者が、ToddyCat(中国が背後にいる脅威アクター)がESETの脆弱性を悪用して保護ツールや監視ツールを回避していることを記事にしています。記事にする以前にKasperskyからESETに連絡が行き、ESETでも脆弱性の確認と修正バージョンをリリースしています。以下では、このESETの脆弱性(CVE-2024-11859)について簡単にまとめます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2024-11859

- CVSS

- CVSS-B Score: 8.4 HighVector: cvss:4.0/AV:L/AC:L/AT:N/PR:L/UI:N/VC:H/VI:H/VA:N/SC:N/SI:N/SA:N

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security Premium, ESET Security Ultimate 18.0.12.0以前のバージョンESET Endpoint Antivirus for Windows, ESET Endpoint Security for Windows 12.0.2038.0, 11.1.2053.2以前のバージョンESET Small Business Security, ESET Safe Server 18.0.12.0以前のバージョンESET Server Security for Windows Server (formerly File Security for Microsoft Windows Server) 11.1.12005.2以前のバージョンESET Mail Security for Microsoft Exchange Server 11.1.10008.0, 11.0.10008.0, 10.1.10014.0以前のバージョンESET Security for Microsoft SharePoint Server 11.1.15001.0, 11.0.15004.0, 10.0.15005.1以前のバージョン

- この攻撃を行うためには、攻撃者が管理者権限を持っている必要があります。

- CVSS

ToddyCatとは

ToddyCatは中国が背後にいると考えられているAPTグループです。少なくとも2020年12月から活動しており、主にアジア太平洋地域の政府機関や防衛機関を標的としています。

ToddyCatは、正規のクラウドサービスやSSHプロトコルを用いたトラフィックトンネリングなどの高度な戦術を用いて、侵害されたネットワークへの永続的なアクセスを維持しながら、産業規模でデータを盗み出すことで知られています。

発見に至る経緯

脅威アクターは、感染したシステム内での活動を隠すために防御策を巧みに回避します。たとえば、Windowsシステム内での活動を隠蔽するために、サイバー犯罪者はカーネルレベルのルートキット、特に悪意のあるドライバーを使用します。

最新バージョンのWindowsでは、カーネルモードドライバーはMicrosoftによってデジタル署名されている場合にのみ読み込まれるため、攻撃者は、適切な署名を持つ正規のドライバーを使用する必要があります。これらのドライバーは監視ツールによりインストールと実行が追跡されていますが、セキュリティ製品に関しては「安全でない」アクティビティを実行しても監視ツールの信頼を得ており、見過ごされてしまうものになります。

2024 年初頭、KasperskyがToddyCat 関連のインシデントを調査しているときに、複数のデバイスの temp ディレクトリに「version . dll」という疑わしいファイルが検出されました 。このDLLは「TCESB」と呼ばれる複雑なツールであることが判明しました。これはデバイスにインストールされている保護ツールや監視ツールを回避して、密かにペイロードを実行するように設計されています。

この「TCESB」をロードさせる際に、今回のESETの脆弱性(CVE-2024-11859)が使用されていました。Kaspersky 製品では 、このツールはTrojan.Win64.ToddyCat.a 、Trojan.Win64.ToddyCat.bとして検出されます。

参考情報

- Kaspersky: How ToddyCat tried to hide behind AV software

- ESET: [[CA8810] DLL Search Order Hijacking Vulnerability in ESET products for Windows fixed

4月のまとめ

今回は取り上げませんでしたが、4月は他にもEarlang/OTPにRCEの脆弱性(Critical: CVE-2025-32433)や、Cisco Webex のRCE脆弱性(CVE-2025-20236)など危険な脆弱性が出ています。相変わらず公開される脆弱性は多く悪用されていますので、皆様も使用ベンダーからの情報に気をつけて対応を行ってください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから