2024年1月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第18回

1月に公開された重大な脆弱性(CISA KEV参照)

1月に新たに公開された脆弱性は2678となります。この中で特に重大な脆弱性をいくつかピックアップして説明します。

第3 回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

1月にCISAのKEVに登録された脆弱性はトータル19件で、内訳は

- Ivanti: 4件

- Apple: 3件

- Adobe: 2件

- Citrix: 2件

- Apache: 1件

- Attlasian: 1件

- D-Link: 1件

- Google: 1件

- Joomla: 1件

- Lalavel: 1件

- Microsoft: 1件

- VMWare: 1件

になっています。

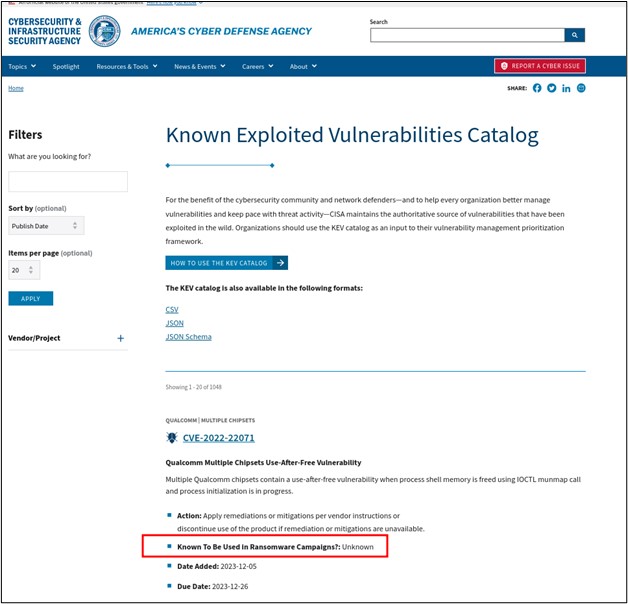

ちなみに、CISA KEV Catalogは見た目が変わっており、昔より一覧性は低くなっていますが、どのようなランサムウェアグループに悪用されたかなどの情報が付加されています(下図の赤線による囲み)。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. GPUメモリリークの脆弱性(LeftoverLocals:CVE-2023-4969)

米国のセキュリティ会社Trails of Bitが、Apple, Qualcomm, AMD, ImaginationなどのメーカーのGPUに存在するメモリリークの脆弱性(LeftoverLocals:CVE-2023-4969)を公開しました。以下で簡単に説明します。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2023-4969

- CVSS

- 未公開

- 概要

- AMD、Apple、Qualcommなどの汎用GPUは、プロセスメモリを適切に分離できないため、ローカルの攻撃者が他のプロセスからメモリを読み取れます。

- 脆弱なGPUの機能にアクセスできる攻撃者は、他のユーザーやプロセスから隔離されているメモリにアクセスできる可能性があります。

- CVSS

脆弱性の詳細

Apple、Qualcomm、AMD、ImaginationなどのGPUで、ローカルの攻撃者が他のプロセスからメモリを読み取ることが出来る脆弱性「LeftoverLocals」が発見されました。 LeftoverLocals は、GPU全体のセキュリティに影響を与えます。特に、影響を受けるGPUで実行されるLLMおよびMLモデルにとって重要な問題となります。

「LeftoverLocals」脆弱性により、AMD Radeon RX 7900 XT でGPU呼び出しごとに最大5.5 MBのデータがリークする可能性があります。また、これをMeta社のLLMの一つの実装であるllama.cppの7Bモデルで実行すると、LLM クエリごとに最大181MBが漏洩します。これは、LLMの応答を高精度で再構築するのに十分な情報です。

この脆弱性はTyler Sorensen(Trail of bits社所属で、UCSCの助教授)によって発見されました。同社は2023年9月にCERTコーディネーションセンターと協力して、NVIDIA、Apple、AMD、Arm、Intel、Qualcomm、Imaginationなど、すべてのGPUベンダーに開示したそうです。

これはいわゆる「共存エクスプロイト」で、脅威アクターの攻撃手段が共有マシン上の別のアプリケーションまたはユーザーとして実装される可能性があることを意味しています。通常、権限昇格の必要がなく、アマチュアのプログラマーでも10行未満のコードを用いて初期化されていないローカルメモリをダンプできる可能性があります。さらに、現時点では動的にチェックされず、ログにも記録されない状態になっています。

GPUカーネル

GPU を使用するアプリケーションは、多くの場合、実行時間が短いカーネルを起動します。 これらのカーネルは、行列の乗算や畳み込みなどの基本的な演算に対応することがよくあります。 たとえば、ディープニューラルネットワーク(DNN)の各層はカーネル実行になります。 ローカル メモリはカーネルの起動ごとに静的に割り当てられます。

脆弱性のモデル

今回の脆弱性は

- Listener

- 初期化されていないローカルメモリから読み取り、結果を永続的なメインメモリ領域 (グローバルメモリ) に保存するようなGPUカーネルを起動します。

- Writer

- カナリア値をローカルメモリに書き込むカーネルを起動します。

の2つの単純なプログラムを使用して説明されています。

ListenerとWriterの両方のプログラムは、それぞれのカーネルを繰り返し起動します。 Listenerの場合、反復ごとにCPUがローカルメモリ内で観察された値を見てカナリア値をチェックします。 (スタック・カナリアによるプログラム保護では、プログラム実行時にランダム生成されたカナリア値がメモリ内部に挿入される。攻撃者がバッファオーバーフローを利用し、割り当てられたバッファを超えた書き換えを行った場合、配置されたカナリア値が変化する。)

これを繰り返して、リスナーがカナリア値を読み込むことができた場合には、GPUに脆弱性があるというものになります。この方法で、研究者たちは3つのベンダー (Apple、Qualcomm、AMD) のデバイス上でLeftoverLocalsの脆弱性を観測しました。

PoC

PoCは一次情報源のTrail of Bits社のブログで見ることが出来ます。

参考情報

- LeftoverLocals: Listening to LLM responses through leaked GPU local memory

- GPU kernel implementations susceptible to memory leak

2. Citrix NetScalerのRCE脆弱性(CVE-2023-6548, CVE-2023-6549)

Citrix NetScalerにリモートコード実行の脆弱性が出ました。こちらですが、すでに悪用が観測されており、CISAのKEVにも登録されています。以下ではこの脆弱性について簡単に説明します。

一次情報源

影響を受ける機器

影響を受ける機器は、以下になります。

- NetScaler ADC and NetScaler Gateway 14.1 before 14.1-12.35

- NetScaler ADC and NetScaler Gateway 13.1 before 13.1-51.15

- NetScaler ADC and NetScaler Gateway 13.0 before 13.0-92.21

- NetScaler ADC 13.1-FIPS before 13.1-37.176

- NetScaler ADC 12.1-FIPS before 12.1-55.302

- NetScaler ADC 12.1-NDcPP before 12.1-55.302

CVE情報

- CVE-2023-6548

- CVSS

- Base Score: 5.5

- Vector: CVSS:3.1/AV:A/AC:L/PR:L/UI:N/S:U/C:L/I:L/A:L

- 管理インターフェイスで認証された(権限の低い)ユーザーによるリモート コード実行

- CVSS

- CVE-2023-6549

- CVSS

- Base Score: 8.2

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:L/A:H

- DoSの脆弱性

- CVSS

脆弱性の詳細

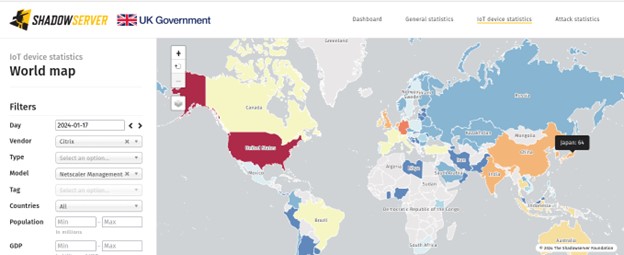

Shadowserver.orgによると、インターネットからアクセスできるCitrix Netscaler managementは北米に集中していますが、日本に関しては64デバイスほどがアクセスできるようですので注意が必要です。

参考情報

3. Ivantiの脆弱性(CVE-2023-46805, CVE-2024-21887)。CISAも注意喚起

Ivanti Connect Secure / Ivanti Policy Secure Gatewaysに2つのゼロデイ脆弱性(CVE-2023-46805 (Authentication Bypass) , CVE-2024-21887 (Command Injection))が出ました。これらの脆弱性に関してはCISAも今年最初の緊急司令(ED 24-01)を出しています。以下ではこの脆弱性について簡単に触れてみたいと思います。

一次情報源

CVE情報

CVE情報の詳細は以下になります。

- CVE-2023-46805

- CVSS

- Base Score: 8.2 High

- Vector: AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:L/A:N

- Ivanti Connect Secure(9.x, 22.x)および Ivanti Policy SecureのWebコンポーネントに認証バイパスの脆弱性があり、リモート攻撃者が制御チェックをバイパスして制限されたリソースにアクセスできます。

- CVSS

- CVE-2024-21887

- CVSS

- Base Score: 9.1 Critical

- Vector: AV:N/AC:L/PR:H/UI:N/S:C/C:H/I:H/A:H

- Ivanti Connect Secure(9.x, 22.x)および Ivanti Policy SecureのWebコンポーネントにコマンドインジェクションの脆弱性があり、認証された管理者が特別に細工されたリクエストを送信することでアプライアンス上で任意のコマンドを実行することができます。 この脆弱性はインターネット経由で悪用される可能性があります。

- CVSS

CISAの対応

CISA は2024/01/19に、今年最初の緊急指令(Emergency Directive Order)ED 24-01として、この脆弱性に関する緩和策を出しています。この文書によると、CISAでは脆弱性が広範かつ積極的に悪用されているのを観察したとのことで、

「複数の攻撃者による広範な脆弱性悪用、連邦政府機関内での影響を受ける製品の蔓延、政府機関の情報システムが侵害される可能性の高さ、侵害が成功した場合の影響、および提案された緩和策の複雑性に基づいて、これらの状況が連邦一般行政府 (Federal Civilian Executive Branch: FCEB)の機関に許容できないリスクをもたらしており、緊急措置が必要であると判断した」

そのため、連邦政府期間に対し

- Ivantiの指示に従い、遅くとも2024年1月22日の午後11時59分(EST)までに、Ivanti のダウンロード ポータル経由で「mitigation.release.20240107.1.xml」をダウンロードし、影響を受ける製品にインポートすること。

- XMLファイルをインポートした直後に、Ivantiの外部整合性チェッカーツールをダウンロードして実行・確認すること。

- 侵害の兆候が検出された場合には

- central@cisa.dhs.govを通じて CISA に直ちに報告すること

- 侵害された製品をネットワークから切り離すこと

- 侵害された製品をネットワークに戻すときは、工場出荷状態にリセットして先述のXMLファイルをインポートしてから戻すこと

などを要求しています。また、侵害された全ての製品に関しては

- 保存されている証明書

- 管理者のパスワード

- 保存されているAPIキー

- ローカルユーザのパスワード

などをすべて取り消して再発行するように求めています。

参考情報

- KB CVE-2023-46805 (Authentication Bypass) & CVE-2024-21887 (Command Injection) for Ivanti Connect Secure and Ivanti Policy Secure Gateways

- CISA: ED 24-01: Mitigate Ivanti Connect Secure and Ivanti Policy Secure Vulnerabilities

1月のまとめ

2024年も始まったばかりですが、1月も各社から脆弱性に関する情報が出ています。こちらでは取り上げませんでしたが、Oracleからも四半期に一回の「Critical Patch Update (CPU)」が提供されています。今回取り上げた脆弱性はもちろんですが、他にも既に悪用が試みられているような脆弱性が公開されています。皆様も使用ベンダーからの情報に気をつけて、きちんと更新を行うように注意してください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから