ランサム侵入の主因「VPN機器」ー大企業の即時特定は6割超で不備

脆弱性管理クラウド「yamory(ヤモリー)」を運営する株式会社アシュアードは、従業員数1000名以上の企業の情報システム・セキュリティ担当者300名を対象に、VPN機器のセキュリティ対策実態を調査した結果を公表した。調査では、約半数(48.3%)がVPN機器のバージョンを正確に把握できていない、脆弱性発覚時に対応機器を即時特定できない企業が6割超(63.3%)など、ランサムウェアの主要な侵入口となり得るVPN機器でボトルネックが顕在化している状況が明らかになった。

背景

企業のランサムウェア被害は高水準で推移し、警察庁サイバー警察局の発表でもVPN機器等からの侵入が主な感染経路の一つと指摘されている。こうした状況を踏まえ、yamoryはVPN機器の対策状況に焦点を当てた調査を実施した。

調査サマリー

| ・約半数がVPN機器のバージョン情報を「正確には把握していない」 ・脆弱性発覚時、6割超が対応機器の即時特定ができていない ・約半数が「対応遅延の経験あり」。主な課題は「人手・リソース不足」 ・ランサムウェア被害増加を受け、約8割がVPN機器対策の強化を決定・検討 |

調査概要

- 対象企業規模:従業員数1000名以上

- 対象者:情報システム・セキュリティ担当者

- 標本数:300名

- テーマ:VPN機器のバージョン把握、脆弱性発覚時の即時特定可否、対応遅延の経験と課題、対策強化の意向 など。

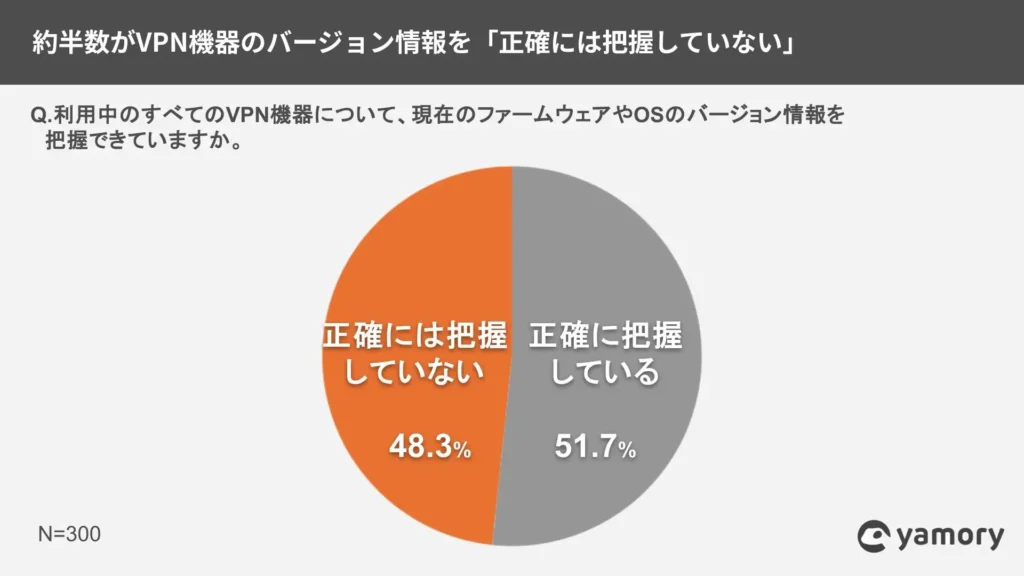

結果1——約半数がバージョン情報を正確に把握できず(48.3%)

利用中のVPN機器のファームウェア/OSバージョンについて、「正確には把握できていない」(48.3%)と回答した。資産情報(インベントリ)の管理遅れは、脆弱性発生時の迅速な対象機器特定を阻害する要因となる。

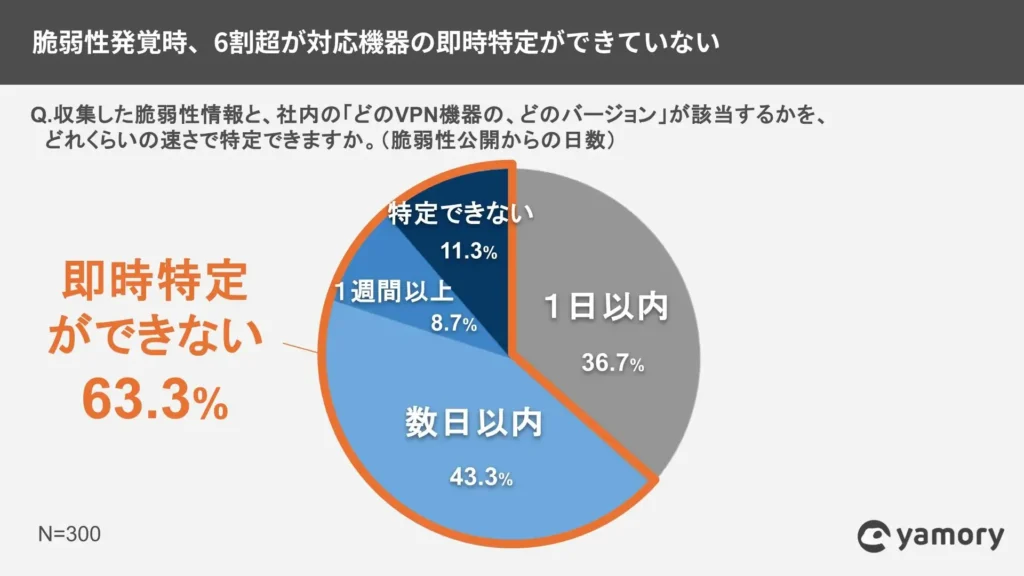

結果2——脆弱性発覚時の「即時特定」できず 6割超(計63.3%)

収集した脆弱性情報と社内のどのVPN機器・どのバージョンが該当するかの特定スピードを尋ねたところ、「数日以内」(43.3%)、「1週間以上」(8.7%)に加え、「特定する仕組みがない/できていない」(11.3%)となり、合計63.3%が即時特定不可の状態であることが判明した。

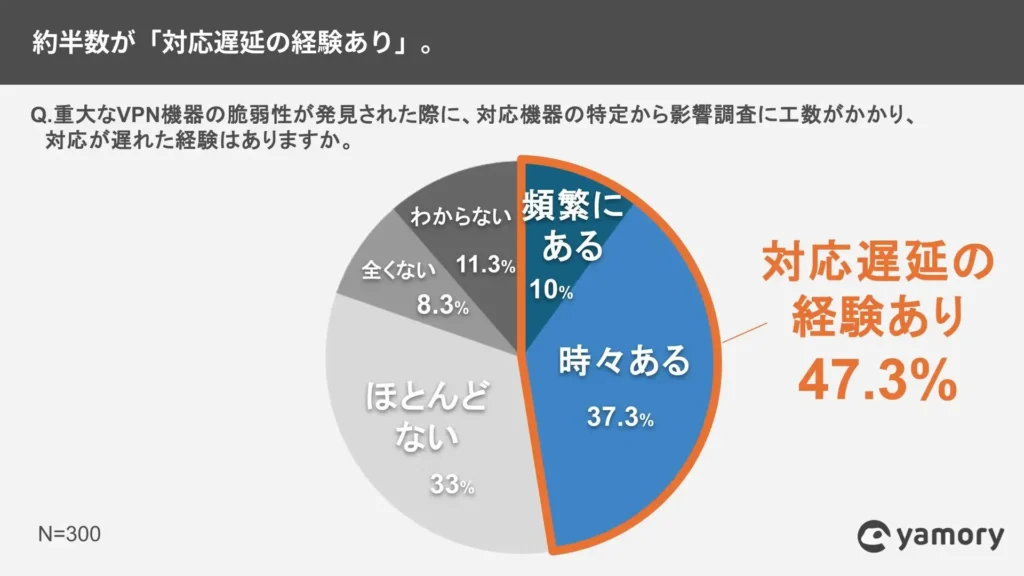

結果3——対応遅延の経験は約半数(47.3%)

重大なVPN機器の脆弱性が見つかった際、対応機器の特定から影響調査に工数がかかり対応が遅れた経験について、「頻繁にある」(10.0%)、「時々ある」(37.3%)で、計47.3%が遅延を経験している。

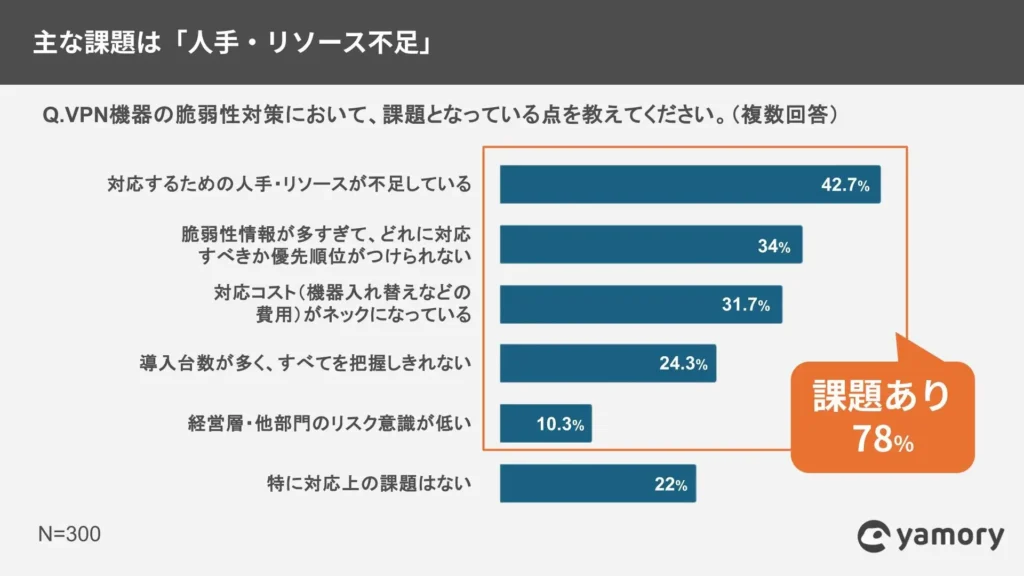

主な課題は、「対応するための人手・リソース不足」(42.7%)、「脆弱性情報が多すぎて優先順位がつけられない」(34.0%)など、リソースの制約や情報過多に起因する。

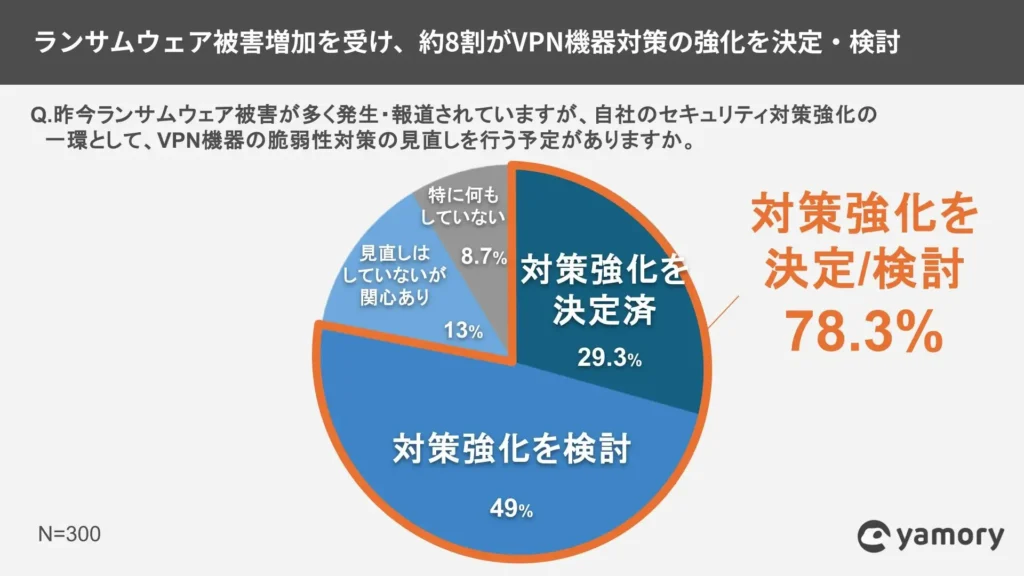

結果4——被害増加を受け、約8割(78.3%)が対策強化へ前向き

昨今のランサムウェア被害の増加・報道を受け、VPN機器の脆弱性対策の見直しについて、「すでに具体的な対策強化を決定」(29.3%)、「対策強化を検討」(49.0%)で、合計78.3%が強化に前向きである。

コメント(リリース記載)

yamory事業部 プロダクトオーナー 鈴木康弘氏は、「資産情報の不備による対応機器の特定遅延」と「人手不足による対策工数確保の難しさ」という二重の課題を指摘。脆弱性情報の公開から悪用までの期間短縮が進む中、公開直後の迅速対応の重要性を強調している。yamoryは、利用中のVPN機器を含むIT資産のバージョン情報と最新の脆弱性情報を自動でひも付け、対応すべき機器と脆弱性の可視化によって、人手の制約下でも迅速・効率的な対応を支援する旨を述べている。