サプライチェーンリスクにどう備えるか 〜 JAPANSecuritySummit 2025レポート

――サイバートラスト田上氏が解説する、組織が取るべき戦略

サイバートラスト株式会社の田上氏は、「サプライチェーンリスクにどう備えるか」をテーマに、近年のサイバー攻撃の実態を整理しながら、企業が取るべき具体的な対策と投資の方向性を解説しました。

ランサムウェア被害の拡大、ソフトウェアサプライチェーンの複雑化、EOL(サポート終了)ソフトウェアの放置など、企業を取り巻くリスクは年々増加しています。本セッションでは、それらを個別の問題としてではなく、「ガバナンスと管理の問題」として捉える重要性が強調されました。

サイバー攻撃は「一部の企業の話」ではない

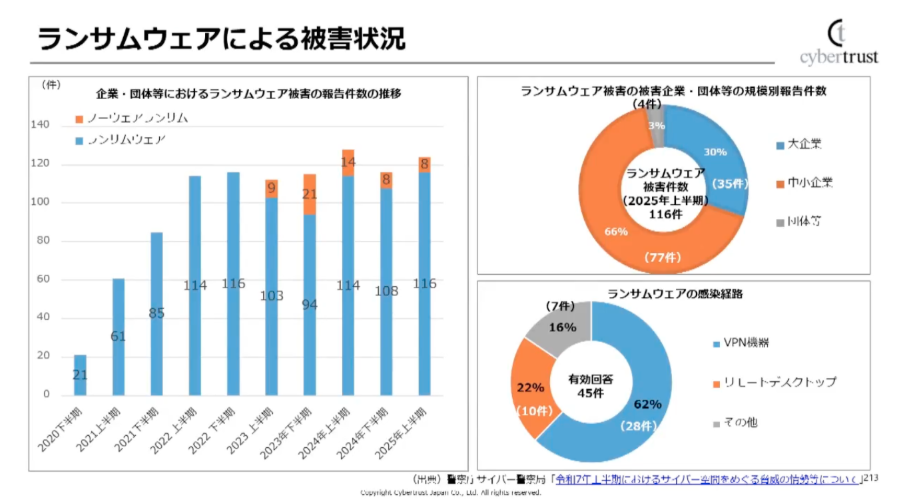

田上氏はまず、近年のサイバー攻撃動向を振り返りました。IPAが毎年公表している「情報セキュリティ10大脅威」では、ランサムウェア被害が10年以上にわたり上位に位置し続けています。直近でも、大企業・中小企業を問わず被害が相次いでおり、もはや特定の業種や規模に限定された問題ではありません。

帝国データバンクが約26,000社を対象に実施した調査では、全体の約32%がサイバー攻撃を受けた経験があると回答しています。大企業では40%を超え、中小企業や小規模企業でも約30%と、幅広い層が影響を受けている実態が示されました。

また、「被害を受けていない」「分からない」と回答した企業も一定数存在しており、気づかないうちに侵害されている可能性も指摘されました。

ランサムウェア被害の多くは“入口”に原因がある

警察庁 サイバー警察局が公表している被害届出の集計によると、ランサムウェア被害の多くは中小企業に集中しています。その背景として田上氏が挙げたのが、侵入経路の固定化です。

特に多く見られるのが、

- VPN機器の脆弱性を突いた侵入

- RDP(リモートデスクトップ)の設定不備による侵入

コロナ禍以降、リモートワークの普及に伴いVPNやRDPの利用が急増しましたが、脆弱性を放置したまま運用されているケースも少なくありません。適切な設定やパッチ適用が行われていないことが、攻撃の起点になっていると指摘されました。

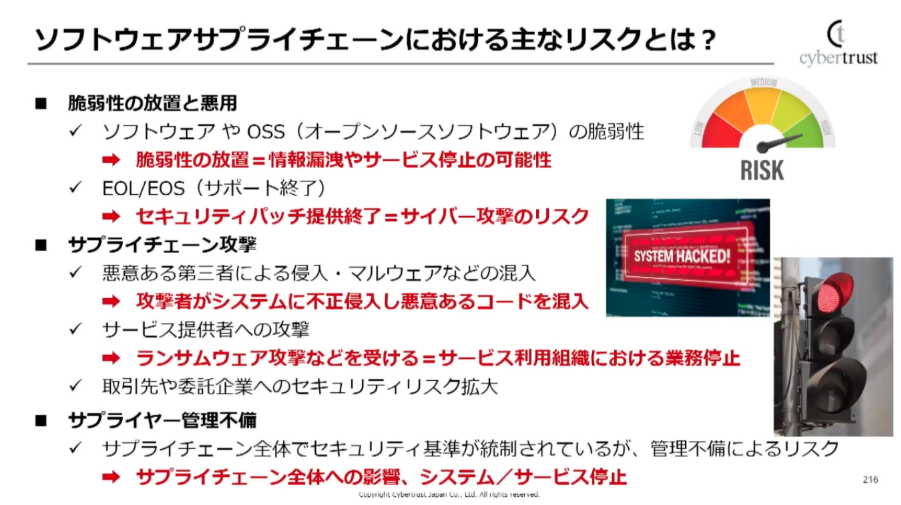

サプライチェーンとソフトウェアは切り離せない

本セッションの中心テーマであるサプライチェーンリスクについて、田上氏は「取引先だけでなく、ソフトウェアそのものも含めて考える必要がある」と述べました。

OSSやミドルウェア、ライブラリなどを含むソフトウェアには、必ず脆弱性が存在します。脆弱性が未発見である可能性はあっても、「存在しない」ことはありません。特に問題となるのが、

- 脆弱性の放置

- EOLを迎えたソフトウェアの継続利用

これらは、過去の多くのサイバー攻撃で共通して見られる要因です。サポートが終了したソフトウェアはセキュリティパッチが提供されず、結果として攻撃を受けやすい状態になります。

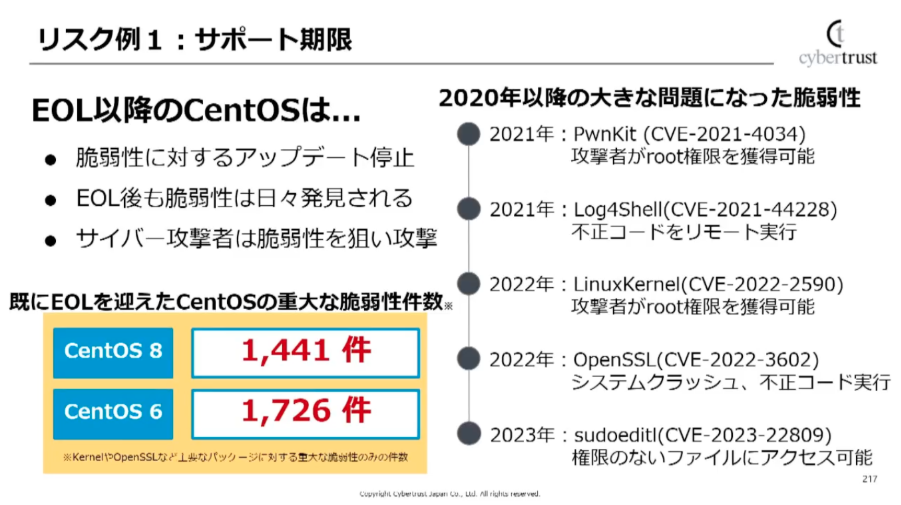

具体例①:CentOSに見るEOLリスク

具体例として紹介されたのが、CentOSのEOL問題です。CentOS 6や7、8はすでにサポート終了していますが、現在も現場で使われ続けているケースが多く見られます。

CentOS 8では約1,400件、CentOS 6では約1,700件もの脆弱性が報告されており、サポート終了後はそれらに対する修正が提供されません。延長サポートという選択肢はあるものの、田上氏は「最終的には最新バージョンへの移行を前提とした計画が不可欠」と強調しました。

具体例②:脆弱性管理とSBOMの必要性

脆弱性対応において大きな課題となるのが、「自社システムに何が含まれているか分からない」状態です。この問題に対する解として挙げられたのが、SBOM(Software Bill of Materials)の活用です。

経済産業省からもSBOM活用に関するガイドラインが公開されており、ソフトウェアを「部品表」として管理する考え方が広がりつつあります。製造業では部品表管理が当たり前であるように、ソフトウェア開発・提供においても同様の管理が今後不可欠になると説明されました。

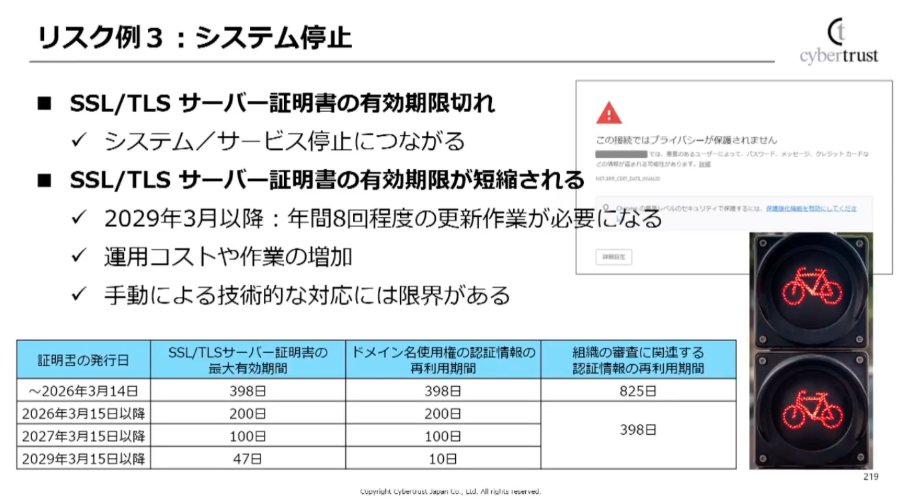

具体例③:証明書期限切れが引き起こすシステム停止

サイバー攻撃だけでなく、運用ミスによるサービス停止も大きなリスクです。2018年には、サーバー証明書の期限切れが原因で、大手通信事業者のサービスが半日以上停止する事案が発生しました。

さらに今後は、業界全体の動きとして証明書の有効期間が大幅に短縮されます。2029年3月以降は最大47日となり、年間で約8回の更新が必要になります。人手による管理は現実的ではなく、自動化が前提条件になる新たなリスクだと指摘されました。

具体例④:ペーパーレス化が生む“信頼”の課題

ペーパーレス化・電子化の進展により、「誰が発行した文書なのか」「改ざんされていないか」をどう証明するかという新たな課題も浮上しています。

製造業では納品書や検収書といった紙の書類が信頼の担保となってきましたが、ソフトウェアやデジタル文書においても同様に、発行元証明と真正性の確保が求められます。EUのeIDAS規則でも示されている通り、この考え方は日本においても今後重要性を増していくと述べられました。

守りと攻めを両立するためのIT投資

セッションの最後に田上氏は、サプライチェーンリスクへの備えは「守り」と「攻め」を両立させるIT投資であるとまとめました。

■守りの視点

- EOL管理と最新バージョンへの移行

- 脆弱性管理とSBOMの整備

- 証明書管理の自動化

■攻めの視点

- SBOMを活用した透明性の高い開発・運用

- eシールなどによる発行元証明

- デジタル時代における「信頼」を価値に変える取り組み

サプライチェーンリスクは、単なる技術課題ではなく、組織としてのガバナンスと継続的な管理の問題です。田上氏の講演は、セキュリティをコストではなく、事業継続と競争力を支える投資として捉える視点の重要性を改めて示す内容となりました。