「消したつもり」が一番危ない 〜 JAPANSecuritySummit 2025レポート

企業PCの廃棄・返却時に起きる情報漏洩と、正しいデータ消去の考え方

ワンビ株式会社の井口氏は、「消したはずが残っている!?」を切り口に、企業PCの廃棄・リース返却時に起こり得る情報漏洩リスクと、総務省ガイドラインに沿った適切なデータ消去の方法を解説しました。個人情報漏洩や紛失事故が増える中、PCを“使っている間”だけでなく、“使い終わった後”の対策が重要になっています。

フォーマットや初期化では、データは「残る」

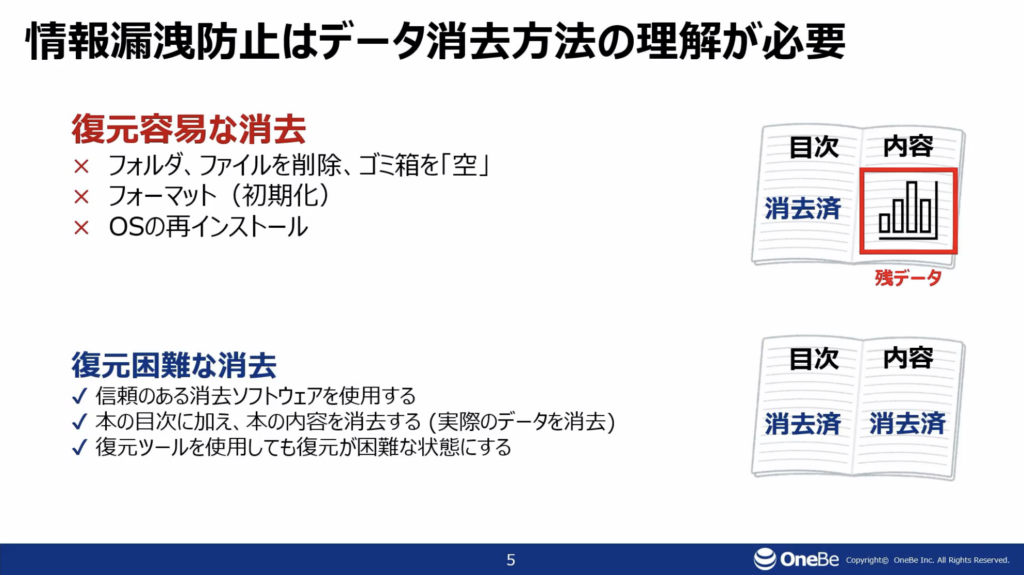

セッションの前半で強調されたのは、日常的に行われがちな「削除」「ゴミ箱を空にする」「フォーマット」「OS再インストール」は、実は“復元が容易な消去”に分類される点です。見た目上は消えたように見えても、内部にデータが残っているため、復元ツールを使えば内容が取り出せる可能性があります。

井口氏はこれを「本」に例え、弱い消去は“目次だけ消して中身が残っている状態”だと説明しました。一方、信頼できる消去ソフトを用いて、データ領域にランダムデータを書き込み内容ごと消すのが“復元困難な消去(強い消去)”です。

神奈川県庁の「HDD転売事件」が示した教訓

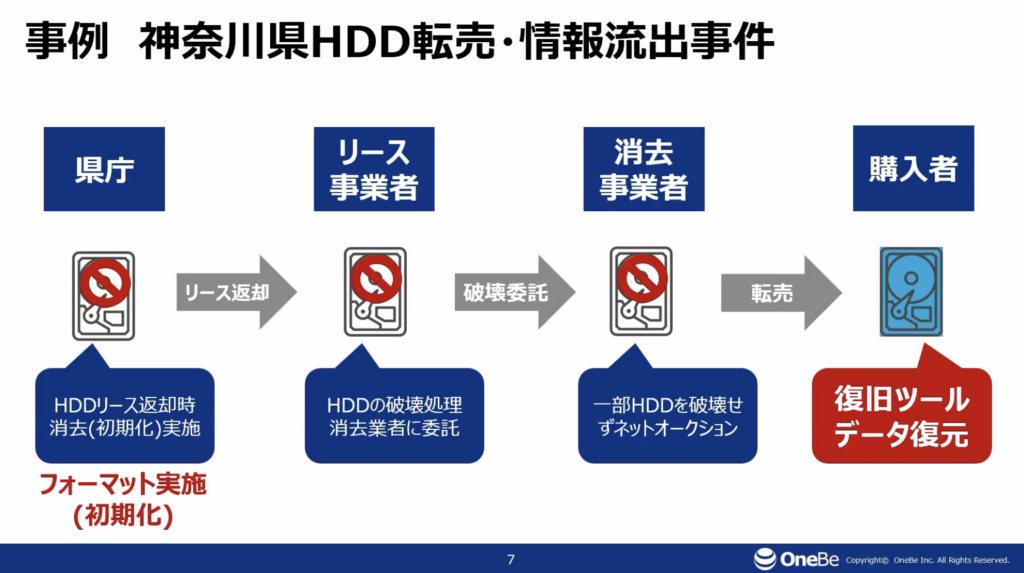

総務省のガイドライン改定の背景として紹介されたのが、2019年に話題となった神奈川県庁のハードディスク転売による情報流出事件です。県庁側は返却前にフォーマットを実施していましたが、破壊委託先の一部ディスクが破壊されずオークションに流れ、購入者が復元ツールでデータを確認した結果、県庁関連データが見つかった――という流れです。

この事件を通じて、フォーマット等が「弱い消去」であることが広く認識され、使用後(廃棄・返却時)も含めた対策の必要性が明確になったと説明されました。

総務省ガイドラインが求める3つのポイント

総務省の「情報セキュリティポリシーに関するガイドライン」では、機器廃棄・返却時に“復元不可能な状態にする措置”が求められます。井口氏は内容を次の3点に整理しました。

- 復元困難なデータ消去を行う

- 復元ツールを使われても読めない状態まで消す

- いつ・どの方法で消去したかを記録する(証明・ログ)

「消す」だけでなく、「適切に消したことを説明できる」状態にすることが、組織の実務として重要だという位置づけです。

記憶媒体ごとに“正しい消し方”は違う

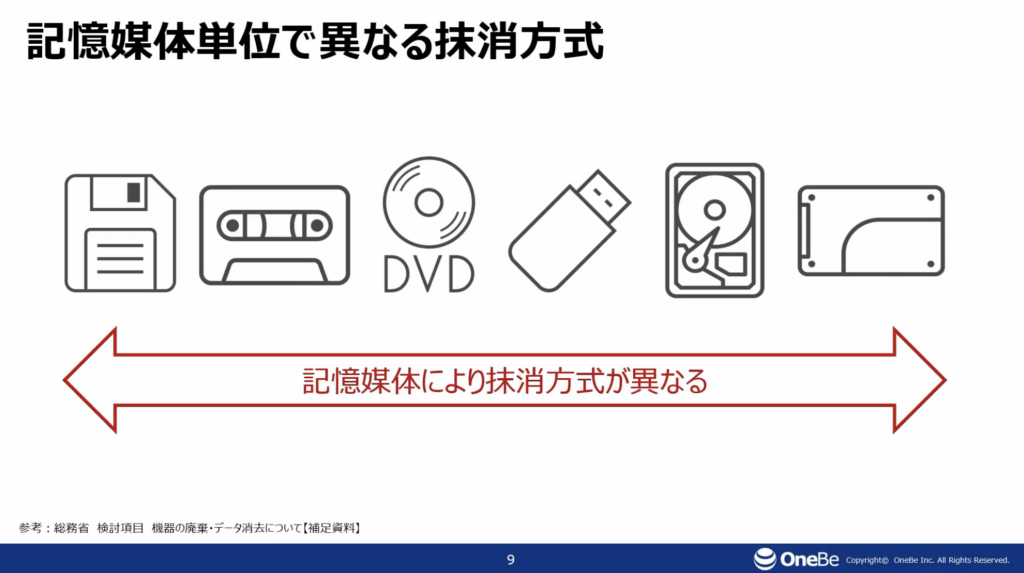

後半では、媒体によって推奨される消去方式が異なる点が具体的に示されました。

- 磁気媒体(HDD等):ランダムデータの上書きを1回以上

- フラッシュ媒体(SSD / USB等):上書きを2回以上(加えてSSDはSecure Erase等の手段も)

- 光学媒体(CD / DVD等):ソフト消去が困難なため物理破壊が基本

つまり、「同じ消し方で全部OK」ではなく、HDDとSSDで扱いを変える必要があります。

3つの消去方式と、現場での使い分け

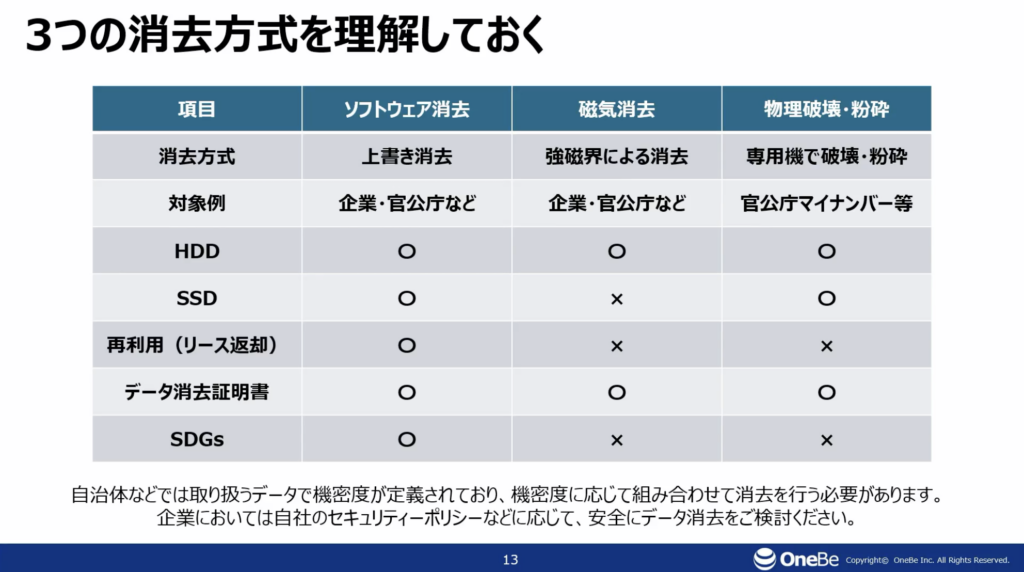

データ消去方法は大きく、ソフトウェア消去 / 磁気消去 / 物理破壊・粉砕の3つに整理されました。

- HDD:ソフト・磁気・物理のいずれも選択可能

- SSD:磁気消去は不可(磁気媒体ではないため)

- リース返却など再利用が前提:物理破壊はできないため、基本はソフトウェア消去が中心

さらに、機密度が高い情報(例:マイナンバー)では物理破壊まで求められるケースがあることにも触れ、組織のセキュリティポリシーに沿って「組み合わせ」も含めた設計が重要だと説明されました。

ワンビの「TRUST WIPE」紹介:ディスク自動判別で適切にフルワイプ

後半は、同社のデータ消去ソリューション「TRUST WIPE」の紹介です。廃棄やリース返却を想定し、総務省推奨方式に沿ったソフトウェア消去を実行できる点が特徴として挙げられました。

- HDD / SSDを自動判別し、適切な方式で消去

- Windows端末向けで、メーカーを問わず利用可能

- 管理サーバーはSaaS提供で、利用側の構築負担を抑える

- 管理者が「消去許可」を出した端末だけ実行可能

- 消去完了後、端末に表示されるQRコードを読み取ることで管理サーバーへ結果を報告できる仕組み

運用例としては、利用者が手元で消去してから返却・廃棄へ回すことで、輸送時のセキュリティ便コストを抑えられる点や、社内で端末を再利用する際にも“安全に初期化した状態”で引き継げる点が紹介されました。

まとめ

本セッションが伝えた要点は、「削除やフォーマットは“消去”ではない」という現実と、「廃棄・返却まで含めた運用設計」が情報漏洩対策の盲点になりやすい点です。媒体ごとの推奨手法、証跡の確保、再利用を前提としたソフトウェア消去の重要性など、実務で直面しやすい論点が整理され、PCライフサイクル全体での対策見直しを促す内容となりました。