IDaaSで実現するゼロトラストの最前線 〜 JAPANSecuritySummit 2025レポート

デジタルアーツ株式会社 マーケティング部の中山氏が登壇し、ゼロトラスト時代におけるIDaaS(ID管理・認証基盤)の位置づけと、同社IDaaS「StartIn(スタートイン)」の導入効果、実際の運用例・事例を中心に解説した。講演の軸は、ゼロトラストの根幹となる「認証・認可」をどう強化し、利便性と両立させるか。その具体策として、パスキー、証明書、位置情報、第三者承認などを組み合わせた実務的な設計が提示された。後半では、SSE製品「Z-Filter(Zフィルター)」の今後の展開にも触れ、ID起点から通信・アクセス制御までを国産基盤で統合する方向性が示された。

境界型の限界と、ゼロトラストの前提

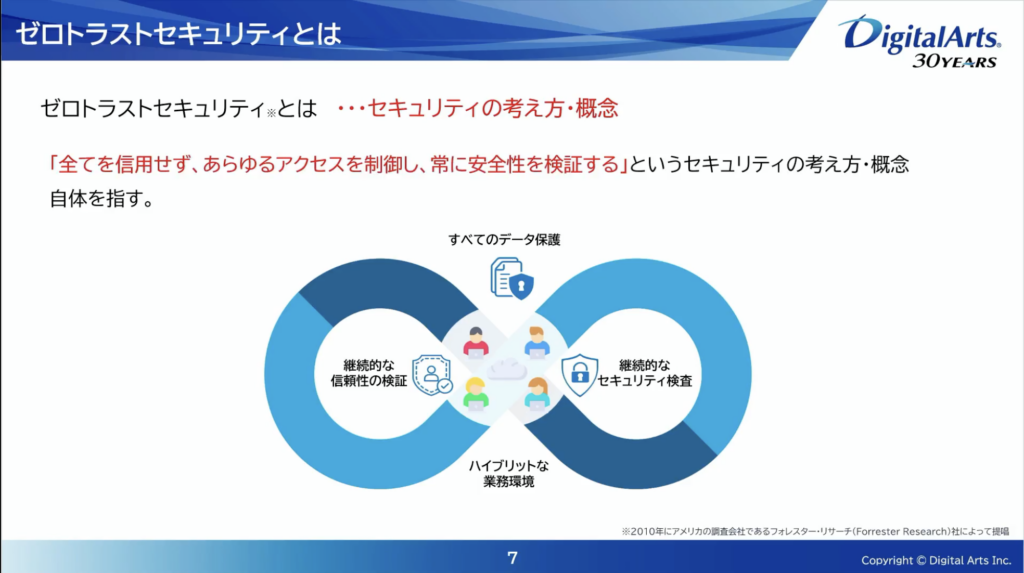

中山氏は、働き方の変化とクラウド利用の拡大によって「社内ネットワークの内側を守ればよい」という境界防御が限界を迎えたと整理した。従業員や端末、業務システムは社内外に分散し、情報資産へアクセスする経路も多様化している。こうした環境では「社内だから安全」という前提が成り立たず、すべてのアクセスを検証し続けるゼロトラストの考え方が重要になる。

ゼロトラストの基本は「何も信用しない」こと。社内外を問わず、ユーザー・デバイス・システムへのアクセスを細かく監視し、認証と認可を都度行うことでリスクを最小化する。さらに、その設計思想としてZTA(ゼロトラストアーキテクチャ)が紹介され、講演では特に「認証・認可」が根幹にある点が強調された。

ゼロトラストの要はIDaaS

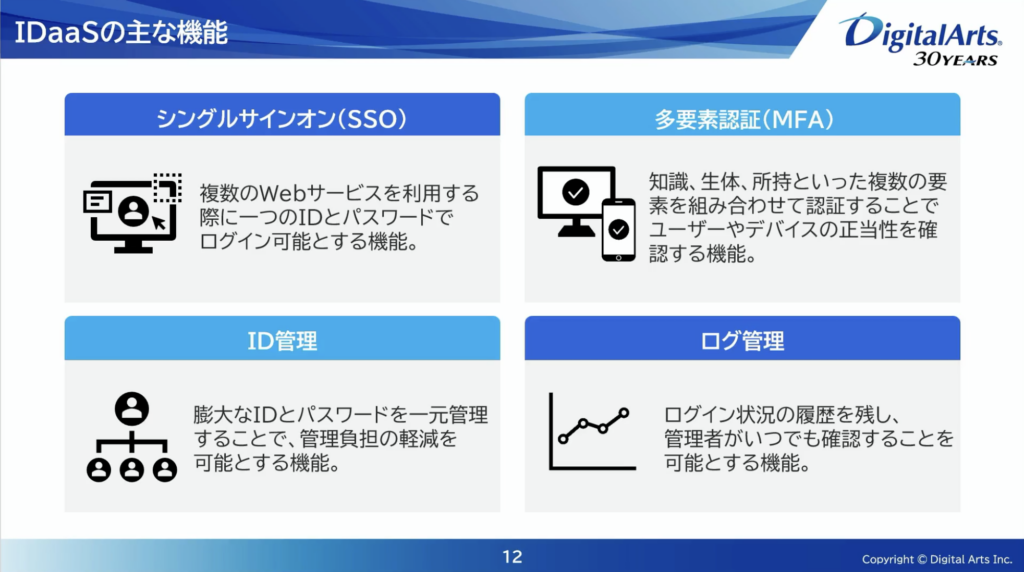

次に示されたのが、ゼロトラストの中核を担うIDaaSの役割だ。中山氏は「誰が、どこから、どの端末で、どのサービスへアクセスするのか」を成立させる土台がIDであり、その正当性を検証する仕組みが不可欠だと説明した。

IDaaSが担う代表機能として、次の4点が整理された。

・シングルサインオン(SSO)

・多要素認証(MFA)

・ID管理(プロビジョニング等)

・ログ管理 / 監査

利便性をSSOで担保しつつ、MFAでセキュリティを強化する。さらにID管理とログ監査で運用と統制を支える、という全体像である。

攻撃の高度化と、ID起点のリスク

IDを狙う攻撃が高度化している点も、講演の重要なパートだった。例として、パスワードリスト攻撃、ブルートフォース攻撃、MFA疲労攻撃(大量の認証要求で誤承認を誘う)に加え、近年注目される「中間者攻撃(MFAをしていてもセッション情報等を奪われ突破される)」が挙げられた。単にID / パスワードを強化するだけでは守り切れず、認証方式の見直しと運用設計が必要になる、という問題提起である。

また、外部からの不正アクセスだけでなく、内部不正にも触れた。退職者の特権IDが削除されず不正アクセスされたケース、退職前の社員による機密情報の持ち出し(いわゆる手土産転職)など、内部起点のインシデントは「ID管理の徹底」「アクセス条件の制御」「ログの記録・監査」が効く領域として整理された。

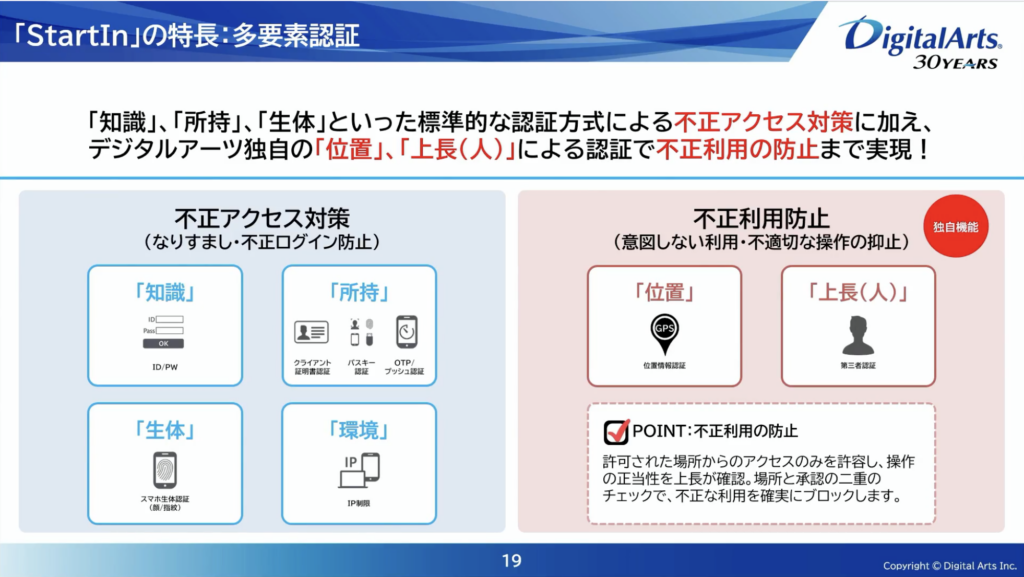

StartInの特徴:MFAを中心に“外と内”を抑える

デジタルアーツのIDaaS「StartIn」は、IDaaSの基本機能(SSO、MFA、ID管理、ログ)を備えつつ、特に多要素認証の設計自由度を強みとして紹介された。狙いは、外部攻撃の遮断だけでなく、内部不正・不適切操作の抑止までを含めて“ID起点で統制する”ことにある。

講演で取り上げられた代表的な機能は以下の通り。

パスキー認証

パスワードレスで、顔/指紋などの生体情報や端末情報を用いて認証する方式。利便性が高く、フィッシング耐性にもつながる。加えてStartInでは「ログイン入口をStartIn側に集約する」ことで、利用するクラウドサービス自体がパスキー対応でなくても運用できる点がメリットとして語られた。

証明書発行による端末制限

特定端末(例:PCの識別情報)に対してクライアント証明書を発行し、それ以外を排除する運用が可能。PCだけでなくスマホ、Macなどにも適用でき、厳格な端末統制を実現する。

位置情報認証

在宅とオフィスだけ許可、拠点 / 都道府県単位で許可、海外ログインのみ禁止など、運用ポリシーに応じて柔軟に設計できる。許可範囲を広くしつつログで後追い監査する、といった現実的運用にも言及があった。

第三者認証(上長承認)

機密情報を扱うサービスへのログインに承認フローを組み込み、意図しない利用や不適切操作を抑止する。特権IDの利用を管理者へ通知するなど、権限の強いアカウント向けの統制にも使える。

導入効果と事例:小さく始めて、厳格に守る

講演では、導入事例として「医薬品製造業(利用者約50名)」が紹介された。全社一律ではなく、研究開発部門など“機密性の高いクラウドサービスを利用する部門だけ”にMFAを適用したい、という要件が背景にある。StartInは少数ライセンスから導入でき、部門単位でスモールスタートしながら、証明書等で厳格な認証をかけられる点が採用理由として示された。

また、複数の運用例が提示され「何を組み合わせると、どんな効果が得られるか」が具体化された。

・社外からは貸与端末のみ許可:ID / パスワード+IP制限+証明書

社外アクセス時だけ証明書を求めるなど、柔軟性と安全性の両立を狙う。

・フィッシング対策+利用場所制限:パスキー+位置情報+第三者認証

規定外の場所からのログインは上長承認で通すなど、業務継続と統制を両立。

・管理者だけ認証レベルを引き上げ:ID / パスワード+OTP+第三者認証

特権操作のリスクを抑え、権限悪用を防ぐ。

・社外ユーザーは許可端末のみ:ID / パスワード+証明書

社外アカウントの端末統制を強化し、本人性を担保する。

今後の展開:SSE「Z-Filter」でゼロトラスト基盤へ

最後に、同社が今後提供するSSE製品「Z-Filter」が紹介された。StartIn(IDaaS)を内包し、SWG、CASB / クラウドFW、ZTNA、マルウェア対策などを統合して、認証から通信までをカバーする“国産のゼロトラスト基盤”として位置づけられている。リリース予定日や提供プラン(SWG、SWG+ID、SSE)にも触れられ、段階導入を想定した構成が示された。

まとめ

本セッションは、ゼロトラストを概念で終わらせず「認証・認可をどう設計し、どう運用するか」に焦点を当てて整理した点が特徴的だった。攻撃の高度化によりID起点のリスクが増す一方、利用者の利便性も落とせない。StartInはSSOとMFA、ID管理、ログ監査を揃え、パスキー・証明書・位置情報・第三者承認といった要素を組み合わせることで、外部攻撃と内部不正の双方に現実的に対応する道筋を提示した。さらに今後は、SSE「Z-Filter」によって、IDから通信までを統合してゼロトラストを支える基盤提供へ広げていく方向性が示された。