ソフトウェアの視点から、サイバーセキュリティとイノベーションを考える~「サイバーレジリエンス法(CRA)への対応」TED主催Day1ウェビナー開催レポート

2025年3月19日、東京エレクトロンデバイス(TED)の主催により、いま注目を浴びているサイバーレジリエンス法(CRA)をテーマにしたウェビナーが開催された。本ウェビナーは、ソフトウェアとハードウェアの両視点から最新セキュリティ対策とイノベーションへのアプローチを探るもの。第1回目となるDay1では、CRAと各国の国際安全基準における脆弱性対応要件、SBOM(Software Bill of Materials)の活用方法にフォーカスし、ソフトウェア開発でのセキュリティ標準や技術・製品への実装などが紹介された。本レポートでは、当日の内容を振り返る。

製品開発におけるイノベーションとセキュリティ強化を両立!

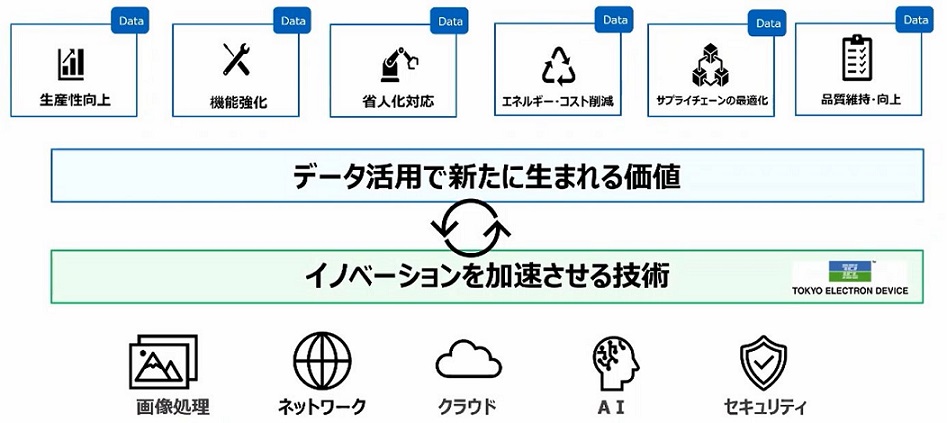

ウェビナーのオープニングセッションでは、主催者の東京エレクトロン デバイス(TED) EC BU クラウドIoTカンパニー IIoTソリューション部の高橋仁美氏が登壇した。同氏は、「イノベーションとサイバーセキュリティの関係」について言及し、「イノベーションは単に新しいアイデアを生み出すことにとどまらず、そのアイデアを実現し、社会や市場で価値を生み出すプロセスです」と述べた。そのうえで、あらたな製品を開発する際に求められるセキュリティの法規制と、その対応の重要性について強調した。 TEDでは「データ活用で新たに生まれる価値」と「イノベーションを加速させる技術」というサイクルを回すために、主に半導体・ハードウェアを軸とした最適な提案を行っている。

本ウェビナーは、その中で大切な機能の1つであるセキュリティについて深掘りし、デバイスの選択を支援することが目的だ。同氏は「私たちは、国内唯一のLinuxディストリビュータであるサイバートラストと協業することで、お客様がソフトウェア・ハードウェアの製品開発におけるイノベーションとセキュリティ強化の両立を図れるようにしていきます」と語った。

各国のセキュリティ規格の最新動向と、関連法案に必要なセキュリティ要件

最初のセッションは、一般社団法人セキュアIoTプラットフォーム協議会 事務局長の白水公康氏が担当し、各国で進むサイバーセキュリティ関連の規格・法案について解説した。

白水氏は「世界のIoTデバイスが年を追うごとに急増する中で、IoT機器のセキュリティをターゲットにして、ランサムウェア攻撃やサプライチェーン攻撃、システムの脆弱性を狙ったサイバー攻撃が増えています。そのような状況で、安全性が担保されておらず、身元がはっきりしないデバイスを作らせない、持ち込ませない、繋がらせないことがクローズアップされています」と説明した。

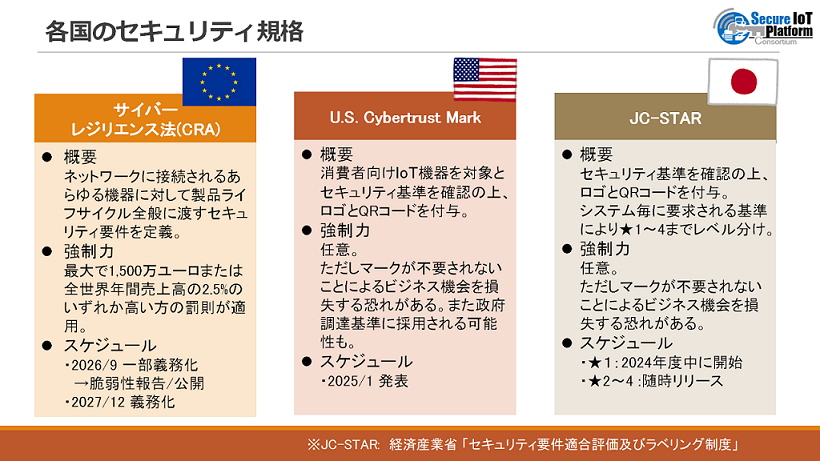

これを受けて「IEC62443」「NIST SP800シリーズ」などの国際安全基準が作られ、各国の法令化の動きに繋がっているという。たとえば欧州の「サイバーレジリエンス法」(CRA)や、米国の「US Cybertrust Mark」、日本の「JC-STAR」(経済産業省「セキュリティ要件適合評価及びラベリング制度」)といったセキュリティ規格が制定された。なかでもCRAは2027年からの義務化となるが、他の規格と異なり強制力を持ち、罰金も科せられる点から注目を浴びている。

CRAではセキュリティ対策として「脆弱性の特定と文書化」「脆弱性開示ポリシーの策定と実施」「セキュリティ更新の提供」「インシデント報告義務」が求められる。SBOM(Software Bill of Materials)に関しても「脆弱性処理要件」の一部として記載されている。US Cybertrust Markの脆弱性対策も同等の内容だ。SBOMについては、その保持の開示が求められている。またJC-STARでは、脆弱性情報の収集とリスク評価について基本レベルの「★」(星1つ)からスタートする。一般コンシューマ用のIoT製品だけでなく、産業機器や重要インフラのIoT機器も対象になってくる。なおSBOMについては現在のところ特に記載はない。

白水氏は「こういった各国のセキュリティへの法令化に対応するために、脆弱性情報を収集し、開示する仕組みを実装するための脆弱性管理、既知脆弱性に対応するセキュリティアップデート、製品に含まれる脆弱性やコンポーネントを特定するためのSBOM対応などがポイントになる」とした。

CRAの対応に必要なソフトウェアサプライチェーンの全体像とは?

続いて、サイバートラスト フィールドマーケティング部の富田佑実氏が、CRAに対応するために必要なソフトウェアサプライチェーンの可視化について解説した。

まず富田氏は、CRAの基本情報について触れた。CRAは、EUで販売されるデジタル要素を持つ製品に課される法律であり、これらの対象製品(たとえばノートPC、スマートフォンなどのデバイス、ファームウェア、OS、モバイルアプリなどのソフトウェア、CPU、ビデオカードなどのコンポーネント)をEU市場に投入する場合には、セキュリティ要件を満たすことを承認する適合性評価手続きを実施し、CEマーク添付、あるいはそれに準じた整合規格の認証が必要となる。

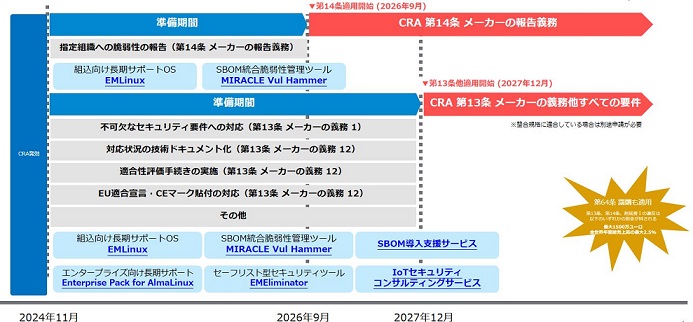

対象製品はクラス分けされ、適合性評価手続きの手法は異なるが、各クラスや製品カテゴリの技術的説明を規定する法案は2025年12月11日までに採択されて、2026年9月から脆弱性やインシデント発生時にメーカーの報告義務(第14条)が課される。そして最終的に2027年12月からメーカーの義務他すべての要件(第13条)が求められることになる。

CRAでは、第13条と14条に違反した場合、罰金として最大1500万ユーロ、または総売上の最大2.5%の支払いが命じられることが重要なポイントとなる。サイバートラストでは、これらCRA対応を支援するソリューションとして、組込み向け長期サポートOSである「EMLinux」や、SBOM統合脆弱性管理ツールの「MIRACLE Vul Hammer」などを提供している。

CRAに対応する組込みLinux「EMLinux」とセキュリティサービス

次にサイバートラスト OSS事業本部 EMLinuxサービス部の豊岡拓氏が登壇し、CRA対応を支援する組込み/IoT機器向けLinuxサービス開発環境「EMLinux」について解説した。

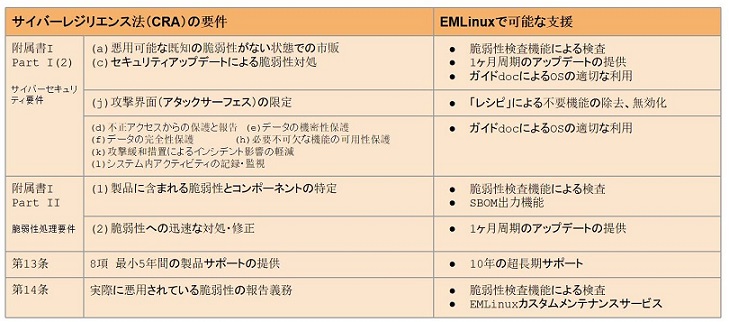

EMLinuxは、ユーザー機器製品のライフサイクル全体にわたり、セキュアな状態を継続的に保てるようにサブスクリプション形態で各種サポートを提供している。開発期間のみならず、製品出荷後も継続的にセキュリティを確保する機能を備えている点が大きな特長だ。CRAの要件からEMLinuxで可能な支援内容は以下のとおりだ。

まずEMLinuxは、悪用可能な既知の脆弱性がない状態での市販提供や、セキュリティアップデートによる脆弱性対策に貢献する。攻撃界面(アタックサーフェイス)の限定や、セキュリティ機能、ログ機能などからサイバー攻撃を検知・防御する。また製品に含まれる脆弱性とコンポーネントの特定(SBOM機能)を行うほか、脆弱性への迅速な対処・修正、最小5年間製品サポートの提供、実際に悪用される脆弱性の報告義務などの要件もEMLinuxは満たしている。

豊岡氏は「EMLinuxを導入することで、多種多様なユーザーの固有要件(ハードウェアやユースケースなど)に適合する細やかなカスタマイズや、10年間の超長期メンテナンスサポートが可能になり、製品ライフサイクル全体を通じたセキュリティ対策を講じながら、バージョン移行コストも低減できます」とメリットを強調した。

EMLinuxでは、1ヵ月周期のアップデートにより、セキュリティ修正の製品適用までのリードタイムを短縮し、最新の脆弱性情報をもとにしたCVE(共通脆弱性識別子)の検査機能や、ターゲット機器環境に含まれるソフトウェア部品表であるSBOM出力機能などを備える。

そのほか約3万もの豊富なソフトウェアパッケージを利用可能で、CRAサイバーセキュリティの多くの要件をカバー。規格準拠のためのガイドドキュメント、リファレンス構成実装、コンサルティングサービスなども提供する。さらにCRA対応だけでなく、ユーザーOSの開発や保守をトータルでサポートすることも可能だ。

SBOMと脆弱性を一元管理できるサイバートラストの統合ソリューション

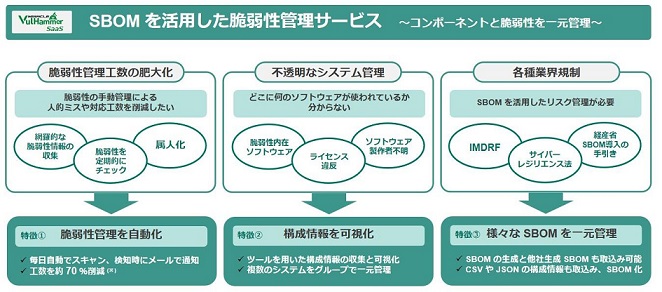

サイバートラスト OSS事業本部 Securityサービス部の深沢信之氏は、SBOMと脆弱性管理の統合ソリューション「MIRACLE Vul Hammer」により、ソフトウェアのコンポーネント管理を容易にすることで、セキュリティリスクを低減する手法について説明した。

MIRACLE Vul Hammer(以下、Vul Hammer)は、一言でいうとSBOMを活用した脆弱性管理のSaaSサービスとして、3つの課題を解決できるものだ。網羅的な脆弱性情報の収集や属人化に対して、自動化を施すことで人的ミスや工数を低減することが可能になる。次に、以前大問題になったLog4shellの脆弱性のように、どこに何のソフトウェアが使われているか分からないような不透明なシステムでの構成情報を可視化して管理が行える。また今回のテーマであるCRAなどの各種業界規制にも対応する。

深沢氏は、Vul Hammerにより多くのSBOMを集約し、リスク管理に活用する例について解説した。「サプライヤーやコミュニティ、OSベンダーなどからSBOMをインポートし、一元管理することで、効率的な脆弱性管理が可能になります。また、運用工程における総合的なSBOM管理を支援し、開発過程で派生するビルド環境のSBOMだけでなく、実行環境におけるOSやミドルウェアなどのSBOMも、運用フェーズで脆弱性をスキャンし、検知することができます」と説明した。

CRA対応としては、Vul Hammerは第14条報告義務として、毎日自動で脆弱性をスキャンして、CVSS・KEV・EPSSといった脆弱性指標から、報告が求められる脆弱性を早期に特定して報告することが可能だ。将来的には各製品の環境特製を考慮した対応優先度付けの自動を支援も可能にする方針だという。また13条においては、最上位のSBOMの作成が謳われているため、Vul Hammerでは階層構造でSBOMを効率的に管理する仕組みだ。

最後のセッションでは、参加者からの質問に講演者が回答。特に今後の規制対応に関する具体的なアクションについて関心が寄せられた。CRAの第13条および第14条に基づく罰則規定や、脆弱性報告の義務化についても多くの質問が寄せられた。本ウェビナーは、急速に進化するサイバーセキュリティ環境において、企業が取るべき対応策を整理する貴重な機会となった。次回4月9日に開催されるDay2セッションでは、ハードウェアの視点から製品開発のセキュリティ強化を支援するTEDのソリューションを中心に紹介する。

| 4月9日開催 製品開発の未来を守る!イノベーションとサイバーレジリエンスアクト法(CRA)への対応 Day2 https://www.teldevice.co.jp/semiconductor/event/cybertrust-25-04-09/ |