脆弱性管理のキモ

第1回「脆弱性に関する情報の利用(前編)」

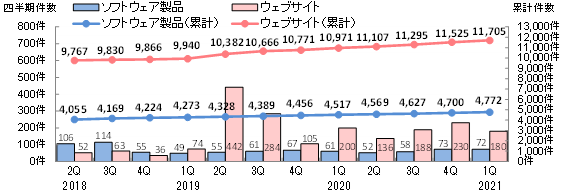

年々、脆弱性の報告件数は増え、脆弱性がウイルスや不正アクセスなどの攻撃に悪用される事件も増加しています。下の図は、IPA 独立行政法人 情報処理推進機構(以下、IPA)が公開している脆弱性の届け出件数の推移[1]です。

脆弱性が増加する一方で、どのような脆弱性から優先的に対策していけばよいでしょうか?

参考となる脆弱性情報の活用方法を前編と後編に分けて解説します。前編では、脆弱性に関する情報について、後編では実際の脆弱性を例にして脆弱性に関する情報の活用方法を解説します。

脆弱性はどこで取りまとめられているのか

脆弱性には、それぞれに番号が割り当てられています。番号は CVE(Common Vulnerabilities and Exposures) と呼ばれ、アメリカの MITRE 社によって管理されています。報告者は脆弱性を見つけたらMITER社へ報告する、あるいはMITER 社と連携する組織(CNA) に報告することでCVEとして脆弱性を登録することができます。

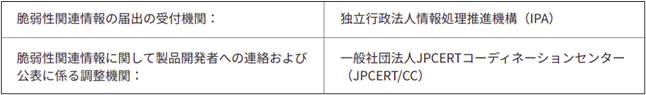

日本にも企業などの連携組織がいくつか存在します。企業以外からの報告については一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)が連携しており[2]、脆弱性関連情報の届出の受付機関として独立行政法人情報処理推進機構(IPA)が指定されています。[3]

どこから重要な脆弱性の情報を取得するのか?

脆弱性情報に関する公的なサイトには以下のようなものがあります。

【脆弱性情報を取得する場合】

・CVE (Mitre) https://cve.mitre.org/cve/

Mitre 社が公開している CVE のサイトです。CVE の検索や脆弱性の報告が可能です。

CVE ごとに、脆弱性に関する以下の情報が掲載されています。

– CVE-ID:CVE 番号

– Description:脆弱性の説明

– Reference:公式ベンダー情報などの参考情報

– Assigning CNA:登録した組織

– Date Record Created:登録した日付

また、CVE Descriptioopnに下で説明するNVDへのリンクも掲載されています。

・NVD (National Vulnerability Database) https://nvd.nist.gov/

NVD は、各 CVE を評価した結果のデータベースです。アメリカ国立標準技術研究所(NIST)が管理しています。NVD では、ベンダーに依存しない共通の CVE の評価方法として、 CVSS(Common Vulnerability Scoring System) と呼ばれるスコア(https://www.ipa.go.jp/security/vuln/CVSSv3.html)を利用します。

・IPA 重要なセキュリティ情報一覧

https://www.ipa.go.jp/security/announce/alert.html

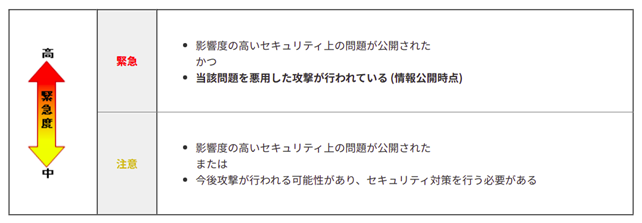

日本語の脆弱性情報には、IPA が公開している「重要なセキュリティ情報」があります。放っておくとインシデントにつながる危険性の高い脆弱性について随時公開されています。これらには、脆弱性の影響度に応じて、緊急度が割り当てられています。[4]

・JVN (Japan Vulnerability Note) https://jvn.jp/

JVN は、日本で使用されているソフトウェアなどの脆弱性関連情報と、その対策情報に関するレポートが掲載されています。JPCERT/CCとIPAが共同で運営しています。

・JVN iPedia https://jvndb.jvn.jp/

JVN iPedia は、JVNに掲載される脆弱性対策情報のほか、国内外問わず公開された脆弱性対策情報がデータベース化されています。JVN では、各脆弱性対策情報データベース登録番号ごとに脆弱性に関する以下の情報が掲載されています。

– 脆弱性対策情報データベース登録番号

– CVSS による深刻度

– 影響を受けるシステム

– 想定される影響

– 対策

– ベンダー情報

– CWEによる脆弱性タイプ

– CVE情報

– 参考情報

– 更新履歴

【特定のOSやソフトウェアの脆弱性を調べる場合】

・OS やソフトウェアの公式ベンダー

OS やソフトウェアの各公式ベンダーが、該当製品における脆弱性に関する情報を公開していることがあります。また、脆弱性情報を定期的にメールなどでユーザーに提供しているベンダーも存在します。

たとえば、Cisco にはセキュリティアドバイザリ[5]があり、Cisco 製品の脆弱性について公開されています。ここでは、脆弱性の概要、該当するバージョンや製品、回避策等が掲載されます。

Cisco の他に、Microsoft[6] やオープンソースコミュニティの Debian[7] なども、該当ソフトウェアに対する脆弱性の情報を公開しています。お使いのOSやソフトウェアに影響する脆弱性を確認する場合は、まずは公式のベンダーの情報を確認することが確実です。

今年話題になった sudo の脆弱性では、以下のような情報が公開されました。

・sudo の脆弱性

・sudo 公式サイト

https://www.sudo.ws/alerts/unescape_overflow.html

・CVE

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-3156

・NVD

https://nvd.nist.gov/vuln/detail/CVE-2021-3156

・JVN iPedia

https://jvndb.jvn.jp/ja/contents/2021/JVNDB-2021-001020.html

・JVN レポート

https://jvn.jp/vu/JVNVU96493147/

・各種ベンダー

Cisco:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-sudo-privesc-jan2021-qnYQfcM

Debian:https://www.debian.org/security/2021/dsa-4839

このように、公式の情報に紐付いた情報が公開されています。

次回後編では、これらの情報の中から主に NVD の脆弱性情報の活用方法を解説します。

[1] https://www.ipa.go.jp/security/vuln/report/vuln2021q2.html

[2] https://cve.mitre.org/cve/request_id.html#cna_participants

[3] https://www.ipa.go.jp/security/vuln/report/

[4] https://www.ipa.go.jp/security/announce/about.html

[5] https://www.cisco.com/c/ja_jp/support/docs/csa/psirt-index.html

[6] https://msrc.microsoft.com/update-guide/

[7] https://www.debian.org/security/

<著者>富田佑実(とみたゆみ)

サイバートラスト株式会社 サイバートラスト (cybertrust.co.jp)

サイバートラストに入社後、エンジニアとしてOSS製品のサポートや

開発に携わる。現在は脆弱性管理ツール「MIRACLE Vul Hammer」の

製品担当を務め、セキュリティや脆弱性管理の課題に取り組んでいる。