安全な組込み製品とデバイスを届ける! OSS・サプライチェーンのセキュリティ強化の最新動向とは?【JapanSecuritySummit 2023 サイバートラストセッションレポート】

いまやOSS(Open Source Software)は、さまざまな分野で利用され、その利活用範囲は日々拡大中である。たとえば、IoT機器で採用されるOSのうち43%がLinuxでトップになっている。そのような状況において、よりいっそうのセキュリティ強化が叫ばれている。大規模インフラなど、深刻なセキュリティ・インシデントが多発し、各国で法制化に向けた動きも活発化している。その動きはOSSコミュニティにおいても同様である。OSS・サプライチェーンのセキュリティ強化に向けた最新動向について、サイバートラスト株式会社 IoT技術本部の池田宗広氏が解説した。

OSS・ソフトウェアサプライチェーンのセキュリティ関連動向

今年のセキュリティ動向をみると、IPAの「情報セキュリティ10大脅威2023」では、「サプライチェーンを悪用した攻撃」(2位)と、「内部不正による情報漏えい」(4位)がランクアップしています。また、脆弱性を突いたり、公開情報を悪用したりするサイバー攻撃も高止まりしています。

実際に脆弱性を突いたインフラなどの大規模攻撃が増えています。例えば、米国コロニアル・パイプラインがランサムウェア攻撃で一週間も操業停止したり、NVIDIAがLAPSUSから大規模攻撃を受けて機密情報が漏えいしたり、コスタリカ政府がContiのランサムウェア攻撃で機能の一部が停止して緊急事態宣言を発令したりと、枚挙に暇がありません。

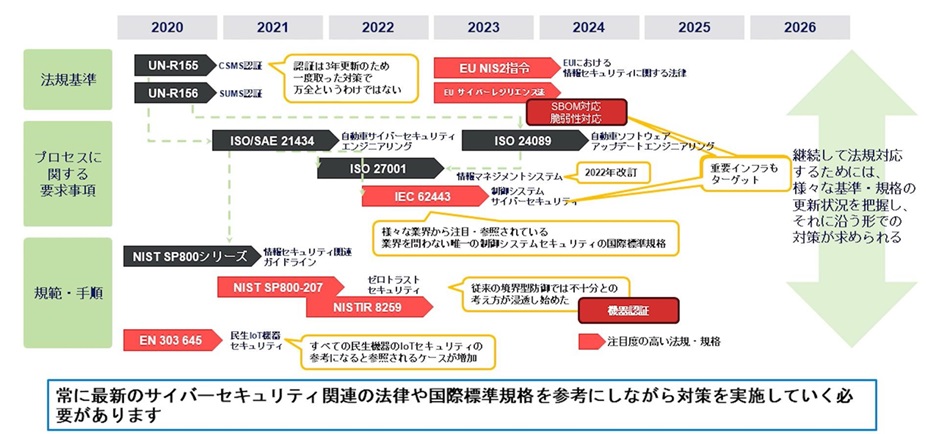

このような状況を受け、各国で法整備が進んでいます。特に注目したいのが、すべての機器が対象範囲となるEUの「サイバーレジリエンス法」(CRA)です。ここではサプライチェーン・セキュリティが重視され、ソフトウェア部品表のSBOM(Software Bill of Materials)の整備や、製品リリース後の脆弱性対応の継続などが記載されています。来年以降に施工が予定されています。もう1つは産業用制御システムのサイバーセキュリティを対象にした「IEC62443」で、各種の標準から幅広く参照を受けているため、これに従って対策を打つとよいでしょう。

一方、日本では「経済安全保障推進法」が成立し、重要基幹14事業(通信、交通、エネルギーなど)において、ITシステムを導入・更新する際にサイバーセキュリティに関する政府審査を受けるように義務化されることになり、来年に施工されます。ここでもSBOMの整備が求められ、サプライチェーン・セキュリティが重視されていることがわかります。

ソフトウェアサプライチェーン・セキュリティの全体像とは?

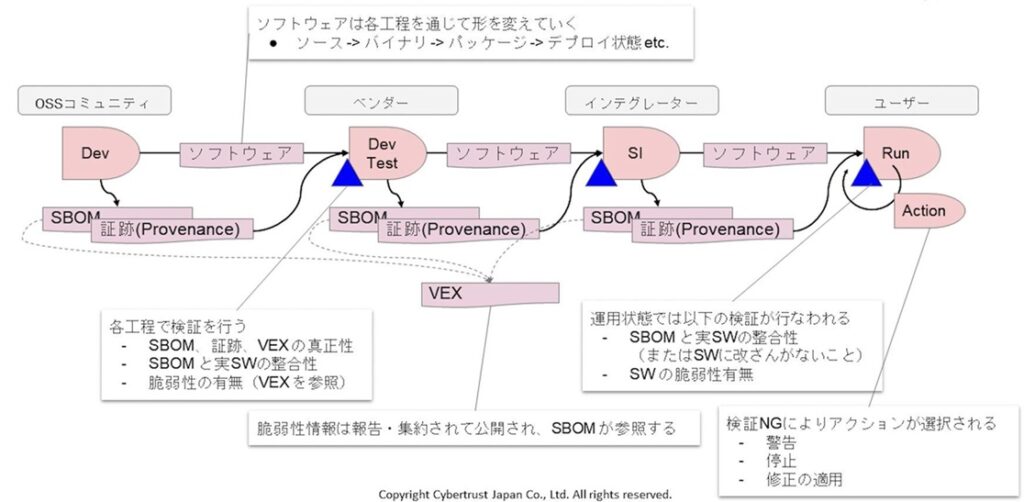

このような流れの中で、ソフトウェアサプライチェーンのセキュリティ強化が求められています。ソフトウェア開発には、さまざまな工程があり、その各工程でサプライチェーンのセキュリティを担保していく必要があります。以下に理想的なサプライチェーン・セキュリティの全体像を示します。

重要なポイントは、各工程間で本当に安全につくられたものかを検証したり、あとで確認したりするために工程証跡(Provenance)を残すことです。目の前のソフトウェアに何か入っているかを把握することも大切です。これを記録するデータがSBOMになります。こういったものが各工程から出力され、次の工程でも入力され、またSBOMが更新され、証跡が追加されていきます。あとで見ても、ソフトウェアそのものと前工程が検証できるようになります。これがサプライチェーン・セキュリティに必要なことです。

もう1つ役立つものとして「VEX」(Vulnerability Exploitability eXchange)という脆弱性情報のデータベースがあります。脆弱性が発見されると動的に変化していきますが、これを参照して、SBOMをマッチングさせることで、ソフトウェア製品に含まれる脆弱性の一覧が出力されます。

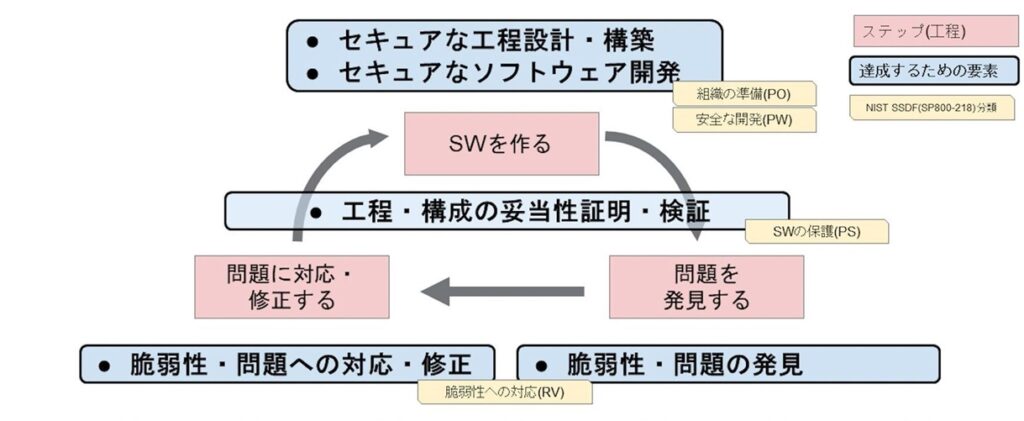

前出のプロセスをシンプルに説明した図が下記になります。最終的にサプライチェーン・セキュリティを達成する過程は「ソフトウェアを作る」→「問題を発見する」→「問題に対応・修正する」というサイクルになります。これらの工程に対し、やるべきこと(図の水色の部分)を実施し、さらに証跡やSBOMが血液のように工程に流れ、工程・構成の妥当性証明や検証が行われると、理想的なサプライチェーン・セキュリティが実現できるようになります。

ソフトウェアサプライチェーンへのOSSコミュニティの動きと活動

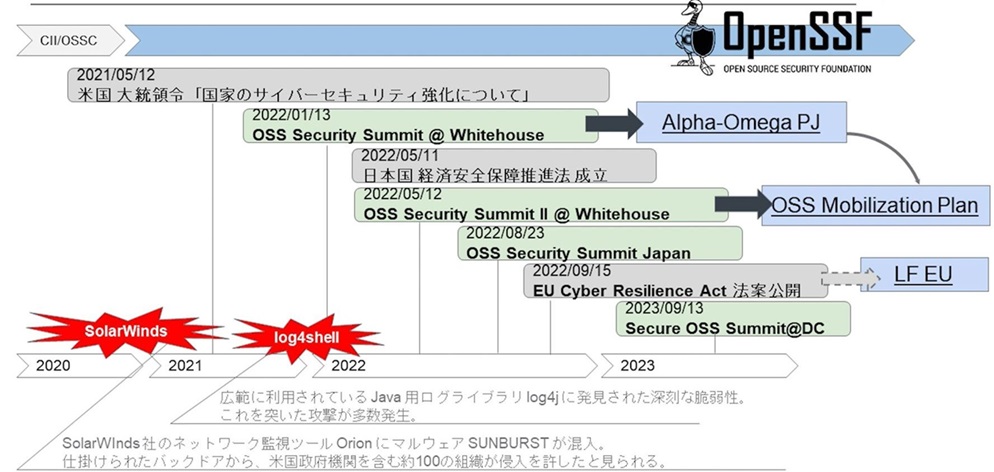

ここからは、近年のソフトウェアサプライチェーンに対するOSSコミュニティの動向も見てみましょう。これまで多くの重大なインシデントやイベントがありました。記憶に新しい事件としては、マルウェアが混入したネットワーク監視ツール・SolarWindsの事例や、Javaのログライブラリに発見されたlog4shellの深刻な脆弱性を突いた攻撃が挙げられます。どちらもソフトウェアサプライチェーンをセキュアに保たないと大変なことになるという意味で警鐘を鳴らした出来事でした。

これらを受けてOSSコミュニティでは、2022年に米国ホワイトハウスでOSS Security Summitが2回ほど開かれ、その続きのOSS Security Summit IIも開催され、OSSソフトウェアサプライチェーンの在り様が検討されました。ここで「OSS Mobilization Plan」が策定され、現状では本Planに沿ってOSSコミュニティのセキュリティ向上が行われています。日本でもOSS Security Summit Japanが催されました。これらすべてを主導しているのがLinux foundationのOpenSSFです。

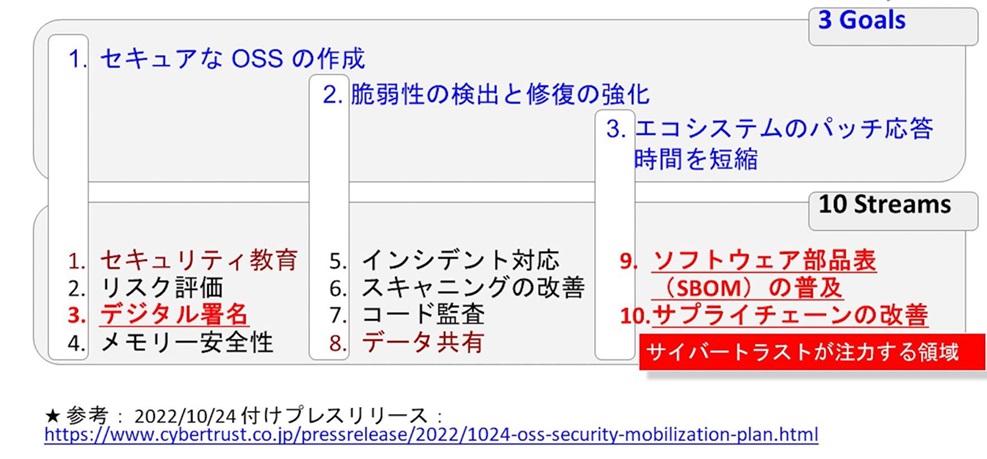

前出のOSS Mobilization Planの内容には、OSSとサプライチェーン・セキュリティを強化するために達成すべき3つのゴールと、10の活動項目(10Streams)を定義しています。当社も本プランに賛同し、1010Streamsのうち「デジタル署名」「SBOMの普及」「サプライチェーンの改善」に対して特に注力しています。

OSS Mobilization Planに沿った3つのゴールに向けたOSSサプライチェーン・セキュリティの活動

主なOSSサプライチェーン・セキュリティの活動については、まず「ソフトウェアを作る」という観点から、Linux foundationのトレーニングコース「セキュアソフトウェア開発」(LFD121-JP)、や「Developing Secure Software」(LFD121)などが拡充しています。また、OSSプロジェクトがセキュア開発プロセスに準じているかどうかをベストプラクティスから評価する「OpenSSF Best Practice Badge」もあります。各開発プロセスを自己検証して基準に合致するとバッジがもらえる制度です。また自動スキャンによってOSSプロジェクトのセキュア度をスコアリングするツール「Scorecard」も提供されています。

次に「工程・構成を証明、検証する」という過程では、サプライチェーン・セキュリティのためのフレームワーク「SLSA」(Supply-chain Levels for Software Artifacts)が挙げられます。これはツールというよりも、チェックリスト的な位置づけになるものです。現状ではバージョン1.0が公開されています。セキュリティの実現レベルをレベル0~3で定義し、工程証跡の生成、改ざん防止のための証跡への署名、ビルドプラットフォームのユーザー分離などが要求されますが、すべてを満たすとレベル3になります。

さらに血液のように情報をプロセス間で流すためのプロジェクトがあります。1つは標準SBOMのデファクトの一角となる「SPDX」(Software Package Data eXchange)で、近々に脆弱性情報のフィールドを拡張したv3.0がリリースされる予定です。もう1つは「cycloneDX」で、これも標準SBOMのデファクト規格の1つです。本プロジェクトはOWASP(Qpen Web Application Security Project)が主導し、脆弱性情報の記述が強いという特徴があります。

そのほか、脆弱性情報フォーマットを標準化する「OpenVEX」(Open Vulnerability EXchange)や、署名と署名検証のための「sigstore」もあります。これは出力されたSBOMや証跡の上布が書き換えられないようにするツールを開発するものです。最大の特徴は、開発者が手軽に使えるように、鍵の管理や複雑な手順の排除を目指していることです。

最後の「修正・適用する」という工程では「Alpha-Omega」というOSSセキュリティを強化する大きなプロジェクトがあります。 これは最も重要なOSSプロジェクトを特定し、脆弱性分析とテスト、改善を行う「Alphaプロジェクト」と、脆弱性検知・セキュリティ分析の自動化ツールを開発する「Omegaプロジェクト」という2つの方向で進んでおり、MicrosoftやGoogleが資金とエンジニアを支援しています。

さらに前出のOpenSSFのプロジェクトもあります。業界横断的なコミュニティとして、サプライチェーン・セキュリティの主導的な活動をしており、21のプレミアムメンバー、70の一般メンバー、17のアソシエイトメンバーで構成されています。日本では5社がメンバーとなっており、当社サイバートラストもそのうちの1社として活動中です。当社は、OpenSSFに参加する意義が「Public Good」にあると考えています。これは「OSSセキュリティは共有財産であり、公共利益のために取り組むべき対象と信じる」ということです。

サイバートラストの取り組み

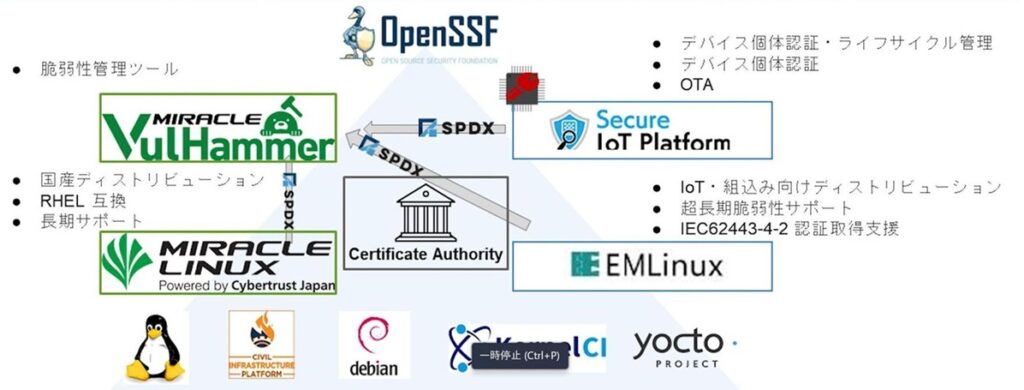

最後にサイバートラストの取り組みについて紹介します。当社は、認証・セキュリティ、IoT、Linux/OSSという3本柱で事業を展開しています。セキュリティとOSSは、当社にとってのDNAであり、これらのシナジーでIoT事業を進めているところです。

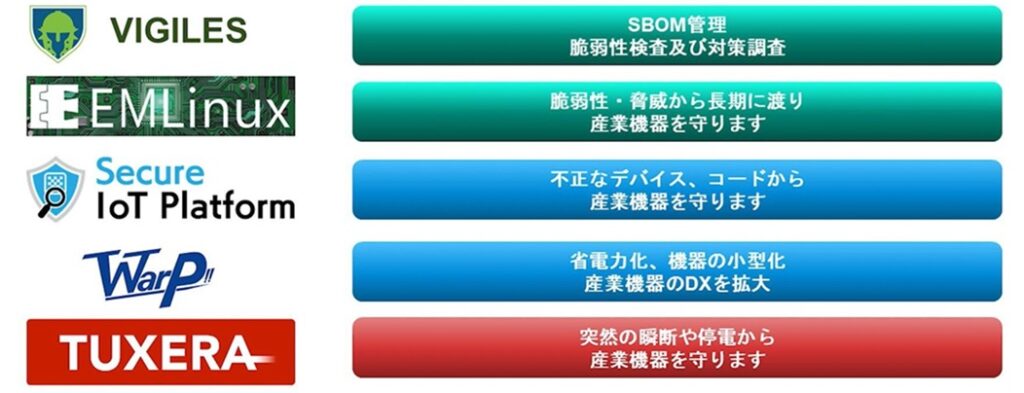

IoT事業では、組込み/IoT向けのディストリビューション「EMLinux」を提供しており、製品ライフサイクル全体でセキュアな状態を継続的に保てるようにサブスク形態で各種サポートを実施しています(http://www.cybertrust.co.jp/iot/emlinux.html)。

もう1つ代表的なサービスとして「SIOTP」(Secure IoT Platform)があります。信頼性を保証するための「RoT」(Root of Trust)のサービスを用意しています。組込み機器・デバイスに鍵や証明書といった秘匿情報を安全に保管し、さらに更新手段を届けることで、コード署名検証を行います。ソフトウェアの真正性を担保できるため、サプライチェーン・セキュリティに大きな役割を果たせます。

このほか、脆弱性通知とパッチ情報を提供する「Vigiles」というサービスもあります。これはIoTに特化し、SBOMの生成・出力が可能で、それを基に脆弱性データベースを検索して、ソフトウェアに含まれる脆弱性を管理できるものです。このように当社では組込み系のサプライチェーン全体にわたり、セキュアな環境を常に維持するためのソリューションを取り揃えています。

もちろん当社は、OSSコミュニティのユーザーとコントリビューターとして、OSSセキュリティをリードするOpenSSFへ積極的に参画を続け、セキュアなソフトウェアとサプライチェーンの実現に貢献していく所存です。