「ランサムウェア攻撃や脆弱性からシステムやデータを保護するカギとは?」

CTJ主催イベントレポート

先ごろサイバートラストの主催で開催されたWebinarでは、ランサムウェア攻撃や脆弱性を悪用した攻撃手法のトレンドと対策、脆弱性診断や管理の重要性、ランサムウェア攻撃からの復旧に有効なデータ保護などについて、同社の有識者が解説した。

「開発段階におけるIoT機器の脆弱性検証推進事業」で中小企業も脆弱性診断を!

まず(一社)セキュアIoTプラットフォーム競技会事務局長の白水公康氏(サイバートラスト)が「サプライチェーン攻撃とその対策の重要性」をテーマに講演を行い、サプライチェーンを構成する企業の一部が攻撃されると、結果的に全体で大きな損害を与えてしまうリスクがあることについて以下のように解説した。

「IPAが発表した「情報セキュリティ10大脅威2022」において、組織向け脅威のトップはランサムウェア被害でした。しかし「サプライチェーンの脆弱性を悪用した攻撃」が第3位にランクアップしたことも注目すべき点でした。

大手企業ではセキュリティ対策は当然ですが、サプライチェーンに含まれる中堅・中小企業は必ずしもセキュリティ対策が十分でないところもあります。それらを狙って大手企業を攻撃する手法が増えているため、サプライチェーンの上位企業に被害を与えてしまうリスクがあるわけです。

最近では、トヨタ自動車の子会社である小島プレス工業の保守用VPN装置がランサムウェアの攻撃を受けた影響で、トヨタの国内工場の14ヵ所28ラインが丸一日操業停止となり、約1万3000台の生産が見送りになりました。

このような状況で政府も本腰になり、つい最近になって「経済安全保障推進法案」が国会を通過し、2023年から施行される予定です。この中でサプライチェーン強靭化が取り上げられ、半導体や医薬品などの特定資材の安定供給が議論されています。また電気ガス水道鉄道など14分野の基幹インフラの安全性が求められ、新たな設備に関しては国の審査が必要になる方向です。

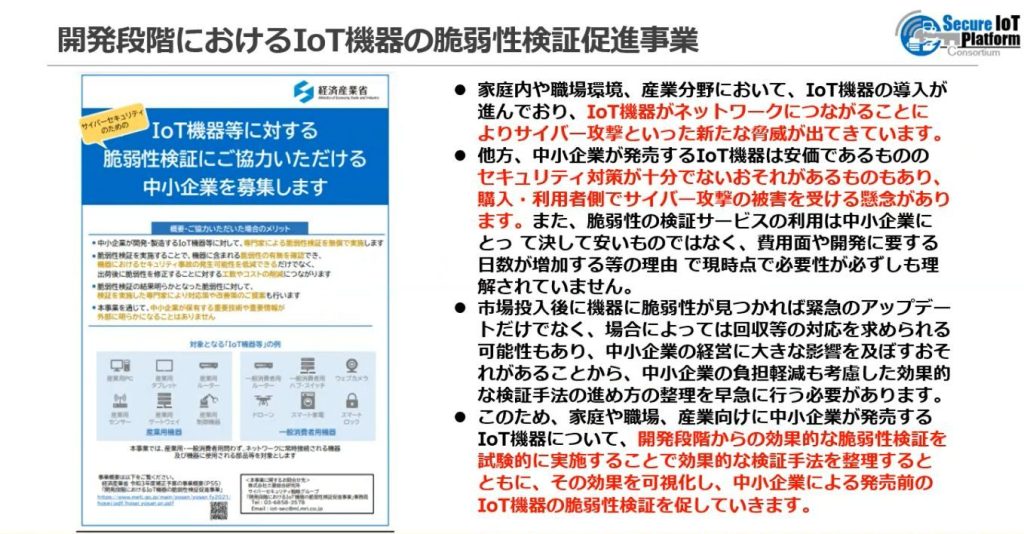

これに合わせて経済安全保障にまつわる予算が付けられています。本セッションに最も関連するのは「開発段階におけるIoT機器の脆弱性検証推進事業」でしょう【★写真1】。これはSecurity by Designを実現するために、製造段階から脆弱性がないかどうかを確認する診断を、国がお金を出して補助してくれるというものです」(白水氏)。

「ここでいうIoT機器は完成品のみならず、コンポーネントも含みます。サプライチェーンで作られる部品も対象です。従来までコスト面の兼ね合いで脆弱性診断が難しかった中小企業も対象に含まれるので、これを機にぜひ診断を実施してみてはいかがでしょうか」と白水氏は語った。

システムの脆弱性に対して、サーバ負荷のかからない、非常駐型サービスで脆弱性診断を!

続いて、サイバートラストの営業本部 セキュリティプロモーション統括部 セキュリティマネジメント部 宮坂裕大氏が「最新のサイバー攻撃事例から見る脆弱性診断の有効性」をテーマに解説した。

「脆弱性に関するトピックスとして、最近特に世界的に問題なったのは「Log4Shell」や「Spring4Shell」が挙げられるでしょう。

Log4Shelは、Javaベースのライブラリ・Apache Log4jの特定バージョンに内在する脆弱性です。CVSSスコアは最高値10で、非常にリスクが高いものです。具体的には、ライブラリに実装される「JNDI Lookup」という機能を悪用し、ログに書き込まれた攻撃文字列を実行される危険があります。

一方、Spring4Shellは、Log4Shellのあとに発見され、Java向けアプリケーションフレームワーク・Spring Frameworkに内在するもの。Spring Frameworkで作成されたアプリが、攻撃者によって細工されたデータを処理すると、アプリ権限で任意のコードが実行されてしまう恐れがあります。

いずれも基本対策として最新版のバージョンアップが求められます。また有効なソリューションは攻撃をWAFで遮断したり、影響を受けそうな場所の脆弱性を調査することです。ただしWAFは一次的な対処療法であり、亜種が出るとフィルタリングできないこともあります。また脆弱性管理で早期発見は可能ですが、根治の対処が必要です。

脆弱性のリスクだけでなく、いま国際情勢よるサイバー攻撃も増えています。ロシアによる侵攻前からウクライナは政府機関や軍、銀行、裁判所などの重要機関にサイバー攻撃を受けてきました。このような攻撃が日本に向けられたら影響は計り知れません。実際に2022年2月16日以降、国内のサイバー攻撃が最大25倍も増えたことがあるそうです。

国内のインシデントの最新事例としては、東京コンピュータサービス社が、ランサムウェア・Nightskyによって社内サーバとPCに保存されたファイルが暗号化されたことを1月4日に公表しました。さらに窃盗されたデータがダークサイトで公開されるという2重脅迫の被害にも遭いました。

同社はエンドポイントセキュリティ対策が導入済みでしたが、亜種のマルウェアなどには対処できませんでした。本来であれば、ネットワークやシステムに対して多層防御やアセスメントも組み合わせる必要があります。またゼロディアタックへの対策を講じることも大事です。

社内システムに対しては、マルウェアや標的型攻撃で侵入されることも考え、脆弱性を見つけておく必要があります。ただし自動スキャン製品では正しく検査しきれないこともあるため、適切な脆弱性診断を組み合わせると良いでしょう。さらにぺネストレーションテストのような攻撃志向の検査も役立ちます。

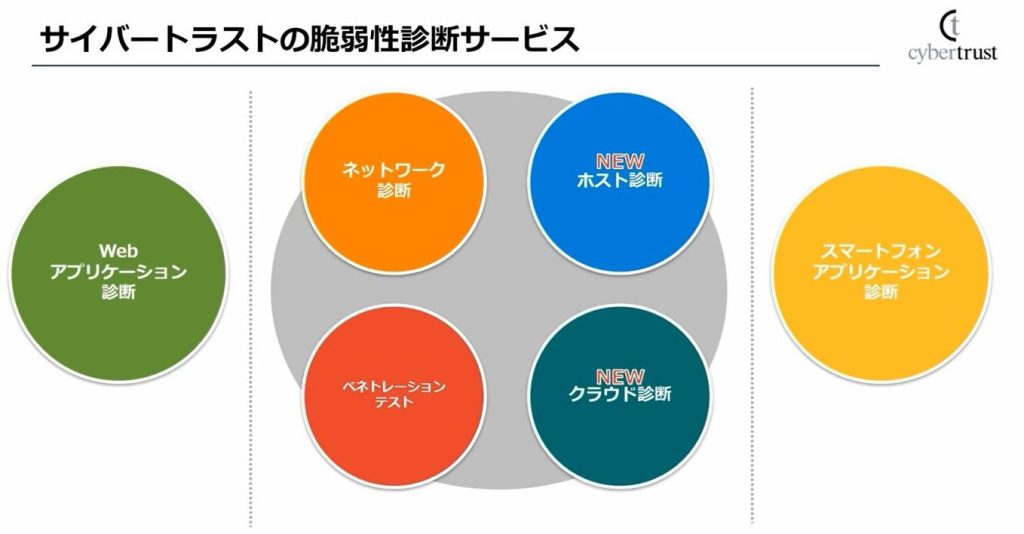

実はサイバートラストでは、サーバ負荷のかからない、非常駐型の脆弱性診断サービスを提供しています。Webアプリとスマートフォンアプリの診断、中核となるネットワーク診断、ぺネストレーションテストや、新たにホスト診断とクラウド診断も加わりました【★写真2】。

ネット診断とホスト診断を組み合わせるとサーバ内外から網羅的な検査が行えます。クラウド診断では設定の不備を発見できます。最後にシナリオベースの攻撃で、セキュリティ対策を評価も可能です(宮坂氏)」。

脆弱性管理とはどんなもの? 脆弱性診断との違いとは何か?

3番目の講演は、サイバートラスト 新規ビジネス開発統括 事業開発本部 OSS 新規ビジネス推進部 富田佑実氏が「Log4jやPolkitなどの重要な脆弱性を見逃がさない! 今知っておきたい“脆弱性管理”とは」をテーマに解説した。

「近年、ソフトウェアの脆弱性は増え続けています。最近では前節の「Apache Log4j」や「Polkit」(PwnKit)が話題となりました。PolkitはLinuxのデフォルトツールで、ユーザーセッションと権限をコントロールできるものです。しかしメモリ破損につながる脆弱性を悪用することで、一般ユーザーでもroot権限を奪取される脆弱性が12年間も内在していました。

このような脆弱性を放置しておくと情報漏えいや、なりすまし、WebサイトやDBの改ざん、ランサムウェア感染などのインシデントが起き、その復旧コストも数千万~数億円になってしまいます。そこで脆弱性を可視化をする脆弱性管理を日ごろから行うことが重要です。

では、脆弱性管理とはどのようなものなのでしょうか。脆弱性を悪用した攻撃を防ぐために、一般的なセキュリティ対策にはWAFやIDS/IPS、ファイアウォールなどがありますが、システムに内在する脆弱性を検出して根本的に対応する足掛かりになるのが脆弱性管理です。Log4jのような影響範囲の広い重大な脆弱性では、自社での調査はかなり大変です。そこで脆弱性管理ツールを導入すると、セキュリティ対策の工数を削減でき、安心してシステムを活用できるようになります。

脆弱性管理のフローは、まず脆弱性情報(CVE)を入手し、そのリスク重大性をNVDでチェックします。これは米国のNISTが管理していますが、国内ではJPCERTとIPAがJVN iPediaを運営しているので、そこで確認できます。次に自社システムにどんな深刻度が存在するのか、脆弱性の可視化を行います。そのうえで対策を講じる方針を検討し、パッケージのアップデータや回避策を適用していきます。

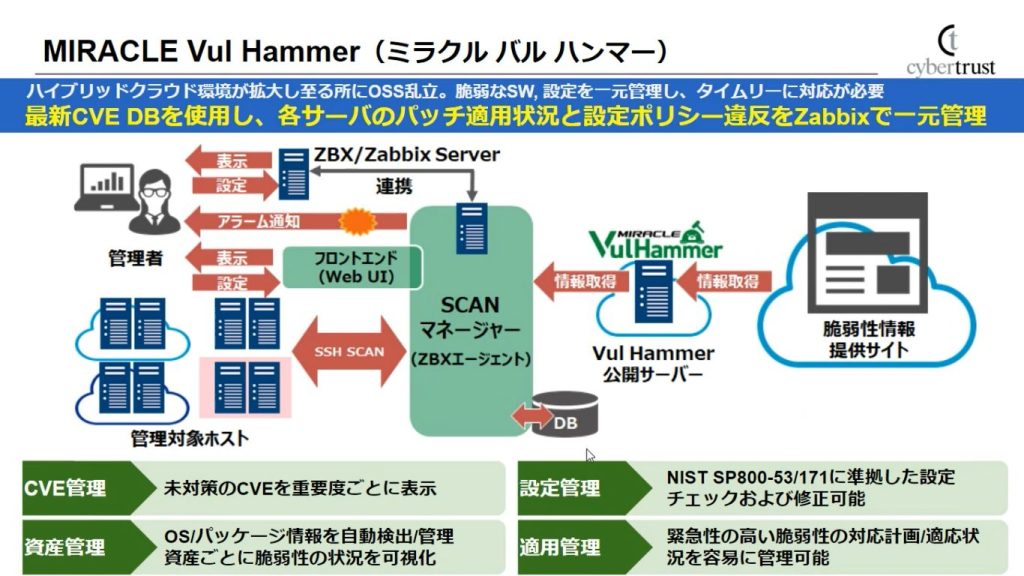

脆弱性診断と脆弱性管理の違いについては、前者は外の第三者によって定期的にチェックするもので、後者は自社で日々の脆弱性を内部から管理するという相違点があります。サイバートラストは両方を提供しています。脆弱性管理ツールについては「MIRACLE Vul Hammer」を用意しています。最新のCVEをチェックし、各サーバのパッチ適用と設定ポリシー違反をZabbixで一元管理できる専用ツールです【★写真3】。このツールの詳細に関しては、デモ動画や評価版が用意されているので、ご興味のある方はこちらを参考にしてください(富田氏)。

CentOS 8終了! ポストCentOSの移行先となる有望なディストリビューションは?

最後の講演は「サイバー攻撃から守る! 10年後も安心してLinuxを運用するには?」をテーマに、マーケティング本部 プロダクトマーケティング部 熊谷理那氏が次のように解説した。

「他のサイバー攻撃対策と同様に、Linuxのサイバー攻撃対策も根本的な脆弱性対応が必要になります。問題なのは多くのCentOSユーザーです。昨年末にCentOS 8のメンテナンスのサポートが終了し、CentOS 9はリリースされないことが発表されました。現在、国内では200万のCentoOSサーバが稼働していますが、今後はセキュリティパッチが提供されないことになり、脆弱性による脅威がいっそう高まることが予想されます。

ポストCentOSの移行先としては、米国のAlmaLinuxやRocky Linuux、国内ではサイバートラストのMIRACLE LINUX などが候補に挙がるでしょう。MIRACLE LINUXは、これまで有償だったものを、REHL8クローンとして無償リリースしなおしています。サポート期間は前者2社が2029年、MIRACLE LINUXは2030年(有償サポートの場合は2032年まで)となっています。

最適なポストCentOSを選定するには、Linuxを安全安心に運用していけるかという観点から、サポート期間と継続性に加え、脆弱性発見時に具体的な作業をイメージできるディストリビュータを選ぶことがポイントになります。

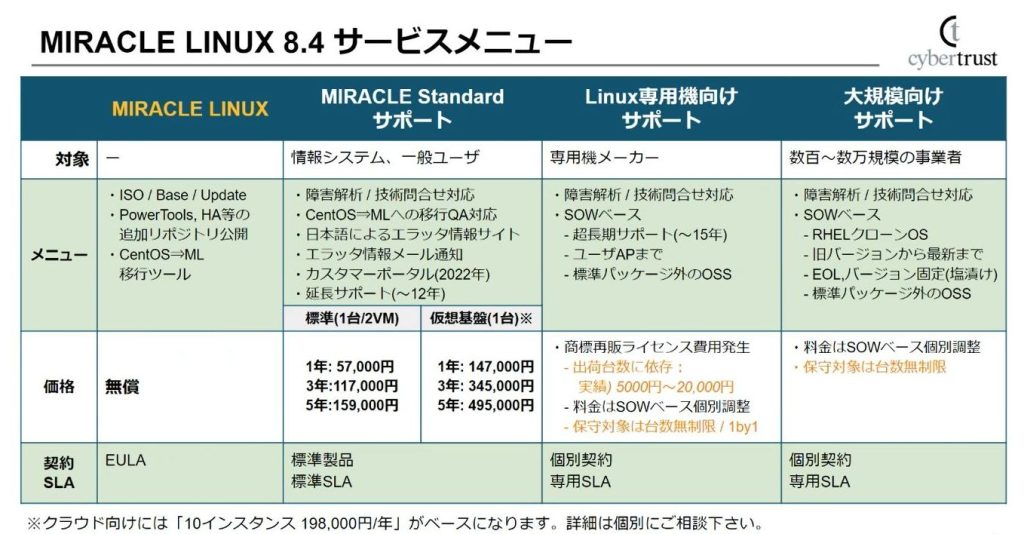

Linuxの脆弱性対応に関しては、前節と同様に、情報入手→評価→方針検討→適用という流れになります。重大な脆弱性ならば、大手メディアやIPAなどの機関が取り上げるので、容易に情報を入手できるでしょう。次にCVEのDBから脆弱性を評価し、ディストリビューションが公開するパッケージのアップデート情報(REHL系ならErrata)を検討し、該当CVEのパッチを探します(MIRACLE LINUXならCVE番号で検索が可能)。最後に必要に応じてパッケージをアップデートしてパッチを当てます。 MIRACLE LINUXは、現在バージョン8.4ですが、9へのアップデートも予定されています【★写真4】。サイバートラストではCentOS8からMIRACLE LINUXへの乗り換えキャンペーンや、CentOS延長(CentOS7なら2027年まで延長)/塩漬けサポート(古いレガシーLinux)などのメニューを揃えています。このほか、物理サーバ・仮想マシン・仮想化基盤などをバックアップできる「MIRACLE Sysytem Savior」も用意しており、昨今のランサムウェア対策にも効果的です(熊谷氏)」。