最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第11回(2023年6月まとめ)

6月に公開された重大な脆弱性(CISA KEV参照)

6月に新たに公開された脆弱性は2608となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

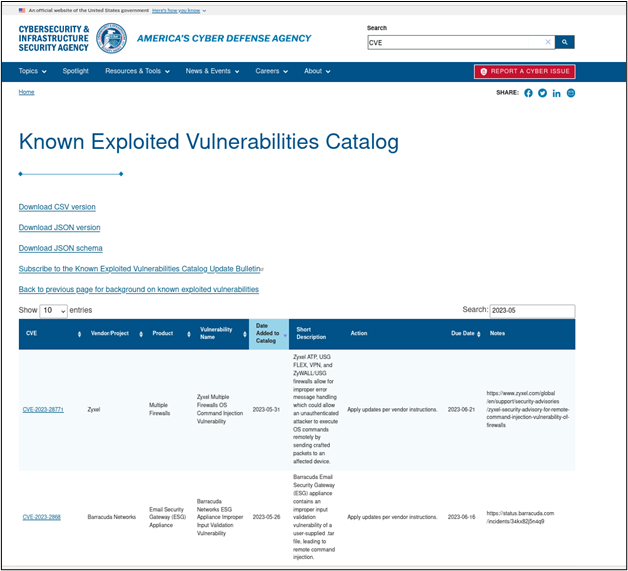

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

6月にCISAのKEVに登録された脆弱性はトータル24件で、内訳は

- SamSung: 6件

- Apple: 3件

- Zyxel: 3件

- Roundcube: 3件

- D-Link: 2件

- VMWare: 2件

- Mozilla: 1件

- Microsoftt: 1件

- Fortinet: 1件

- Google: 1件

- Progress: 1件

になっています。

参考情報

CISA「Known Exploited Vulnerabilities Catalog」

1. MOVEitに複数の重大な脆弱性(CVE-2023-34362, CVE-2023-35036, CVE-2023-35708)

MOVEitに2023/05/31に重大なSQLインジェクションの脆弱性(CVE-2023-34362)が出ました。MOVEit は、Ipswitch, Inc. が製造するマネージドファイル転送ソフトウェア製品です。MOVEit は、ファイルを暗号化して安全にデータを転送します。

2023/06/09には別のSQLインジェクションの脆弱性(CVE-2023-35036)、さらに2023/06/15には別の脆弱性(CVE-2023-35708)が出ています。

ロシアが背後にいるとされているClopランサムウェアグループが、この脆弱性を利用して攻撃を行っているという情報も入ってきており、主に欧米を中心に政府系機関も含めてかなりの被害が出ています。CISAとFBIによる共同アドバイザリも出されています。

ここでは、それぞれの情報と時系列を整理してみていきたいと思います。

一次情報源

- CVE-2023-34362

- CVE-2023-35036

- CVE-2023-35708

時系列

(赤文字が事件。緑文字が脆弱性の公開。青文字がCISA/FBIの動き)

| 日付 | 内容 |

| 2021年 | Clop Ransomwareグループ(TA505)がMOVEitの脆弱性をテストしていた形跡 |

| 2023/05/31 | CVE-2023-34362の公開 |

| 2023/05/31 | BORN (オンタリオ州の周産期、新生児、児童登録機関)にデータ侵害が発生 |

| 2023/06/01〜2023/06/08 | IoCやパッチ、その他の情報の追記 |

| 2023/06/01 | オレゴン州運輸省にMOVEitを悪用したデータ侵害が発生(2023/06/12と同じ可能性) |

| 2023/06/02 | CISAがCVE-2023-34362を「CISA KEV」に登録 |

| 2023/06/05 | エクストリームネットワークス/Zellisがデータ侵害を公表 |

| 2023/06/06 | ABIM(米国内科試験委員会)/Novascotia州(カナダ)がデータ侵害を公表 |

| 2023/06/07 | CISA/FBIがCVE-2023-34362を「Clop Ransomwareに悪用されている」として「#StopRansomware」に情報を掲載 |

| 2023/06/08 | HSEがデータ侵害を公表 |

| 2023/06/09 | CVE-2023-35306の公開 |

| 2023/06/09 | イリノイ州イノベーション技術庁がデータ侵害を公表 |

| 2023/06/09〜2023/06/14 | パッチやドキュメント情報の更新 |

| 2023/06/12 | オレゴン州運輸省/Ofcom (英国情報通信庁)にデータ侵害が発生 |

| 2023/06/13 | ミズーリ州がデータ侵害を公表 |

| 2023/06/15 | CVE-2023-35708の公開 |

| 2023/06/15 | CISAが「Progress Software Releases Security Advisory for MOVEit Transfer Vulnerability」としてアドバイザリを掲載 |

| 2023/06/15 | CISAの発表を受け、CNN/NYTimes/ロイター等がニュースに |

| 2023/06/15 | ルイジアナ自動車局(OMV)がデータ侵害を公表(発生した時期は未公表) |

| 2023/06/15〜2023/06/21 | パッチ情報や影響を受けるバージョン等の情報の更新 |

各脆弱性の詳細

今回の一連の公開されているCVEは以下になります。

- CVE-2023-34362

- 影響を受けるのは以下のバージョンより前のMOVEit Transfer

- 2021.0.6 (13.0.6), 2021.1.4 (13.1.4), 2022.0.4 (14.0.4), 2022.1.5 (14.1.5), 2023.0.1 (15.0.1)

- CVSS Base Score: 9.8 Critical

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- 該当のバージョンのMOVEit TransferアプリケーションにはSQLインジェクションの脆弱性が存在し、認証されていない攻撃者がMOVEit Transferのデータベースにアクセスできる可能性があります。使用されているデータベース (MySQL、Microsoft SQL Server、Azure SQL) によっては、攻撃者はデータベースの要素を変更または削除する SQL文を実行できる可能性があります。

- 影響を受けるのは以下のバージョンより前のMOVEit Transfer

- CVE-2023-35036

- 影響を受けるのは以下のバージョンより前のMOVEit Transfer

- 2021.0.7 (13.0.7), 2021.1.5 (13.1.5), 2022.0.5 (14.0.5), 2022.1.6 (14.1.6), 2023.0.2 (15.0.2)

- CVSS Base Score: 9.1 Critical

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:N

- 該当のバージョンのMOVEit TransferアプリケーションにはSQLインジェクションの脆弱性が存在し、認証されていない攻撃者がMOVEit Transferのデータベースにアクセスできる可能性があります。攻撃者は細工されたペイロードをMOVEit Transferアプリケーションのエンドポイントに送ることで、MOVEitデータベースの要素を公開または変更できる可能性があります。

- 影響を受けるのは以下のバージョンより前のMOVEit Transfer

- CVE-2023-35708

- 影響を受けるのは以下のバージョンより前のMOVEit Transfer

- 2021.0.8 (13.0.8), 2021.1.6 (13.1.6), 2022.0.6 (14.0.6), 2022.1.7 (14.1.7), 2023.0.3 (15.0.3)

- CVSS Base Score: 9.8 Critical

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- 該当のバージョンのMOVEit TransferアプリケーションにはSQLインジェクションの脆弱性が存在し、認証されていない攻撃者がMOVEit Transferのデータベースにアクセスできる可能性があります。攻撃者は細工されたペイロードをMOVEit Transferアプリケーションのエンドポイントに送ることで、MOVEitデータベースの要素を公開または変更できる可能性があります。

- 影響を受けるのは以下のバージョンより前のMOVEit Transfer

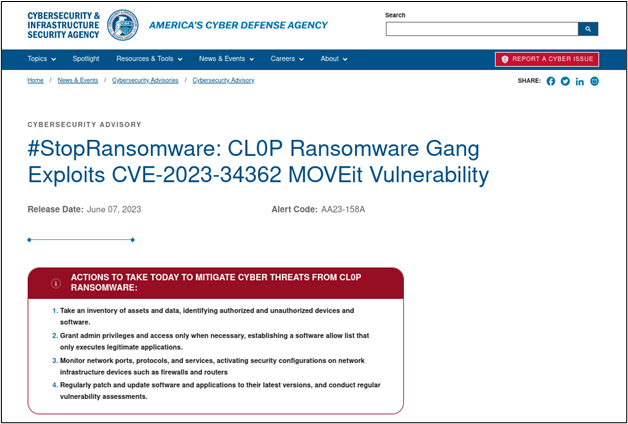

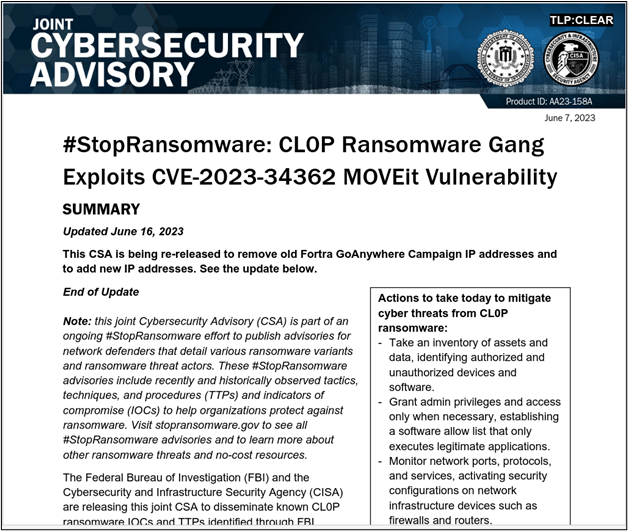

CISA+FBIのアドバイザリ

今回のMOVEitの脆弱性をClop Ransomwareグループが悪用しているという情報は早くからありました。これに関してCISAとFBIが共同で、2023/06/07に「#StopRansomware: CL0P Ransomware Gang Exploits CVE-2023-34362 MOVEit Vulnerability」というアドバイザリを出しています。

Clop Ransomwareグループ(TA505)について

TA505は、かつてClop Ransomwareを利用した攻撃を行っていた、ロシアが背後にいるとされる脅威グループになります。Clop RansomwareはCryptoMix ランサムウェア亜種から進化し、2019年2月に登場しています。

TA505はマルウェアを頻繁に変更しています。2020 年から 2021 年にかけてのキャンペーンで、TA505はいくつかのゼロデイエクスプロイトを使用して、Accellion FTA サーバー(大容量転送サーバ)にサイバー攻撃を掛けました。

2023年1月下旬には、GoAnywhere MFT の脆弱性(CVE-2023-0669)を利用して、130の組織にデータ侵害を行っています。

また、未確定の情報ですが、「TA505が2021年からMOVEitの脆弱性をテストしていた形跡がある」という情報も出ています。

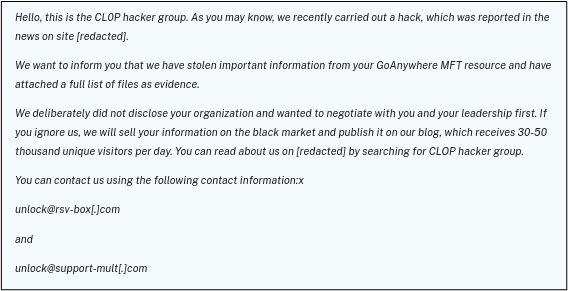

IoC(Indicators of Compromise)等

Clop Ransomwareグループ(TA505)から来るメールのサンプルがCISAのアドバイザリに掲載されています。

CISAのアドバイザリにはIoC(Indicators of Compromise)等も詳しく載っていますので参考にしてください。

PoC等

- Horizon3がCVE-2023-34362のPoCをGitHubで公開しています(PoCの悪用はしないでください)。

実際の被害

今回のMOVEitの脆弱性により、各所で被害が出ています。現時点で判明している被害は以下になります。政府系を中心に欧米で問題になっています。

民間会社

- エクストリームネットワークス

- 2023/06/05にMOVEit脆弱性を利用したデータ侵害があったことを公表しています。

- Zellis (イギリスの会社)

- 2023/06/05にMOVEit脆弱性を利用した侵害を公表しています。重要なデータの漏えい等はない模様です。

- HSE(アイルランドの医療サービスの会社)

- 2023/06/08にMOVEit脆弱性を利用したデータ侵害があり、20名程度の採用に関わる人に関する個人情報が漏洩したと公表しています。

- Siemens Energy(シーメンスエナジー:ドイツ・バイエルン州・ミュンヘンに本拠を置き、発送電や石油・ガスおよび関連サービスを行うエネルギー企業)

政府系

- BORN (オンタリオ州の周産期、新生児、児童登録機関)

- 2023/05/31の深夜にMOVEitの脆弱性を利用した攻撃があり個人情報が漏洩した可能性があることを公表しています。

- ABIM(米国内科試験委員会)

- 2023/06/06にブログで、MOVEitの脆弱性を利用した攻撃があり個人情報が漏洩した可能性があることを公表しています。

- Novascotia州(カナダ)

- 2023/06/06にノバスコシア州保健局、IWK 保健センター、および公共サービスの多くの従業員の個人情報が、MOVEit による世界規模のサイバーセキュリティ侵害で盗まれたと公表しています。

- イリノイ州イノベーション技術庁

- 2023/06/09にMOVEitによる攻撃があったことを公表しています。

- Ofcom (英国情報通信庁)

- 2023/06/12にMOVEit脆弱性を利用したサイバー攻撃があり、従業員 412 人の個人データが侵害されたと公表しています。

- ミズーリ州

- 2023/06/13にMOVEitの脆弱性を利用したサイバー攻撃があったと公表しています。

- ルイジアナ自動車局(OMV)

- オレゴン州運輸省

- 米国エネルギー省(DOE)

ニュース等

- CNN

- 2023/06/15にニュースになっています。

- Federal News Network

- 2023/06/15に記事になっています。

- NYTimes

- 2023/06/15に記事になっています。

参考情報

1.CVE-2023-34362 MOVEit Transfer Critical Vulnerability (May 2023) (CVE-2023-34362)

2.CVE-2023-35036 MOVEit Transfer Critical Vulnerability – CVE-2023-35036 (June 9, 2023)

3.CVE-2023-35708 MOVEit Transfer Critical Vulnerability – CVE-2023-35708 (June 15, 2023)

4.

- CISA and FBI Release #StopRansomware: CL0P Ransomware Gang Exploits MOVEit Vulnerability

- Progress Software Releases Security Advisory for MOVEit Transfer Vulnerability

- Accellion FTAの複数のゼロディ脆弱性へのサイバー攻撃にご注意を | APPSWINGBYセキュリティニュース

- CISA and FBI Release #StopRansomware: CL0P Ransomware Gang Exploits MOVEit Vulnerability

- Progress Software Releases Security Advisory for MOVEit Transfer Vulnerability

- Accellion FTAの複数のゼロディ脆弱性へのサイバー攻撃にご注意を | APPSWINGBYセキュリティニュース

- Clopランサムウェア、 GoAnywhereのゼロデイを使い130組織を侵害したと主張(CVE-2023-0669)

- [2023-06-20 更新] 脅威に関する情報: MOVEit TransferのSQLインジェクションの脆弱性(CVE-2023-34362、CVE-2023-35036、CVE-2023-35708) (PaloAlto Unit42)

- Siemens Energy confirms data breach after MOVEit data-theft attack

- MOVEit Data Breach Impacts OMV (Louisiana)

- MOVEit Data Breach (Oregon)

- Oregon Department of Transportation Data Accessed as Part of Global MOVEit Hack

- Millions of Oregon, Louisiana state IDs stolen in MOVEit breach

- Exclusive: US government agencies hit in global cyberattack (CNN News)

- Energy Department among ‘several’ federal agencies hit by MOVEit breach (Federal News Network)

- UPDATE 2-U.S. Energy Dept gets two ransom notices as MOVEit hack claims more victims

- Clop ransomware likely testing MOVEit zero-day since 2021

- Press statement on MOVEit Transfer data breach (Zellis)

- HSE Statement

- Ofcom statement on MOVEit cyber attack

- Update on MOVEit Global Security Breach

- State of Missouri Issues Statement on Recent Global Cyberattack

- Illinois Department of Innovation & Technology offers technical details associated with global ransomware attack

- MOVEit Transfer vulnerability affects ABIM

2. Fortinetの脆弱性(CVE-2023-27997)/FortiNACの脆弱性(CVE-2023-33299, CVE-2023-33300)

6月はFortinet社製品の脆弱性公開と修正バージョンのリリースが2回ありました。

2.1 Fortinetの脆弱性(CVE-2023-27997)

2023/06/12にFortinet社がCVE-2023-27997(Fortinet SSL-VPNのCriticalなリモートコード実行脆弱性)を公開すると予告を出し、2023/06/13に脆弱性詳細の公開と修正バージョンをリリースしました。

脆弱性の詳細

今回のアドバイザリで公開されたCVEは以下になります。

- CVE-2023-27997

- Fortinet PSIRT Advisory (FG-IR-23-097)CVSS Base Score: 9.2 (Critical)

- SSL VPNのPre-Authenticationにおけるヒープベースバッファーオーバーフローによるリモートからのコード実行

- ヒープベースバッファーオーバーフローの脆弱性がFortiOS/FortiProxy SSL-VPNに見つかりました。これを悪用してリモートの攻撃者は特別に細工したリクエストを通じて、任意のコマンドを実行することができます。Advisoryに影響を受ける製品リストが載っていますので、影響を受ける製品を使っている場合は早急にファームウェアを更新して下さい。

本脆弱性の悪用について

Fortinet社のPSIRTブログ「Analysis of CVE-2023-27997 and Clarifications on Volt Typhoon Campaign 」によると、この脆弱性は2023 年 1 月 11 日に公開された以前の脆弱性 FG-IR-22-398 / CVE-2022-42475を受けて社内での調査を行っていた際に発見したものになります。

Fortinet社の調査によると、今回の脆弱性(CVE-2023-27997)が悪用されたケースを観測している様です。

また、セキュリティ調査会社の「Bishop Fox」がShodanを用いて調査した所によると、FortiGate ファイアウォールで今回影響受ける対象バージョンとなっているSSL VPN製品は490,000個に上り、さらにそのうちの69%はパッチが未適用の状態にあるとのことです。Bishop FoxのサイトにはCVE-2023-27997の悪用のデモムービーもありますので、参考にしてください。

2.2 FortiNACの脆弱性(CVE-2023-33299, CVE-2023-33300)

2023/06/23にForinet社製品の一つであるFortiNACの緊急の脆弱性(CVE-2023-33299, CVE-2023-33300)の公開と修正バージョンをリリースしました。

脆弱性の詳細

今回のアドバイザリで公開されたCVEは以下になります。

- CVE-2023-33299

- CVSS Base Score: 9.6 Critical

- 影響を受ける製品

- FortiNAC version 9.4.0 through 9.4.2

- FortiNAC version 9.2.0 through 9.2.7

- FortiNAC version 9.1.0 through 9.1.9

- FortiNAC version 7.2.0 through 7.2.1

- FortiNAC 8.8 all versions

- FortiNAC 8.7 all versions

- FortiNAC 8.6 all versions

- FortiNAC 8.5 all versions

- FortiNAC 8.3 all versions

- FortiNAC で信頼できないデータの脆弱性 [CWE-502] がみつかりました。シリアル化解除により、認証されていないユーザーが、tcp/1050 サービスに対して特別に細工されたリクエストを介して、不正なコードまたはコマンドを実行できる可能性があります。

- CVE-2023-33299

- Fortinet PSIRT Advisory(FG-IR-23-096)

- CVSS Base Score: 4.8 Medium

- 影響を受ける製品

- FortiNAC version 9.4.0 through 9.4.3

- FortiNAC version 7.2.0 through 7.2.1

- FortiNAC におけるコマンドインジェクション脆弱性[CWE-77]が見つかりました。脆弱性のあるtcp/5555 サービスでは、特別に細工された入力フィールドにより、認証されていない攻撃者がデバイスのローカルファイルを他のディレクトリにコピーできる可能性があります。ただし、コピーされたデータにアクセスするには、攻撃者がデバイス上で十分な権限を持っている必要があります。

本脆弱性の悪用について

現時点では、本脆弱性が実際のシステムで悪用されたというニュースは入ってきていません。ただし、早晩こちらの脆弱性も悪用対象に含まれると予想されますので、早めにファームウェア等の更新を行っておいたほうが良いでしょう。

参考情報

- Fortinet PSIRT Advisory (FG-IR-23-097)

- Fortinet PSIRT Advisory(FG-IR-23-074)

- Fortinet PSIRT Advisory(FG-IR-23-096)

- Analysis of CVE-2023-27997 and Clarifications on Volt Typhoon Campaign

- CVE-2023-27997 Is Exploitable, and 69% of FortiGate Firewalls Are Vulnerable

3. VMWare社製品の脆弱性

6月はVMWare社製品の脆弱性公開と修正バージョンのリリースが3回ありました。このうち、悪用された可能性があり、CISA-KEVに登録された脆弱性(2つ)を紹介します。

3.1 VMWare Toolsの脆弱性(CVE-2023-20867)

2023/06/13にVMWare社がVMWare toolsの脆弱性(CVE-2023-20867)の公開と修正バージョンをリリースしました。

脆弱性の詳細

今回のアドバイザリで公開されたCVEは以下になります。

- CVE-2023-20867

- 影響を受けるバージョン:12.x.x, 11.x.x, 10.3.x

- 修正バージョン:12.2.5(Updateはこちら:VMWareのアドバイザリから)

- CVSS Base Score: 3.9 (Low)

- CVSS Vector: CVSS:3.1/AV:L/AC:H/PR:H/UI:N/S:C/C:L/I:L/A:N

- VMware Tools の認証迂回の脆弱性

- VMware Tools のvgauth モジュールに認証バイパスの脆弱性が含まれています。

本脆弱性の悪用について

Mandiantによると、既に中国の脅威アクター(UNC3886)がこの脆弱性を悪用した攻撃を行っている事が観測されているようです。また前述のCISA KEVにも本脆弱性が「悪用された脆弱性」として登録されています。脆弱性があるバージョンを使用している場合には、早急にバージョンアップされることをお勧めします。

3.2 VMware Aria Operations for Networks(旧VMware vRealize Network Insight)に深刻な脆弱性(CVE-2023-20887,CVE-2023-20888, CVE-2023-20889)

2023/06/07にVMWare社の「VMware Aria Operations for Networks(旧VMware vRealize Network Insight)」に深刻な脆弱性が見つかりました。

脆弱性の詳細

今回のアドバイザリで公開されたCVEは以下になります。

- 一時情報源:VMSA-2023-0012

- CVE-2023-20887

- CVSS Base Score: 9.8 (Critical)

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- コマンドインジェクションの脆弱性

- VMware Aria Operations for Networksにアクセスできる攻撃者はコマンドインジェクションを実行することができ、結果としてリモートコード実行に繋がります。

- CVE-2023-20888

- CVSS Base Score: 9.1 (Critical)

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:H/UI:N/S:C/C:H/I:H/A:H

- 認証されたデシリアライズの脆弱性

- VMware Aria Operations for Networksにアクセスでき、有効な”member”ロールを持つ攻撃者は、デシリアライズ攻撃によりリモートコードが実行できる可能性があります。

- CVE-2023-20889

- CVSS Base Score: 8.8 (Important)

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

- 情報漏えいの脆弱性

- VMware Aria Operations for Networksにアクセスできる攻撃者がコマンドインジェクション攻撃を実行することにより、情報の漏洩につながる可能性があります。

本脆弱性の悪用について

VMWare社のアドバイザリによると、CVE-2023-20887に関してはすでに悪用が観測されているらしく、CISA-KEVにも登録されています。脆弱性があるバージョンを使用している場合には、早急にバージョンアップされることをお勧めします。

参考情報

6月のまとめ

6月は、VMWare社やFortinet等、脆弱性がよく悪用されているような製品に対して何度か脆弱性の公開と修正バージョンリリースが行われました。これらの脆弱性に関しては、日本でも悪用される危険性はかなり高いため、対策に気をつけてください。

また、6月は欧米を中心にMOVEitの脆弱性による被害のニュースが頻繁に飛び交った月でした。こちらに関しても、今後日本側にも飛び火してくる可能性がないとは言い切れませんので、製品を使用している場合には対策をしっかりと取っておいてください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから