クラウドサービスのセキュリティ対策最新傾向を発表

なりすましメール対策のDMARC導入は45%、データ通信の暗号化に古いプロトコル利用は30%

Visionalグループの株式会社アシュアードが運営するセキュリティ評価プラットフォーム「Assured(アシュアード)」(https://assured.jp/ 以下、Assured)は、2023年上半期時点(ウェブ評価の掲載サービス数:1787件を対象に、2023年7月12日時点のデータを集計)のクラウドサービスのセキュリティ対策傾向として、特に顕著だったデータを発表した。

セキュリティ評価プラットフォーム「Assured」について

Assuredは、SaaS/ASPなどのクラウドサービスの安全性を可視化するプラットフォームである。

多様化するサイバー攻撃が脅威となるなか、特に昨今、SaaS事業者を標的とするランサムウェア被害の増加が目立っている。こうした問題に対し、政府もガイドラインを策定(※1)し、SaaSなどのクラウドサービスを利用する企業に対して、サプライチェーンの一つとして安全性の確保を徹底するよう促している。

安心安全にクラウド活用を推進していくためには、利用するサービスのセキュリティ対策状況を適切に見極め、評価していく必要がある。

この度、2023年上半期終了時点で、Assuredのウェブ評価機能(※2)によって得られたデータをもとに、データベースに掲載されているクラウドサービス約1,800件における最新のセキュリティ対策傾向を発表する。

※1 経済産業省「サイバーセキュリティ経営ガイドライン」(https://www.meti.go.jp/press/2022/03/20230324002/20230324002.html)でクラウドサービスを含むサプライチェーンリスクへの対応を言及

※2 クラウドサービスの公開情報を自動解析し、セキュリティ対策状況を推定、スコアリングする機能で、客観的なセキュリティ情報を明示

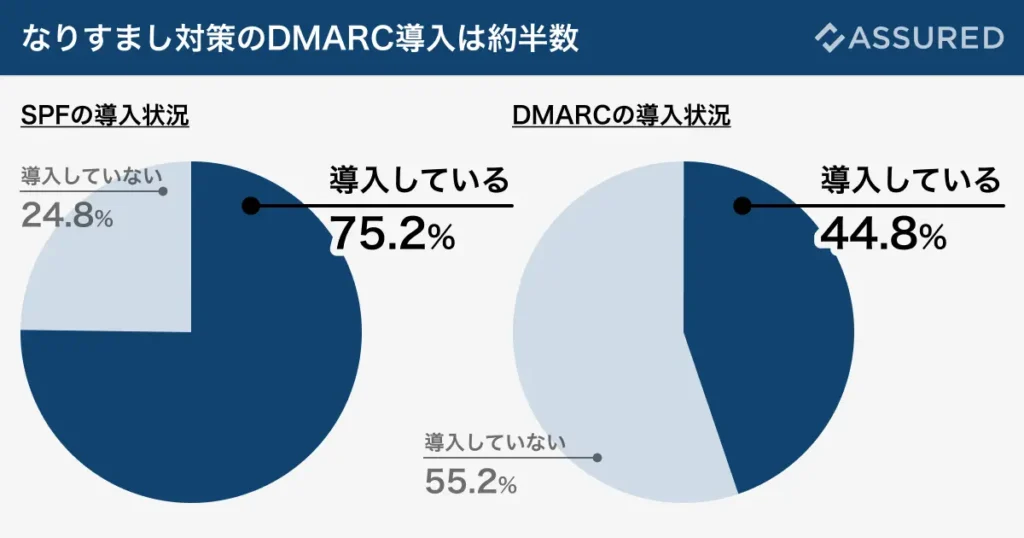

なりすましメール対策でSPFを導入しているのは75%、DMARCを導入しているのは45%

メールのなりすましは、スパムやフィッシング攻撃で広く用いられる攻撃手法。そうした攻撃は、クラウドサービス事業者側の対策によっても防止することが可能である。

その対策のひとつであり、メール送信元のなりすましを検知する仕組みである「SPF(Sender Policy Framework)」において、導入しているサービスは75.2%であった。

また、SPF等の結果を活用し認証失敗時のポリシーを定める仕組みである「DMARC(Domain-based Message Authentication, Reporting and Conformance)」を導入しているサービスは、より少ない44.8%であった。

サービスカテゴリ別で見てみると、「AI・データ活用」のサービスでは73.2%、「システム開発・運用」では68.1%がDMARCを設定している一方で、「サービス業(※3)」が23.7%、「会計・財務」で30.1%、「人事・採用・労務」では35.5%と、カテゴリによって傾向が異なることも分かった。

2023年2月には、政府がクレジットカード会社等に対してDMARC導入を要請(※4)するなど、導入推進の動きが見られるものの、DMARC導入を義務化しているケースもある欧米諸国と比較すると、日本企業の導入率は低いのが現状である。

DMARCは、認証失敗時のメール処理方法を定めるだけでなく、自社のメールドメインが攻撃者に利用されていないかをモニタリングするうえでも有用な技術であり、クラウドサービス事業者はDMARCを導入することで自社のメールの信頼性をより高めることができる。フィッシング詐欺などの脅威が拡大するなか、対抗手段の一つとして、DMARCの普及が急がれる。

※3 「サービス業」の内訳は予約管理やビジネスマッチング等

※4 経済産業省・警察庁・総務省「クレジットカード会社等に対するフィッシング対策の強化を要請」

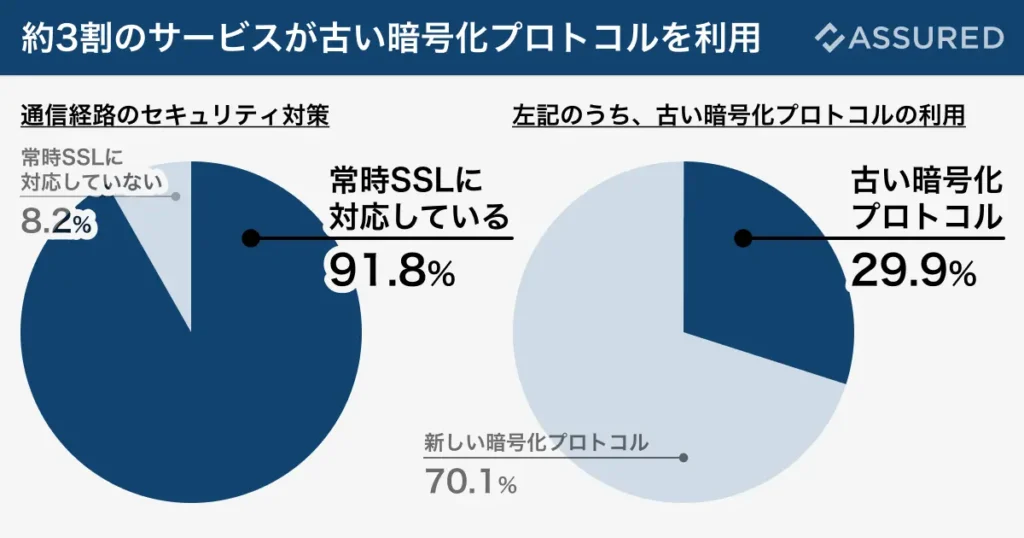

30%のサービスで、TLS1.0等の古い暗号化プロトコルを利用

改ざんや盗聴を防ぐためにWebサイトは常時SSLに対応すべきだが、8.2%のサービスが常時SSLに対応しておらず、HTTPでも提供されていた。HTTPの場合、データは暗号化されないため、通信を傍受された場合、Webサイトとユーザー間の通信を盗み見たり、改ざんされてしまう可能性がある。

また、通信経路のセキュリティ対策については、98.9%のサービスでSSLやTLSといったプロトコル(インターネット上でデータを暗号化して送受信する仕組み)を利用した通信経路の暗号化を実施している。

一方で、そのうち3割のサービスで、TLS1.0、TLS1.1といった比較的古い暗号化プロトコルが利用されていることが分かった。ただし、重大な脆弱性が発見されているSSL3.0の利用はなかった。

IPAのガイドライン(※5)では、TLS1.0、TLS1.1は非推奨とされており、主要なWebブラウザーではサポートを中止している。

サービスカテゴリー別においては、古い暗号化プロトコルの利用は「AI・データ活用」が14.3%、「システム開発・運用」で20.9%と低い水準にある一方で、「サービス業」は40.7%、「会計・財務」は38.6%という結果となった。

※5 IPA「TLS暗号設定ガイドライン第3.0版」(https://www.ipa.go.jp/security/ipg/documents/ipa-cryptrec-gl-3001-3.0.1.pdf)

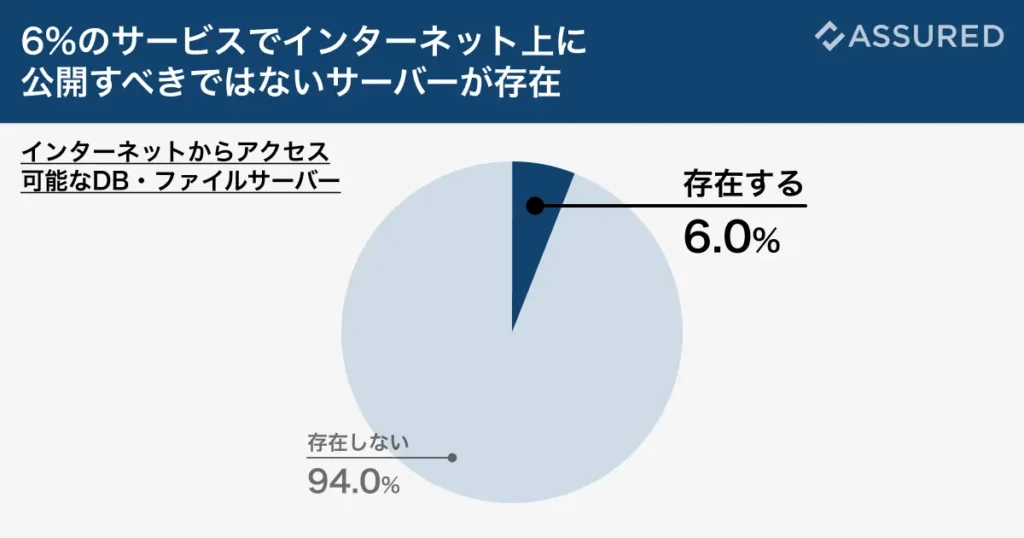

6%のサービスで、インターネット上に公開すべきではないサーバーが存在

ネットワークに関するセキュリティ対策については、6%のサービスで関連するデータベースサーバー・ファイルサーバー等がインターネット上で発見できる状態であることが分かった。

重要情報を保存するデータベースサーバー等は外部に公開せず、限られたネットワークのみに公開するなど、多層防御によりセキュリティを高めるべきとされている。意図せずインターネット上にサーバーが公開されている場合、不正アクセスによる重要情報の窃取等、サイバー攻撃の対象となる可能性がある。

サービスカテゴリー別では、「金融・保険」はインターネット上に公開すべきではないサーバーの存在は0%であり、セキュリティ対策が徹底されていることが伺える。

<調査概要>

・調査日:2023年7月12日

・調査対象:Assuredに掲載中のクラウドサービス関連のウェブサイト

・調査件数:1,787件

出典:【2023年上半期版】クラウドサービスのセキュリティ対策最新傾向を発表(セキュリティ評価プラットフォーム「Assured」)