組織化されるサイバー攻撃で多要素認証も突破! 攻撃の最新動向と有効な対策サービスを伝授!【JapanSecuritySummit 2023 サイバートラストセッションレポート】

IPAの公開情報によると、この3年間連続でランサムウェアの被害がトップになっている。その被害は大企業よりも中小企業が多く、コロナ禍で普及したVPNやリモートアクセスの設定ミスや脆弱性が大きな原因の1つになっている。攻撃者側も従来のような単独犯でなく組織化されており、RaaSやPhaaSといったサービスの登場により、誰もがサイバー犯罪が行える状況となっている。このように組織化され、ますます高度化かつ巧妙化するサイバー攻撃の最新動向と、その有効な対策について、サイバートラスト株式会社 マーケティング本部 プロダクトマーケティング部の田上利博氏が解説した。

ランサムウェアの被害が3年連続トップ、その背後には攻撃ツールのサービス化も

最近のサイバー攻撃の動向をみると、IPAが公開している「情報セキュリティ10大脅威2023」では、組織の脅威として「ランサムウェアによる被害」が3年続けてトップとなりました。そして新たに「犯罪のビジネス化」、いわゆるアンダーグラウンドサービスがランク外からトップ10に入っています。サイバー犯罪が組織化され、これらの犯罪が行われるなかで、6位の「修正プログラムの公開前を狙う攻撃」(ゼロディ攻撃)や、7位の「ビジネスメール詐欺(BEC)による金銭被害」といった攻撃が行われている状況です。

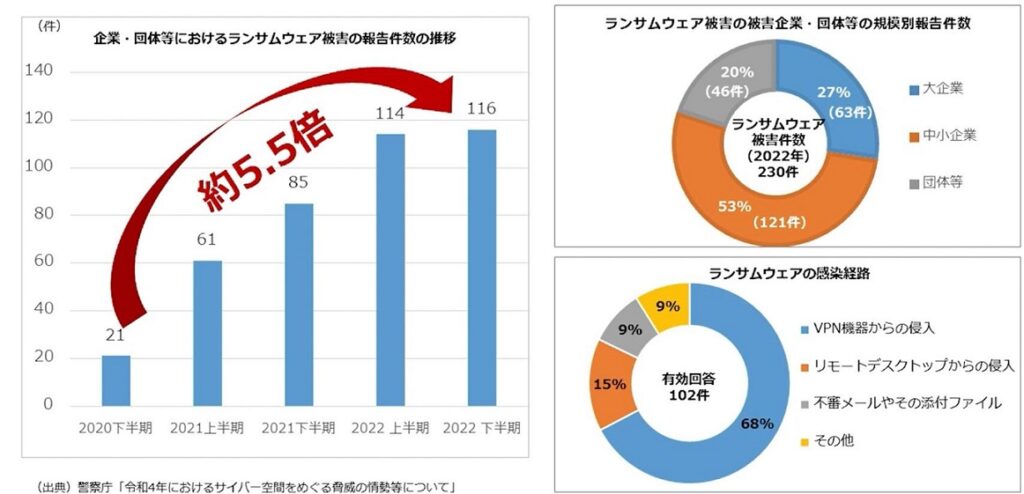

その一方で、ソフトウェアやWebサイトの脆弱性は年々増加の傾向にあります。2023年の第二四半期のIPAの最新データでは、Webサイでは累計1万2666件の脆弱性が見つかり、累計5532件のソフトウェアの脆弱性も発見されています。Webサイトの脆弱性はSaaSが普及するなかで高止まりの傾向があります。また10大脅威1位のランサムウェアについては、警察庁の公開情報によると2020年の下半期から2022年の同期までの2年間で被害件数が約5.5倍に急増しており、累計397件にも達している状況です。 ランサムウェアの被害は、どちらかというと大企業が中心というイメージがありますが、実は2022年の被害では大企業は27%(63件)しかなく、中小企業が53%(121件)となっており、圧倒的に中小企業が狙われていることがわかります。ランサムウェアの感染経路は、コロナ禍の影響もありVPN機器からの侵入が68%と最多になりました。

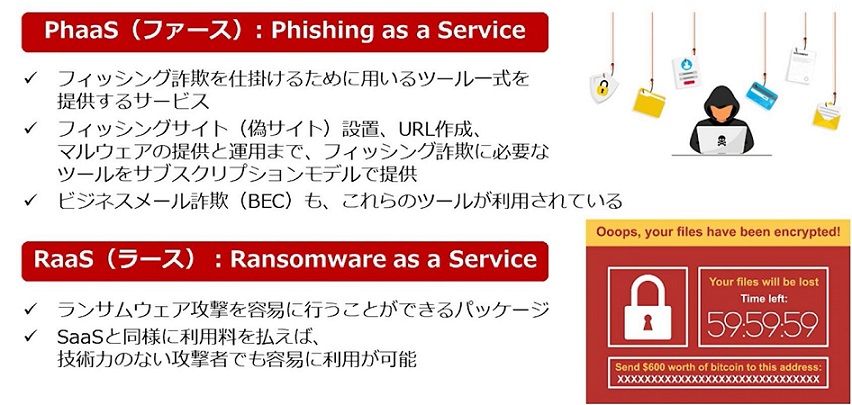

国内における2022年のインシデント事例では、やはりランサムウェア攻撃の被害が多く、メーカーだけでなく、大阪急性期・総合医療センターのような命に関わる医療現場のデータを人質に取る悪質な手口もありました。これらの多くは認証情報、すなわちID/パスワードの漏えいが原因となったものです。 次に、今年の脅威でトップ10にランクインしたサイバー攻撃のビジネス化について説明します。昨今は攻撃ツールのサービス化が進み、「RaaS」(Ransomware as a Service)や、「PhaaS」(Phishing as a Service)といったサービスが登場しています。これまでは技術力のあるハッカーが、ターゲットとなる企業や組織を狙うことが当たり前でしたが、サイバー攻撃のツールがサービス化され手軽に手に入るようになったことで、誰でもフィッシング詐欺やランサムウェア攻撃ができるようになってしまいました。

ビジネスメール詐欺の手口も巧妙です。たとえば、悪意ある攻撃者が取引先やサプライヤーを装い、偽の請求書や送りつけたり、ランサムウェアを送ったり、経営者やCEOなどになりすまして財務担当などに送金依頼を促したりすることもあり、多くの企業で実被害にあっているのです。

多要素認証(MFA)まで突破される時代に! その攻撃手法と対策とは?

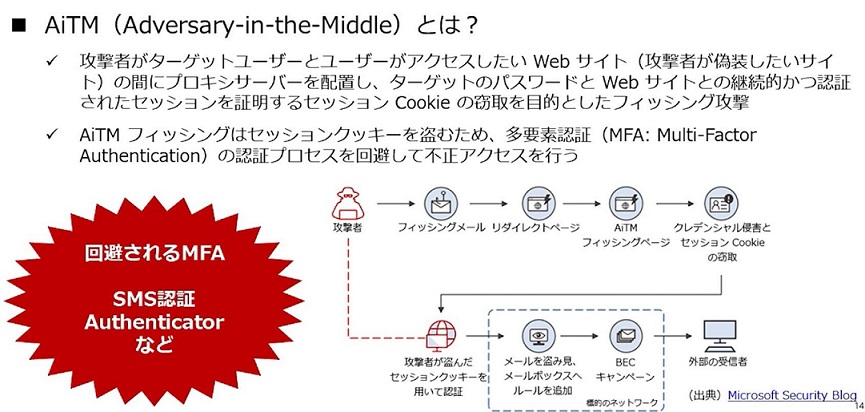

こういった手口は、ID/パスワード認証という弱い仕組みが原因で起きてしまいます。そこで多要素認証(以下、MFA:Multi-Factor Autentication)を取り入れる企業も多いのですが、それすら最近では突破する「AiTM」(Adversary-in-the-Middle)という攻撃も登場しているため、特に注意が必要です。このフィッシング攻撃はSNSやAuthenticatorなどのパスワード認証をすり抜けてしまいます。 具体的には、攻撃者が偽装したWebサイト(ECサイトなど)とターゲットユーザーの間にプロキシサーバーを配置することで、ターゲットのパスワードとセッションCookie(Webサイトと継続的かつ認証されたセッションを証明するCookieのこと)を窃取する手口です。

このように単に認証を使っていれば安全という時代ではなくなっているなかで、AiTMのような攻撃を回避する有効な手段はあるのでしょうか? ここでは主に2つの対策を説明します。

まず1つ目の対策として挙げらるのは「FIDO認証 v2.0」(FastID Online v2.0)です。これは業界団体のFiDO Allianceが策定した最新技術規格で、パスワードレス認証の標準化を目指しているものです。パスワードではなく、指紋や顔、眼(虹彩)などの生体認証のFEDO対応デバイス(Authenticator)で認証を実施し、認証結果をDIDOサーバーに送信してログインを行う仕組みになります。

もう1つの対策は、一般的なITでも利用できる「証明書ベース認証」(Certificate-Based Authentication)です。こちらは御馴染みの公開鍵暗号方式によって生成された電子証明書を使って、ユーザーやデバイスの認証を行うもの。サイバートラストでは、これまで電子証明書を発行する多くのサービスを提供しており、この証明書ベース認証でAiTM攻撃を回避することが可能です。

そのほか認証方式以外の防衛策として、BCE防止ソリューションや不正アクセス検出ソリューション、WAF(Web Application Firewall)などのWebセキュリティソリューションもあるので、多層的な防御を導入すると良いでしょう。

サイバートラストが提供する「デバイスID」の仕組みでAiTM攻撃を回避する!

前出のように、サイバー攻撃の対策には認証・認可の強化が大きなポイントになることをいご理解いただけたかと思います。米国国立標準技術研究所の「NIST SP800-63-3」や、総務省の「テレワークセキュリティガイドライン」、また厚生労働省の「医療情報システムの安全性管理に関するガイドライン」などでも、多要素認証方式や電子証明書の利用などによる識別・認証の要件が定義されています。

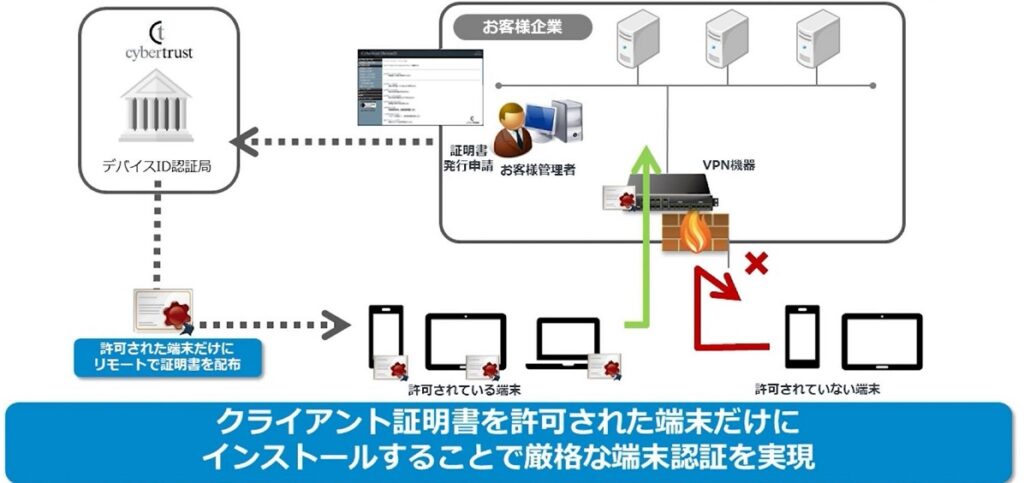

そのためサイバートラストは、認証・認可の強化にクライアント証明書が有効であると考えています。また当社ではAiTM攻撃を回避するソリューションとして、端末認証サービスの「デバイスID」を提供しています。これは許可された端末だけにデバイス証明書をインストールし、厳格な端末認証を実現するものです。デバイス(OS)は、Windows、macOS、iOS、iPadOS、Android、Chromebookに対応し、ネットワークアクセスはSSL-VPNやIPsec-VPN、有線/無線LAN、Webアプリケーションなどをカバーします。 これにより不正アクセスによる認証情報の流出や、情報資産の窃取もなくなります。デバイスIDの利用イメージは以下の通りです。契約ユーザーがデバイスID認証局から許可された端末だけに証明書を配布してもらい、VPNだけでなく、さまざまなWebアプリケーションなどの証明書での認証が行えます。

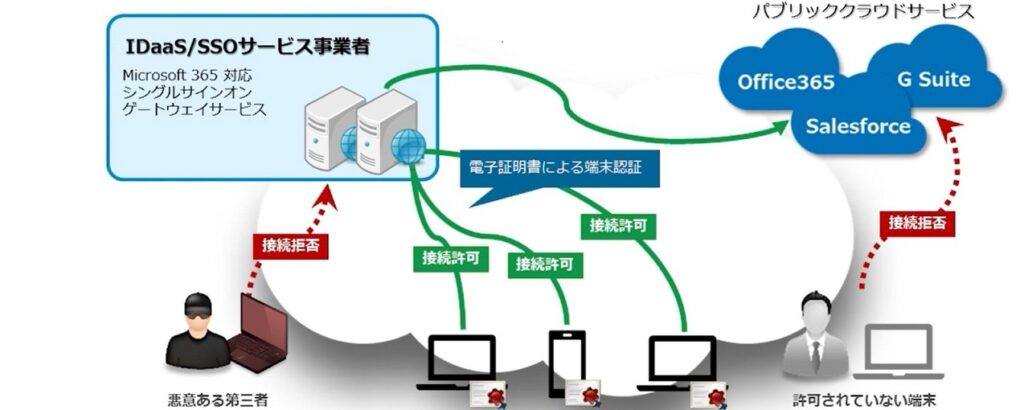

よくネットワークが閉じられた工場は安心と思うかもしれませんが、メンテンス時に外部からリモートアクセスするためにVPN装置を設置されているケースもあります。また工場内のFA機器のファームウェアをUSBメモリーからアップデートすることがあるかもしれません。そこからリスクが生じるので、やはり証明書を持つ端末だけをアクセスさせるようにしたほうが良いでしょう。 これは医療機関でも同様です。外部から不正アクセスされ、電子カルテシステムが止められてしまうことが実際に起きています。そこでデバイスIDを利用した仕組みを導入することでリスクを軽減できます。そのほかクラウドサービスでも、IDaaSやSSOなどのサービスと連携し、Microsoft 365やG Suiteといったパブリッククラウドへのアクセス認証の強化にデバイスIDを利用できます。

運用面ではMDM(Mobile Device Management)やEMM(Enterprise Mobility Management)から電子証明書を端末に配布できます。当社では多くのMDM/EMMソリューションと連携し、ネットワーク情報(VPN/Exchangなど)も配布できるようになるため、管理の負荷も軽減にも寄与します。 このようにサイバートラストは、認証・セキュリティを大きな柱として事業展開しており、これまでに数多くの実績があります。ぜひデバイスIDのようなAiTM対策に有効なソリューションをご活用して下さい。