2024年4月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第21回

4月に公開された重大な脆弱性(CISA KEV参照)

4月に新たに公開された脆弱性は3635となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

4月にCISAのKEVに登録された脆弱性はトータル9件で、内訳は

- Android: 2件

- Cisco: 2件

- D-Link: 2件

- CrushFTP: 1件

- Microsoft: 1件

- Palo Alto: 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. xzの脆弱性(バックドア埋め込み: Critical: CVE-2024-3094)

厳密に言うとこちらは3月に発覚した問題でしたが、前回の段階では話が流動的だったため、今月(4月)のほうに入れてあります。

すでにxzの脆弱性の件(正確には、マルウェアを含んだバイナリが、githubのソースコードには含まれておらず、アーカイブファイルの中に含まれていた件)ですが、皆様もすでにあちこちのニュースサイトやまとめブログなどでご存知だと思います。こちらでは、簡単な振り返りと、4月最終段階で判明していることをまとめていきます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2024-3094

- 影響するバージョン

- 5.6.0以降のxz

- Red Hat: 10.0 Critical

- CVSS Score / CVSS Vector

- Red Hat: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H

- 影響するバージョン

脆弱性の詳細

背景

xzのtarアーカイブで、アップストリームバージョンの5.6.0以降に悪意のあるコードが混入されていることがわかりました。liblzmaビルドプロセスにおいて、複雑な難読化を用いてソースコード内の偽装テストファイルからビルド済みオブジェクトファイルを抽出します。このファイルは、liblzmaコード内の特定の関数を変更するために使用されます。 これにより、改変されたliblzmaライブラリが作成され、このライブラリにリンクされた任意のソフトウェアで使用できるようになり、このライブラリとのデータのやりとりを傍受・変更することができます。

発見の経緯

元々、PostgreSQL の開発者でMicrosoftに勤務しているAndres Freund氏がliblzma周辺に起因した奇妙な症状を発見し、Openwallのメーリングリストへ投稿したことから今回の「悪意のあるコード」埋め込みが発覚しました。

Andres Freund氏がマイクロベンチマークを行っていた際、liblzma(xzのライブラリ)がインストールされていると、ssh経由のログインが大幅に(0.5secほど)遅くなっていたのに気づいたとのことです(ここに気がつくのは凄いことだと思います)。

実際にMicrosoft社のNadella CEOが絶賛しています。

混入していた状態

xz-utilsの5.6.0以降のtarファイルに悪意のあるコードが混入されていました。このtarファイルを展開してmakeすると、liblzmaビルドプロセスにおいてソースコード内の偽装テストファイルからビルド済みオブジェクトファイルを抽出します(この辺は難読化されていました)。このファイルは、liblzmaコード内の特定の関数を変更するために使用されます。

xz-utilsのgithub上で開発されていたソースコードには、該当のバイナリは存在していませんでした。

難読化されていたファイルを抽出する過程は、こちらのサイト(当時、「難読化されていてわからない」と言う開発者らの声から、解析のために作られた)を見るとステージごとにまとめられているため、わかりやすいです。

結果として、/usr/bin/sshdが実行された際にマルウェアが起動され、バックドアが生成されます。ただし、systemdを通したsshdが問題となったり、libselinux辺りからもマルウェアが起動される可能性が言及されているなど、詳しい情報はマルウェアバイナリの解析が終了してから判明すると思われます。

混入させたメンテナの情報

どうやら「Jia Tan (jiat75, Jia Cheong Tan, jiat0218@gmail[.]com)」というメンテナがマルウェア混入に関わっているようです。このメンテナは三年間もxzの開発に関わっており、周囲からの信頼を勝ち取っていました。

この「Jia Tan」氏がメンテナに就任した経緯も怪しく、「Jia Tan」氏が2022年4月にXZ開発メーリングリストにパッチを送信した際に、このパッチを適用するように「Jigar Kumar」氏が圧力をかけたそうです(元々のメンテナのLasse Collin氏は長期的な健康上の問題により作業が遅くなっていたとのこと)。この「Jigar Kumar」氏も存在が疑われており、意図的にマルウェアを仕込んだ人物が複数のペルソナを使い分けていたのではないか? とも疑問視されています。

脆弱性の影響

今回のマルウェア混入は、比較的新しいバージョンであるxz-utils 5.6.0から始まっていたため、一般的なディストリビューション・製品はあまり影響を受けませんでした。 影響があるとされるディストリビューション・製品は以下になります。

- Fedora Linux (40beta, Rawhide)

- Kali Linux (between March 26 and 29)

- openSUSE Tumbleweed and openSUSE MicroOS (between March 7 and 28)

- Debian testing, unstable, and experimental versions (from 5.5.1alpha-0.1 to 5.6.1-1)

今回の教訓(今回はOSSだったから迅速に対応できた)

今回のマルウェア混入は、

- 比較的新しいバージョンであるxz-utils 5.6.0から始まっていた

- 「Andres Freund」氏が偶然気づいて公表したことから判明した

など、偶然が重なって「たまたま」深刻な影響がなかっただけです。もし気づくのが遅れていたり、公表しなかったりしたら、幅広くディストリビューションや種々の製品に広まってしまい、log4jのように大惨事となっていた事でしょう(そういう意味では、偶然が重なったラッキーな状態だったにすぎません)。

現在も「Jia Tan」氏(あるいはそれを名乗っていた人物)が何か他にやらかしていないかが心配されています。

今回のケースでの教訓としては

- 今回は「OSSだから」起きたのではなく、「OSSだから」発見と調査が上手く行ったと捉えるべきです。結局、悪意を持って身分を偽ってくる人間なので、どのような環境でも(メンテナ・開発者としての)侵入は防げないはずです。もしこれが、クローズドソースのパッケージ開発者として潜り込んだスパイがやらかした事件だったらどうなっていたでしょうか? まず初動の「sshdが重いからソースを見てみる」などという行為自体ができなかったはずです。その後の影響範囲や、その他を調べる際もスピーディーな対応はできなかったと思います。そのような意味でも、今回は「OSSだったから、迅速な解決ができた」と捉えるべきだと思います。

- 今後も「ラッキー」が続くことはありえません。今回のケースでも証明されましたが、OSSなど広くあちこちの部品として製品に使われている場合、脆弱性が見つかったり、悪意のあるコードが紛れ込んだりしている場合には、その「所在」をつかむ必要があります。そのような意味でも、「SBOM」の方向性は間違っていないと思います。

参考情報

- backdoor in upstream xz/liblzma leading to ssh server compromise

- 2024-03-30: xz/liblzma: Bash-stage Obfuscation Explained

- Everything I know about the XZ backdoor

- Urgent security alert for Fedora Linux 40 and Fedora Rawhide users

- https://twitter.com/kalilinux/status/1773786266074513523

- openSUSE addresses supply chain attack against xz compression library

- [SECURITY] [DSA 5649-1] xz-utils security update

- xzの脆弱性(バックドア埋め込み: Critical: CVE-2024-3094)

2. PAN-OSのRCE脆弱性(Critical: CVE-2024-3400)

2024年4月12日に、Palo Alto社Firewall製品のOSであるPAN-OSの脆弱性(CVE-2024-3400)とアップデートが公開されました。こちらは広く使われているアプライアンス製品の危険な脆弱性と言うことで注目され、すでにエクスプロイトコードも出回り攻撃にも使用されています。ここでは、Palo Alto社が公開した脆弱性の情報とExploitについてまとめます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2024-3400

- 対象バージョン

- PAN-OS 11.1 < 11.1.2-h3

- PAN-OS 11.0 < 11.0.4-h1

- PAN-OS 10.2 < 10.2.9-h1

- CVSS ver 4.0

- Base Score: 10.0 Critical

- CVSS:4.0/AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:H/SI:H/SA:H/AU:Y/R:U/V:C/RE:M/U:Red

- PAN-OSのGlobalProtect機能にコマンド インジェクションの脆弱性が見つかりました。これを悪用して、認証されていない攻撃者がファイアウォールのroot権限で任意のコードを実行できる可能性があります。

- 対象バージョン

迂回方法に関する情報の混乱

情報が公開された当初には、「Device Telemetry機能(ファイアウォールに関するデータを収集し、そのデータをCortex Data Lakeにアップロードする機能)をオフにすることで脆弱性を迂回できる」という緩和策が載せられていました。しかしその後の調査の結果、Device Telemetry機能をオフにしても脆弱性を迂回できないことが判明したため、Palo Altoは2024年4月17日に脆弱性情報を更新し、迂回方法がないという記載に改めています。

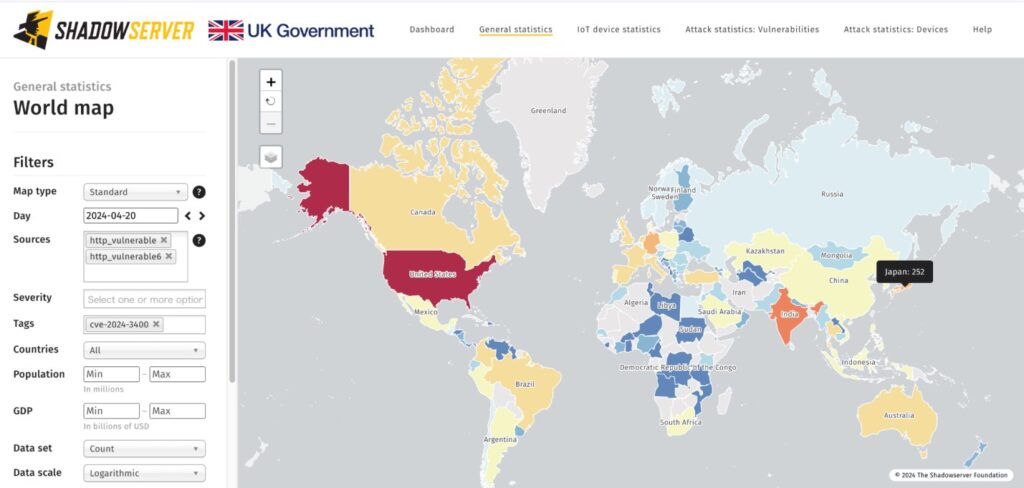

該当するPAN-OSの分布(Shadowserver)

Shadowserverを使用して確認すると、該当するPAN-OSは日本では252がInternetから見える形で接続されていることがわかります。

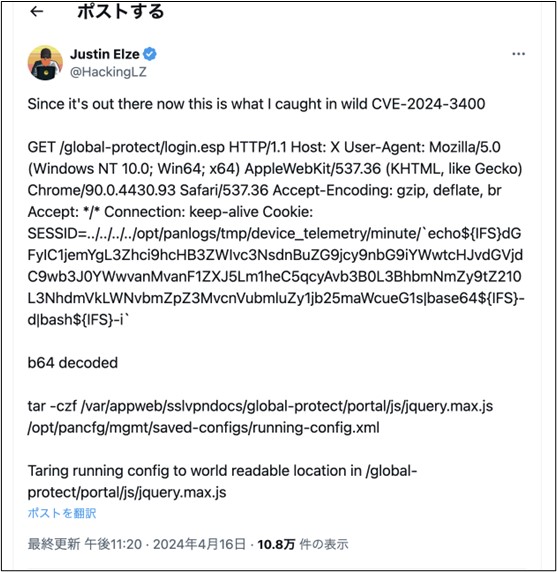

詳細情報とPoC

watchTowr Labsが、この脆弱性の詳細な分析と、パッチ未適用のPalo AltoのFirewall上でシェルコマンドを実行するために使用できるエクスプロイトを作成可能な情報を公開しています。この記事中でも触れられていますが、HTTP リクエスト形式で「コマンド インジェクション ペイロードを SESSID Cookie 値に挿入」することで、root権限でコマンドを実行できるようです。

また、TrustedSec の最高技術責任者 Justin Elze 氏もXの中で実際に使用されたExploitを公開しました。

これらを受けて、CISA KEVにもCVE-2024-3400がエントリされています。

参考情報

- CVE-2024-3400 PAN-OS: Arbitrary File Creation Leads to OS Command Injection Vulnerability in GlobalProtect

- Shadowserver Dashboard (CVE-2024-3400)

- Palo Alto – Putting The Protecc In GlobalProtect (CVE-2024-3400) (PoC)

- Justin Elze 氏のX

3. CiscoがASA Firewallの脆弱性を公開。ArcaneDoorに関するブログも公開

Cisco ASA Firewallに複数の脆弱性が見つかっています。また、これらの脆弱性を発見する契機にもなった「ArcaneDoor」に関するブログも公開しています。

CVE情報

公開されたCVEは以下になります。

- CVE-2024-20359

- 一次情報源

- Cisco Adaptive Security Appliance and Firepower Threat Defense Software Persistent Local Code Execution VulnerabilityCVSS

- Base Score: 6.0Vector: CVSS:3.1/AV:L/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:N/E:X/RL:X/RC:X

- Cisco Adaptive Security Appliance (ASA) Software /Cisco Firepower Threat Defense (FTD) SoftwareのVPN Webサービスに脆弱性が見つかりました。認証されていないリモートの攻撃者がデバイスをリロードすることができ、DoS攻撃に繋がる可能性があります。

- Cisco Adaptive Security Appliance and Firepower Threat Defense Software Persistent Local Code Execution VulnerabilityCVSS

- 一次情報源

- CVE-2024-20353

- 一次情報源CVSS

- Base Score: 6.0Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:N/I:N/A:H

- Cisco Adaptive Security Appliance (ASA) Software /Cisco Firepower Threat Defense (FTD) SoftwareのVPNクライアントに脆弱性が見つかりました。認証された特権を持つローカル攻撃者が任意のコードをroot権限で実行できる可能性があります。

- 一次情報源CVSS

- CVE-2024-20358

- 一次情報源CVSS

- Base Score: 6.0Vector: CVSS:3.1/AV:L/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:N/E:X/RL:X/RC:X

- Cisco Adaptive Security Appliance (ASA) Software /Cisco Firepower Threat Defense (FTD) Softwareの復元機能に脆弱性が見つかりました。認証された特権を持つローカル攻撃者が任意のコードをroot権限で実行できる可能性があります。

- 一次情報源CVSS

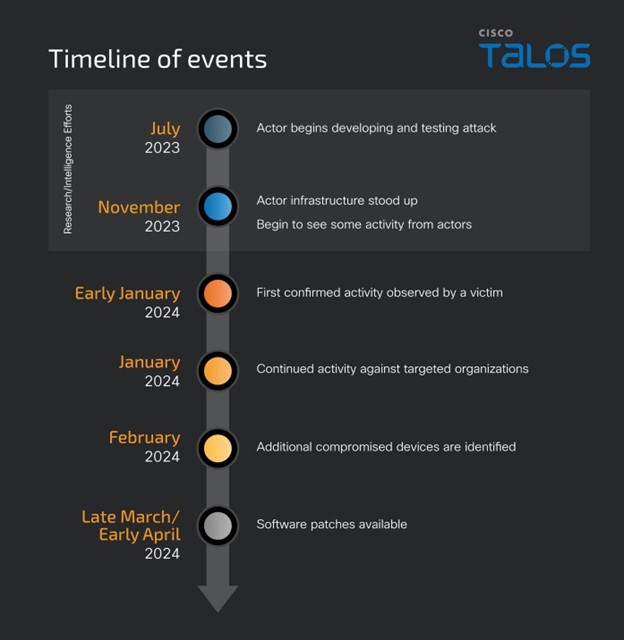

ArcaneDoorについて

ArcaneDoorは、複数のベンダーのネットワークデバイスを標的としてスパイ活動に重点を置いた、国家が支援する脅威アクターの攻撃キャンペーンです。脅威アクターはCisco TalosによってUAT4356/Microsoft Threat Intelligence CenterによってSTORM-1849として追跡されています。

2024年初頭にCisco ASAデバイスで疑わしい活動があるとの警告がCiscoに来たため調査を行ったところ、2023年11月上旬にさかのぼる脅威アクターによるインフラストラクチャを特定しました。

さらにこれらの動きは2023年7月にテストと開発が行われ、活発な活動は2023年12月から2024年1月上旬の間に行われていたことも特定しました。

シスコは、このキャンペーンで悪用された2つの脆弱性(CVE-2024-20353とCVE-2024-20359)を特定し、パッチをリリースしています。ハッシュ値などのIoCや脅威アクターのZIPファイルなどの情報は、Cisco Talosのブログに載っていますので参考にしてください。

参考情報

- Cisco Adaptive Security Appliance and Firepower Threat Defense Software Persistent Local Code Execution Vulnerability

- Cisco Adaptive Security Appliance and Firepower Threat Defense Software Web Services Denial of Service Vulnerability

- Cisco Adaptive Security Appliance and Firepower Threat Defense Software Command Injection Vulnerability

- ArcaneDoor – New espionage-focused campaign found targeting perimeter network devices

4月のまとめ

4月ですが、このほかにもCisco Integrated Management Controllerの脆弱性(CVE-2024-20295)や、Puttyの脆弱性(CVE-2024-31497)、FortiClient LinuxのRCE脆弱性(CVE-2023-45590)などが出ています。皆様も使用ベンダーからの情報を注視して、きちんと更新を行うように気をつけてください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから