製造系サプライチェーンの安心・安全を確保するためのOTセキュリティと、その強化ソリューションとは?【JAPANSecuritySummit 2024 日立ソリューションズセッションレポート】

近年、工場の生産が多品種かつ少ロットの製品を短期間に生産する方向にシフトしていることはご存じの通りだろう。それに伴い、スマートファクトリーや工場DXが進展していく中で、新しいシステムの形が生まれている。しかし、その一方で、新たにセキュリティ面での課題もクローズアップされている。日立ソリューションズ セキュリティマーケティング推進部 エバンジェリスト 辻 敦司 氏が、工場改革による新たな課題としてのセキュリティリスクや、その対策方法について解説した。

変わりつつある工場と、新しいセキュリティリスクの拡大。自社のセキュリティはもちろん、サプライチェーンにも留意を!

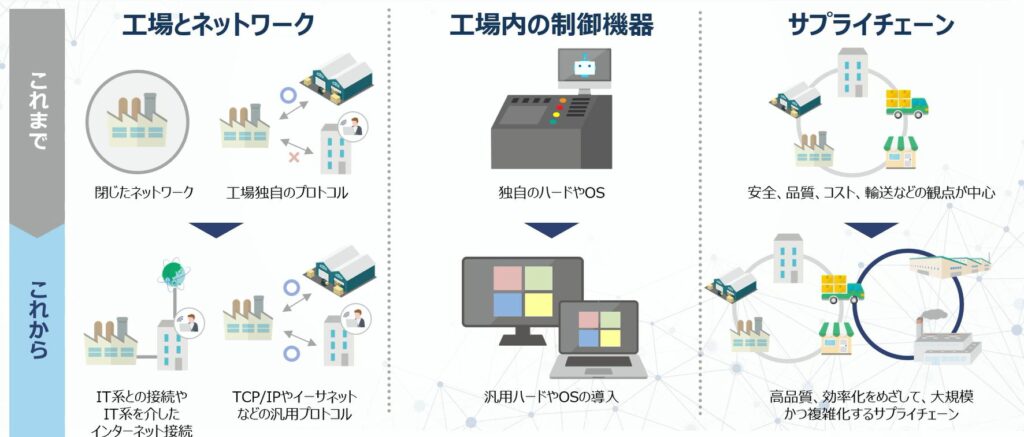

従来の工場は閉じられたネットワークを使用し、たとえばフィールドネットワークのような業界独自プロトコルが採用されていた。ところがDX化の進展により、現場がインターネットに接続されるようになり、工場ネットワークもイーサネットやTCP/IPといったIT系の汎用プロトコルが導入され始めている。

また工場内の制御機器に関しても、これまで独自仕様のハードや特殊なOSが使われていたものが、最近では汎用化が進んできた。さらに工場単体だけでなく、サプライチェーン全体の中での効率化や高品質を目指して、大規模かつ複雑なものになっている。

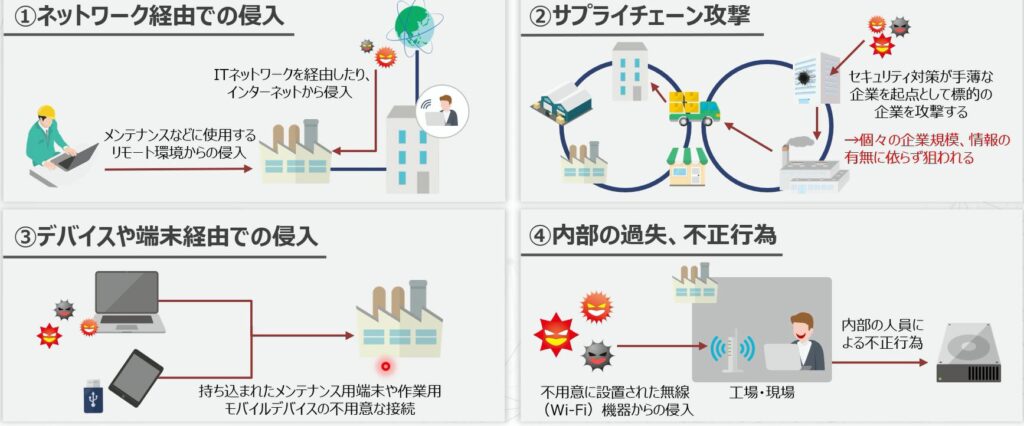

このような中で工場のセキュリティに対する考え方も変わりつつある。たとえば悪意のアタックを試みる攻撃者の視点から見ると、冒頭のように工場システムが変わり、接続されるネットワークや機器が汎用化されたり、その体制に不備があったりすると、攻撃できる範囲が広がってくるわけだ。システム自体は、従来からIT系(情シス部門)とOT系(生産管理部門)が分断されているので、現場のセキュリティ対策も打ちづらい。またサプライチェーンを見ると、セキュリティが強い本社や関連中核企業は安全でも、その他のセキュリティが弱い企業から狙われてしまうという恐れもある。

たとえば工場現場への攻撃手法として挙げられるのが、ITネットワークやインターネット、リモートメンテナンスからの侵入だろう。関連会社や取引先などサプライチェーン経由で攻撃される可能性もある。また持ち込みのUSBデバイスなどが感染していた場合には、端末経由で侵入されるリスクもはらんでいる。こういった外部からの攻撃だけでなく、内部の人員による不正や野良の無線LAN経由で侵入を許すケースもあるだろう。

従来のIT系とは異なる! 工場全体のセキュリティ対策の考え方をどう考えるべきか?

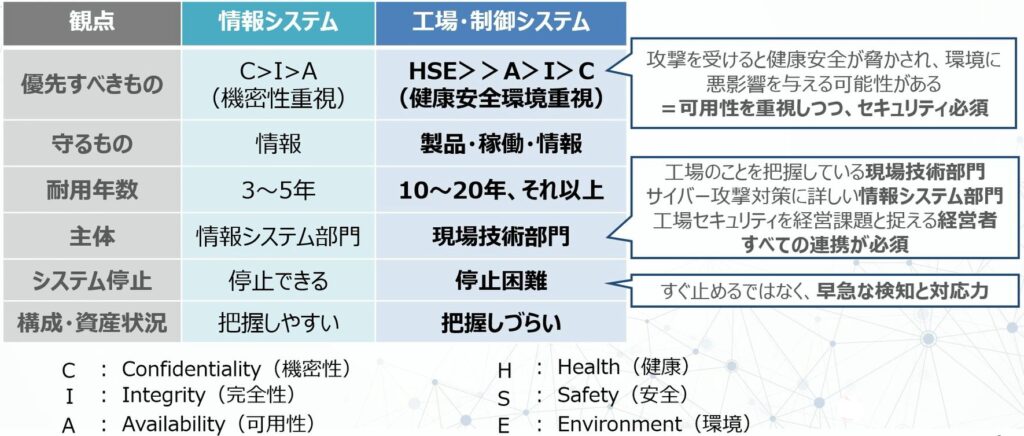

では、これからの工場セキュリティ対策をどのように考えていけばよいのだろうか? そもそも情報系と工場・制御系のセキュリティは、優先すべきものや守るべきものの大前提が大きく異なっている。たとえば情報システムでは、守るべき対象は情報であり、いわゆるCIA(機密性>完性>可用性)の順番で機密性が重視されている。一方で工場・制御システムのほうは、製品・稼働・情報が守るものであり、その優先順位はCIAよりもHSE(健康 安全 環境)のほうが重視される。システム自体の停止も難しいし、構成・資産の情報も情報システムと比べて把握しづらいのが実情だ。

上記のような考え方を踏まえた工場全体のセキュリティ対策は以下の通りだ。

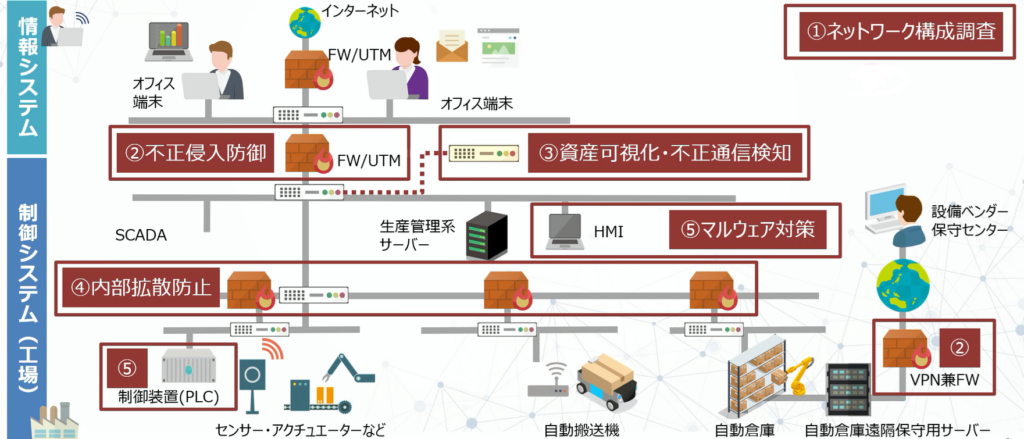

一般的にインターネットの出入口は情報システムからの接続になるため、その背後にFW(ファイアウオール)やUTMが設置される。そして、その配下に工場現場の制御システムがぶら下がる形だ。セキュリティ対策として最初に打つべき点は、当然ながらネットワーク構成の調査だ。その状況を把握したうえで、情報系のFW/UTMによる不正侵入防御や、工場内部の資産可視化や不正通信検知を行う。また万が一、何か侵入を許した場合であっても、内部の被害が拡散されないような拠点対策が必要だ。さらに、そのあとにマルウエア対策や制御装置の対策が求められる。

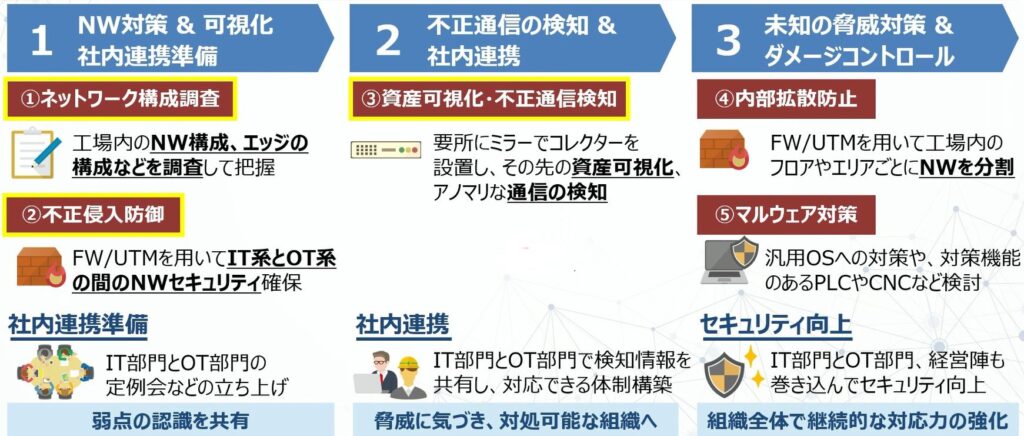

この流れを踏まえた上で、技術的かつ組織的な観点から、工場セキュリティの導入を段階的に踏んで改善していくわけだ。そのために日立ソリューションズでは、第一ステップとして「ネットワーク対策&可視化」と「社内連携準備」、第二ステップとして「不正通信の検知&社内連携」、第三ステップとして「未知の脅威対策&ダメコン(ダメージコントロール)」という流れで進めることを推奨している。

日立ソリューションズが提供する3つの工場セキュリティ対策ソリューションとは?

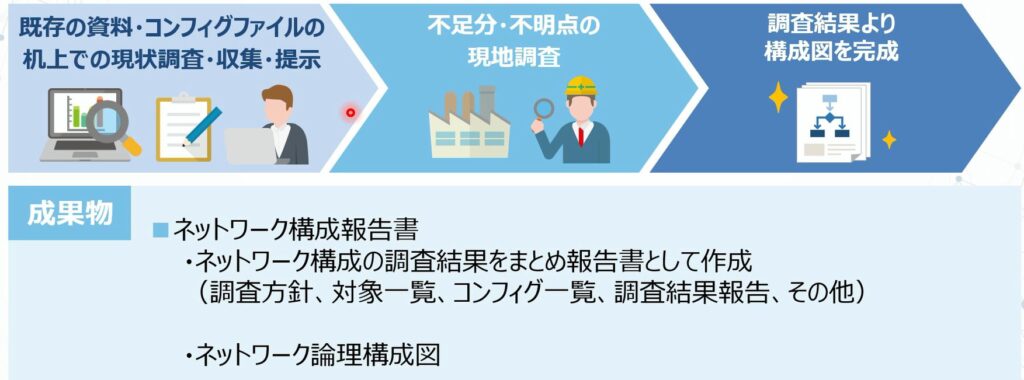

ここからは日立ソリューションズが提供している3つのソリューションを紹介していこう。まずはネットワーク構成調査を行うためのソリューションだ。実際の工場ネットワークは長い間にわたり手を加えられている。現場の担当者が変わっていくと、ネットワークの出入口などが、どこでどのようになっているのかも把握しづらくなる。実際にネットワーク構成については管理者がいなかったり、生産管理部がネットワーク管理をミッションと考えていないケースもあるだろう。たとえ管理者がいても属人化しており、退職や転職により不在の企業も見受けられる。そうなると不正侵入防止や資産可視化、不正通信検知などの対策が打てなくなる。

そこで同社では1つ目のソリューションとして、ネットワーク構成調査サービスを行っている。具体的には机上での既存資料の調査だけでなく、現地調査も実施してネットワーク構成図を完成させ、報告書として提供する。現時点でのネットワーク構成を可視化して理解することで、セキュリティ対策の方針やOTセキュリティ製品導入時のポイントを検討できるようになるだろう。

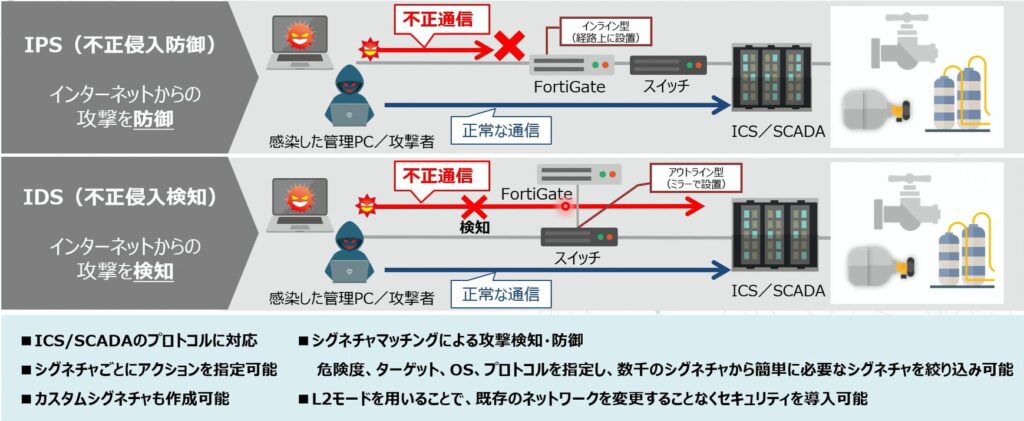

2つ目のソリューションとして用意しているのは、有名どころのFortinet社のFW/UTM「FortiGate Ruggedシリーズ」だ。本シリーズはFortiGateをベースにしているが、過酷な工場環境に適した耐性を有し、産業用システムの特性にマッチしている点が大きな特徴だ。電気ノイズが飛び交ったり、無線が干渉するような環境にも強い。

もちろん不正アクセス、標的型攻撃、OT系プロトコルや脆弱性を悪用した攻撃などを保護する機能をフルサポートしている。アンチウイルス機能、IDSに加えてIPS機能も含まれている。つまり不正侵入検出だけでなく、その防御も可能だ。また大規模なインフラ情報を一元管理するためのICS(Industrial Control Systems)/SCADA(Supervisory Control And Data Acquisition)といった産業用プロトコルに対応するシグネチャを強化しており、専用アプリケーションの脆弱性からの保護も万全だ。

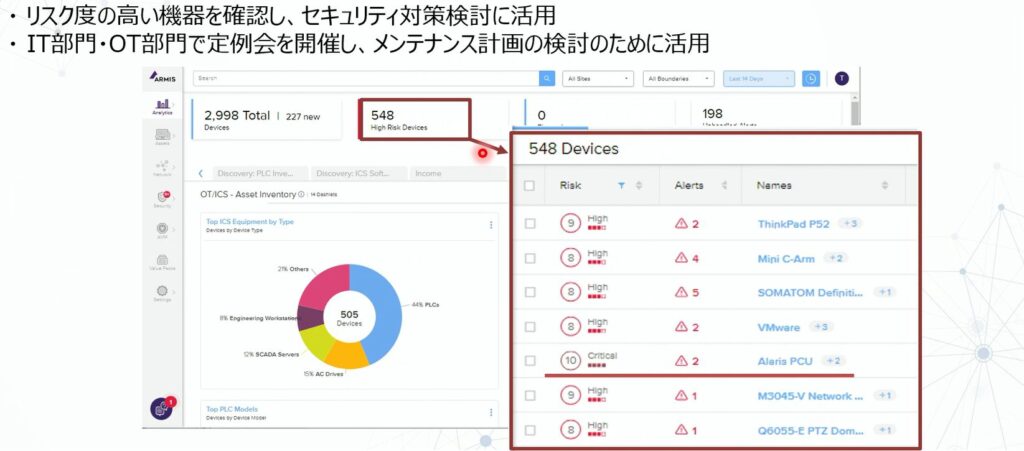

3つ目のソリューションは、工場資産の可視化と不正通信を検知するArmis社のセキュリティプラトフォームである。クラウドベースのサービスで、IT系も含めた複数拠点のアセット情報をパケットなどから解析して一括管理でき、IoT、OT、IT機器のすべてを自動的に識別・分類して可視化できるサービスだ。

工場内のFWやIPSなどにコネクタを設置し、ミラーポートからネットワークのトラフィックを引き出して、クラウド側のエンジンで解析したのち、その通信情報から脆弱性を検知してアラートを投げてくれる。またベースラインから逸脱するようなアノマリー通信も、世界中から収集したデバイス情報や最新AI技術を利用して、異常として検知して管理者に注意を喚起する。普段から平常時の通信内容を学習しているため、AIの学習期間も不要なので便利だろう。

脆弱性検知については「CVE」(共通脆弱性識別子:Common Vulnerabilities and Exposures)の情報や攻撃者の活動履歴などをベースに、Armis社による独自情報と対象環境内の資産重要度を加味して、対処すべき脆弱性に優先順位を付けてトリアージしていく。

このように日立ソリューションズでは、OTセキュリティ全般の課題に対してニュートラルな立場で情報とソリューションを提供している。もしセキュリティに不安があり、どこから手を付けて良いか判断がつかず、追加対策も分からないような場合、また経営層の理解が得られずに予算確保に困っているなら、同社へのご相談をお勧めする。