2024年12月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第29回

12月に公開された重大な脆弱性(CISA KEV参照)

2024年12月に新たに公開された脆弱性は3367件となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

12月にCISAのKEVに登録された脆弱性はトータル12件で、その内訳は

- Cleo: 2件

- Microsoft: 2件

- NUUO NVRmini: 2件

- Reolink(Camera): 2件

- Acclaim System: 1件

- Adobe: 1件

- BeyondTrust: 1件

- CyberPanel: 1件

- Zyxel: 1件

- ProjectSend: 1件

- North Grid: 1件

- Palo Alto: 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. 新たなCleo(ファイル転送ソフト)の脆弱性(CVE-2024-50623 / CVE-2024-55956)

およそ2ヵ月前の2024年10月27日に、Cleo(ファイル転送ソフト)が自社製品の脆弱性(CVE-2024-50623)が公開され、早急な更新をユーザーに呼びかけていました。

その後、2024年12月3日に、セキュリティ会社Huntressにより「Cleoの修正(CVE-2024-50623)が適用されているアプリケーションも攻撃に悪用されていること」が観測され、新たな脆弱性(CVE-2024-55956)のリリースと修正に繋がりました。

実際に、これらの脆弱性はCl0pランサムウェアグループなどにも悪用されているとの情報も入っています。以下では、これらの脆弱性と攻撃について概要をまとめます。

一次情報源

- Huntress: Threat Advisory: Oh No Cleo! Cleo Software Actively Being Exploited in the Wild

- Cleo: Cleo Product Security Advisory – CVE-2024-50623

- Cleo: Cleo Product Security Update – CVE-2024-55956

CVE情報

公開されたCVEは以下になります。

- CVE-2024-50623( 2024/10/27に公開)

- 一次情報源: Cleo: Cleo Product Security Advisory – CVE-2024-50623

- 対象アプリケーション

- Cleo Harmony/VLTrader/LexiComの5.8.0.21より前のバージョン

- CVSS

- 9.8 Critical

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- 該当バージョンのアプリケーションでは、ファイルのアップロード・ダウンロードに制限がなかったため、リモートコード実行につながります。

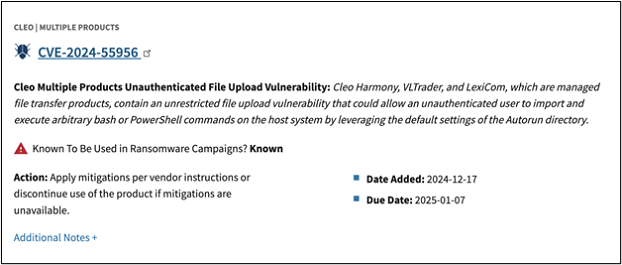

- CVE-2024-55956

- 一次情報源: Cleo: Cleo Product Security Update – CVE-2024-55956

- 対象アプリケーション

- Cleo Harmony/VLTrader/LexiComの5.8.0.24より前のバージョン

- CVSS

- 9.8 Critical

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- 該当バージョンのアプリケーションでは、Autorunディレクトリのデフォルト設定を使用することにより、ホストシステムで認証されていないユーザーがBashやPowerShellコマンドを導入して実行できる可能性があります。

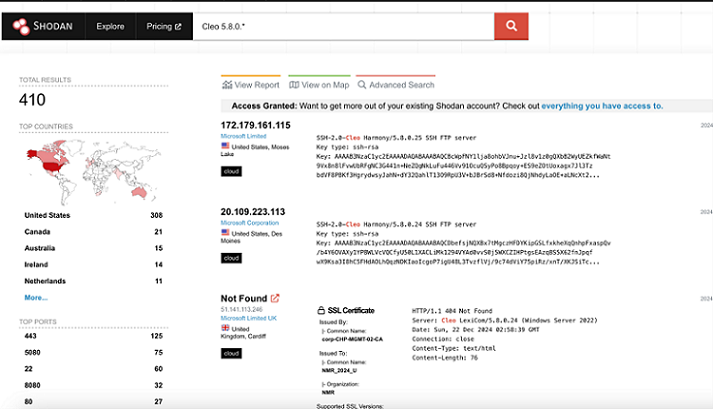

ShodanでCleo 5.8.0.*を確認すると、日本では使用しているユーザーはいませんが、欧米では広く使われている模様です。

CISA-KEV

この脆弱性(CVE-2024-55956)に関してはCISAでも既に悪用を観測しており、12月17日にCISA KEVにおいて「ランサムウェアキャンペーンで使用されている脆弱性」として登録されています。

悪用について

現時点でこの脆弱性を悪用していると見られている脅威アクターで有名なものは以下になります。

- Cl0pランサムウェアグループ

- Termiteランサムウェアギャング

Cl0pランサムウェアグループについて

言わずと知れた、2023年の初夏頃にMOVEitの脆弱性を悪用して話題になったランサムウェアグループです。本連載の「最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第11回(2023年6月まとめ)」で、Cl0pランサムウェアグループの情報や攻撃などに関して取り上げていますので、ぜひ本記事を参照してください。

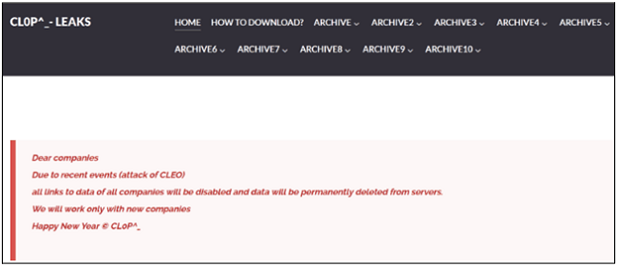

Cl0pランサムウェアグループの関与

Zerofox Intelligenceの記事によると、Cl0pランサムウェアグループ自身がダークウェブに流した声明で、Cleo製品の脆弱性を使用していることを認めています。

Tremite Ransomware グループについて

Termiteランサムウェアグループは2024年11月に出現し、主にTermiteランサムウェアの亜種を利用しています。被害者に身代金を支払うよう圧力をかける二重の恐喝戦術を採用した高度なランサムウェア攻撃で、その悪名を急速に高めています。主なターゲットには、物流、自動車、水道など、さまざまな分野となり、直近ではサプライチェーン・ソリューションの専門集団「Blue Yonder」を標的にしていたことで知られています。

TermiteランサムウェアグループがCleoの脆弱性を使用していたかなどの詳細情報は、申し訳ありませんが、現段階では未だ確認が取れていません。

参考情報

- Huntress: Threat Advisory: Oh No Cleo! Cleo Software Actively Being Exploited in the Wild

- Cleo: Cleo Product Security Advisory – CVE-2024-50623

- Cleo: Cleo Product Security Update – CVE-2024-55956

- https://www.shodan.io/search?query=Cleo+5.8.0.*

- Flash Report: Cl0p Claims Responsibility for Zero-Day Exploitation

2. Sophosのファイアウォール製品の脆弱性(CVE-2024-12727, CVE-2024-12728, CVE-2024-12729)

Sophosのファイアウォール製品であるSophos Firewallに脆弱性が出ています。下記に情報をまとめます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- 対象HW

- Sophos Firewall v21.0 GA (21.0.0) 以前のバージョン

- CVE-2024-12727

- CVSS

- Base Score: 9.8 Critical

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- E-mail保護機能でpre-auth SQLインジェクション脆弱性が見つかりました。これにより、Secure PDF eXchange (SPX)を有効にしているSophos Firewallにおいて、HA(High-Availability)モードを使用している場合には、リモートコード実行に繋がる可能性があります。このバグは出荷されているSophos Firewall製品の0.05%のデバイスに影響します。

- CVSS

- CVE-2024-12728

- CVSS

- Base Score: 9.8 Critical

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- HAクラスタを設定する際に使用されるランダムではないSSHログインのパスフレーズがHA確立後も残っていた場合、Sophos Firewallの特権アカウントがSSH有効のまま晒された状態となります。このバグは出荷されているSophos Firewall製品の0.05%のデバイスに影響します。

- CVSS

- CVE-2024-12729

- CVSS

- Base Score: 8.8 High

- Vector: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

- ユーザポータルにpost-authコードインジェクション脆弱性が存在します。この脆弱性により、認証されたユーザーがリモートでコードを実行できる可能性があります。

- CVSS

修正情報

それぞれの脆弱性に関してHotfixが提供されていますので、詳しくはSophosのサポートサイト(一次情報源)を確認してください。「Allow automatic installation of hotfixes」機能を有効にしている場合には、自動的にHotfixが適用されます。

参考情報

3. NEC製ルータ「UNIVERGE IXシリーズ」に複数の脆弱性

NECのルータ製品「UNIVERGE IXシリーズ」に複数の脆弱性が出ています。下記に情報をまとめます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2024-11013

- 対象ハードウェア

- UNIVERGE IXシリーズ

- Ver9.2から10.10.21までのバージョン

- Ver10.8はVer10.8.27までのバージョン

- Ver10.9はVer10.9.14までのバージョン

- UNIVERGE IX-R/IX-Vシリーズ

- Ver1.2.15およびそれ以前のバージョン

- UNIVERGE IXシリーズ

- CVSS

- Base Score: 7.2 High

- Vector: CVSS:3.0/AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H

- 当該製品の管理画面にログインしているユーザーが、WebGUIのメッセージを改竄し装置に送信することで、当該製品上で任意のCLIのコマンドが実行されます。

- 対象ハードウェア

- CVE-2024-11014

- 対象ハードウェア

- UNIVERGE IXシリーズ

- Ver9.2から10.10.21までのバージョン

- Ver10.8はVer10.8.27までのバージョン

- Ver10.9はVer10.9.14までのバージョン

- UNIVERGE IXシリーズ

- CVSS

- Base Score: 4.3 Medium

- Vector: CVSS:3.0/AV:N/AC:L/PR:N/UI:R/S:U/C:L/I:N/A:N

- 当該製品の管理画面にログインしているユーザーが、細工されたリンクにアクセスした場合、当該製品の管理画面上で意図しない画面が表示されます。

- 対象ハードウェア

緩和策

Webコンソールを無効にし、コマンドラインベースで管理してください

- no http-server ip enable を投入

修正情報

以下のページを参照し、アップデートを実施してください。

- UNIVERGE IXシリーズ

- UNIVERGE IX-R/IX-Vシリーズ

参考情報

4. 新しいWindowsのゼロデイ脆弱性(NTLMの資格情報取得)

Windowsの新しいゼロデイ脆弱性が発見されました。攻撃者はこの脆弱性を悪用することで、ターゲットを騙してWindowsエクスプローラーで悪意のあるファイルを表示させるだけで NTLM 資格情報(SMBやRDPなどの認証認可に必要なNWプロトコルで組み込まれる認証方式)を取得できます。0patchチームが見つけて報告したとのことです。

一次情報源

CVE(未アサイン)情報

公開されたCVEは以下になります。なお、本記事執筆時点(2024年12月末)では、Microsoftからの修正は出されていません。

- CVE(未アサイン)

- 影響を受けるバージョン

- Windows 7/Windows Server 2008 R2から最新のWindows 11 24H2/Windows Server 2022までのすべてのバージョンのWindows

- 悪用のリスクを最小限に抑えるために、Microsoftの修正が利用可能になるまで、この脆弱性の詳細は非公開となっています。

- 影響を受けるバージョン

修正について

記事執筆時点では、Microsoftからの公式の修正は出されていません。しかし、0patchプロジェクトから非公式のパッチはダウンロードできる模様です。

念のためですが、非公式パッチですので、使用する場合にはご自身の責任範囲でお願い致します。個人的には、やはりMicrosoftから公式の修正が出るまで待つほうをお勧めします。

参考情報

12月のまとめ

12月も脆弱性が多く、ほかにもVeeamのCriticalな脆弱性や、Fortinet Wireless Managerの脆弱性など、危険な脆弱性の公開がありました。皆様も使用ベンダーからの情報に気をつけて、きちんとEoL/EoS情報をつかみ対応を行うように気をつけてください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから