DX実現に向けた重要情報保護のあり方

データ保護とガバナンス

ここ数年で急激に変化! データ利活用におけるセキュリティのリスク

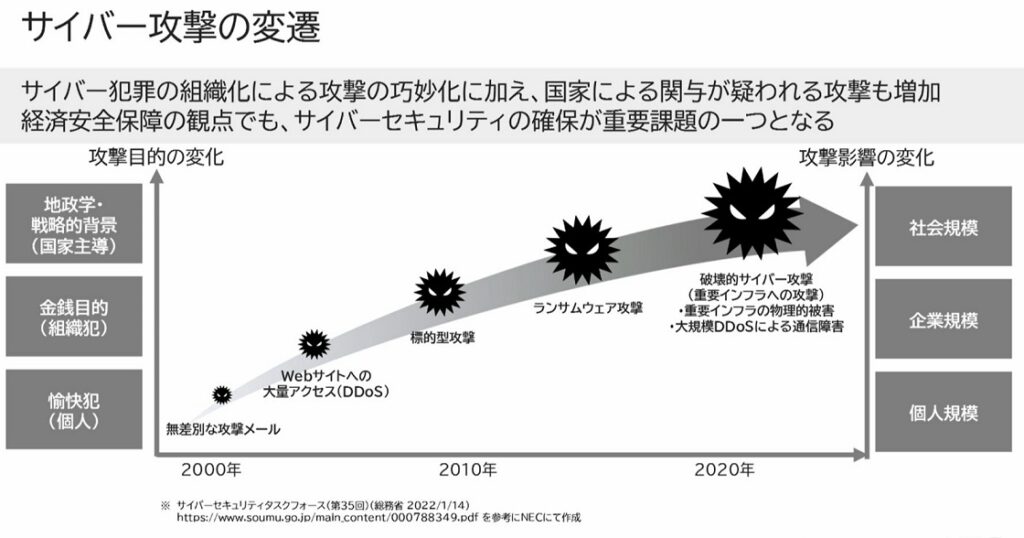

データ利活用におけるセキュリティリスクの変化について、あらためてサイバー攻撃の変遷から振り返ってみよう。2000年頃からサイバー攻撃が起こり始めたが、当時は愉快犯の攻撃メールによるウイルス感染や、「アクティビスト」と呼ばれる集団による、社会的・政治的な目的でのDDoS攻撃などが多かった印象だ。

それが2010年頃から金銭目的で特定企業をターゲットにした標的型攻撃が増え、さらに はファイルを暗号化して身代金を要求するランサムウェア攻撃も登場した。2020年頃からは、政治や経済面で国家の関与が疑われる攻撃も増加している。重要インフラが狙われ、攻撃目標が国家へと明らかに変化する中で、その影響範囲が拡大している。

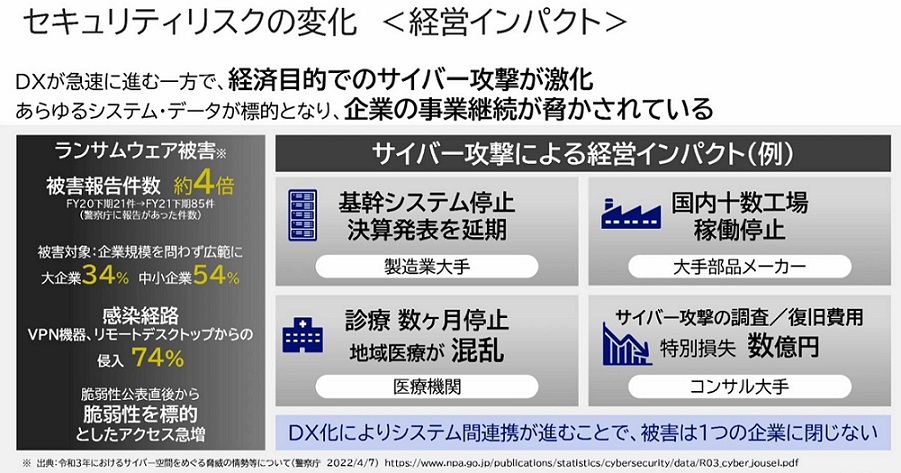

では、インパクトという点では、どう変化しているのだろうか。各企業でDXが進む中、経済目的でのサイバー攻撃が激化しているが、あらゆるシステムやデータが標的となり、企業の事業継続が脅かされている。ランサムウェアの被害件数も年々増え、被害対象となる企業も大企業から中小企業に移っている。関係会社や取引先が狙われ、結果的に本社に影響が出ることも多いため、サプライチェーン・セキュリティが求められている。

感染経路としては、VPN機器やリモートデスクトップからの侵入が4分の3もあり、脆弱性を突かれて侵入されている。実際にサイバー攻撃が起きると、経営インパクトが非常に大きい。最近も製造業や大手部品メーカー、医療機関などで被害例が出ている。情報流出の問題から事業継続性まで非常にインパクトがあるため、サイバー攻撃対策はますます重要になっている。特に企業のシステム間連携によって、1つのシステムでインシデントが発生すると、その波及効果は計り知れず、被害も大きくなってしまう。

経済安全保障推進法が可決され、いよいよ政府も重要情報の保護に本腰

ではDXの進展により、どんな場所にデータが保管されるようになったのだろうか。「モダナイ・デジタルシフト」といわれるが、データ保管場所が社内のオンプレからクラウドに移っている。コロナ禍でリモートワークが進み、社内でアクセスしていたデータが、外部からアクセスされる傾向が顕著になり、インターネットにさらされるクラウド側のデータをいかに守るかということが重要になってきた。

デジタルシフトに伴うサイバー攻撃の増加は、従来のペリメタモデルによる境界防御が効かなくなってきたことを意味するものだ。実際に境界線の効果が曖昧となり、場所に依存せずに、信頼性を逐一確認するような「ゼロトラストモデル」によってシステムを守る必要も出てきた。また異なる観点では、データ保護に関する罰則も強化される方向だ。GDPR(EU一般データ保護規則)が出て久しいが、情報が漏れるとユーザーに対する賠償だけでなく、罰金・制裁金という形で巨額の費用がかかってしまう。

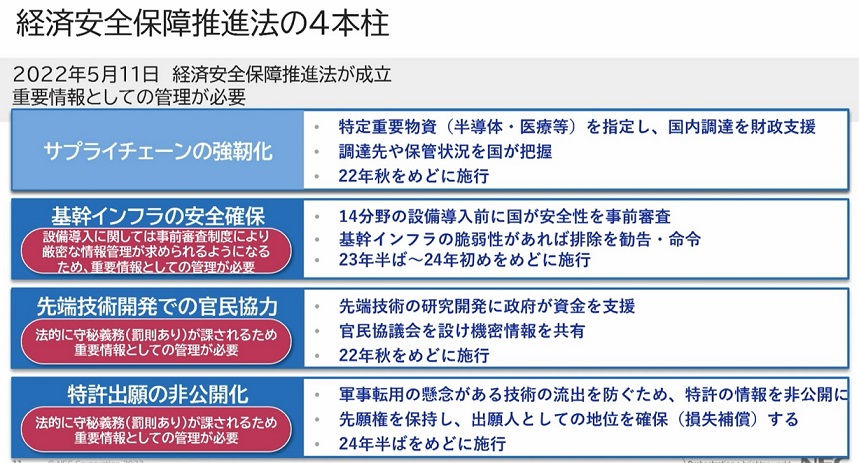

日本では今年になって経済安全保障推進法が可決された。4本柱として「サプライチェーンの強靭化」「基幹システムの安全確保」「先端技術開発の官民協力」「特許出願の非公開化」が打ち出され、重要情報管理の必要性が叫ばれている。たとえば、基幹インフラの安全確保については、今後は設備導入に事前審査が発生し、より厳密な情報管理が求められる。いかにデータを安全に扱うかといった点が焦点になるだろう。

「Three Lines of Defense」で重要情報保護に対する取り組むNECグループ

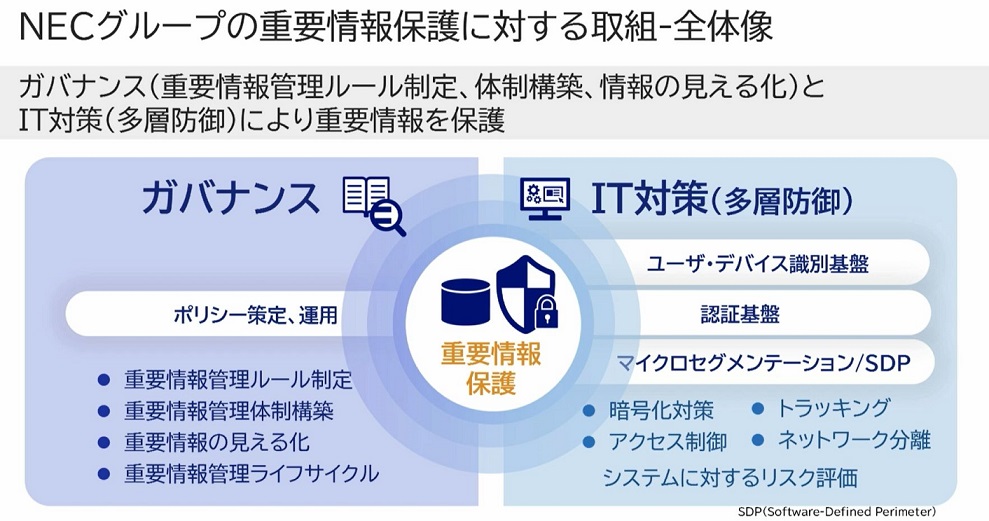

ここからは、NECグループの重要情報保護に関する取り組みについて紹介する。これまでも、きっちりとセキュリティ対策を実施してきたが、昨今のクラウド化や経済安全保障のような動きの中で、ますますデータの重要性・保護の必要性が高まってきた。そこでNECグループでは、ガバナンス系とIT系の対策,主に多層防御に基づいて重要情報保護の取り組みを強化している。

まずガバナンス系については、特に秘密区分を管理する規定や体制の強化、情報の見える化により、どこでどんな情報が使われているかを一元的に管理している。さらに多層防御については、ユーザー・デバイス識別基盤と認証基盤の強化などの合わせ技で対策を講じている。

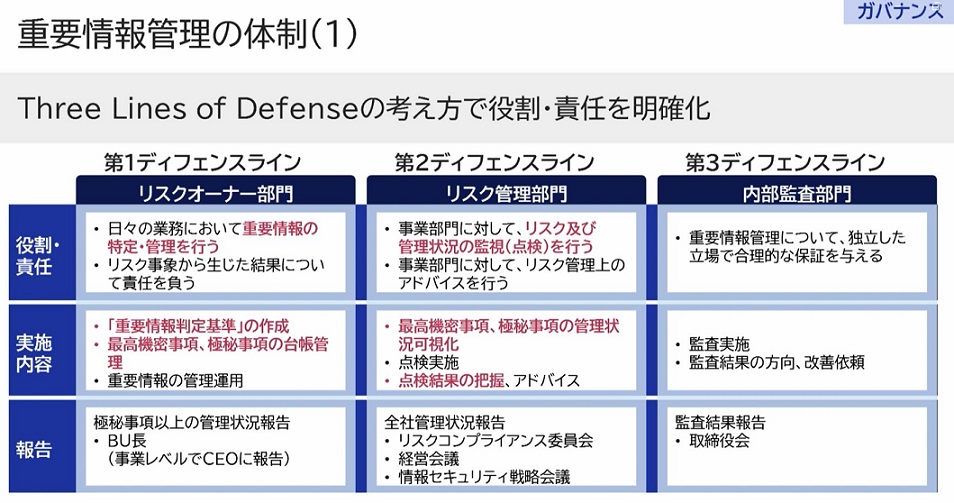

ガバナンスについて詳しく説明すると、重要情報については企業秘密の管理規程を改正し、秘密情報の区分も変更した。特に重要情報の最高機密事項や告知事項を特別に定義したうえで、特別なセキュリティ対策を加えることで徹底的に重要情報を守っている。また情報は一部門で守るのではなく、「Three Lines of Defense」という考え方で役割責任を明確化している。

まず第1ディフェンスラインは、実データを扱う事業部に相当する部門である。日々の業務において重要情報に関する特定管理を行う義務を負っている。何が最高機密で何が極秘情報かを定義する重要情報判定基準を事業部門ごとに作り、それに基づいて部門ごとに判断している。

ただし部門だけでは徹底が難しいため、第2ディフェンスラインのリスク管理部門(情報シスのセキュリティ推進部門)が、事業部門の重要情報に関する扱い方を監視・点検している。また各部門の現場において適切なアドバイスを行い、重要情報の管理体制を作り上げている。さらに情報シスの重要情報施策が本当に正しく行われているのか、2重3重のチェックも含めて、内部監査部門に基づく施策自体の正しさを確認している。

NECグループの重要情報管理の体制とプロセス、具体的なIT対策とは?

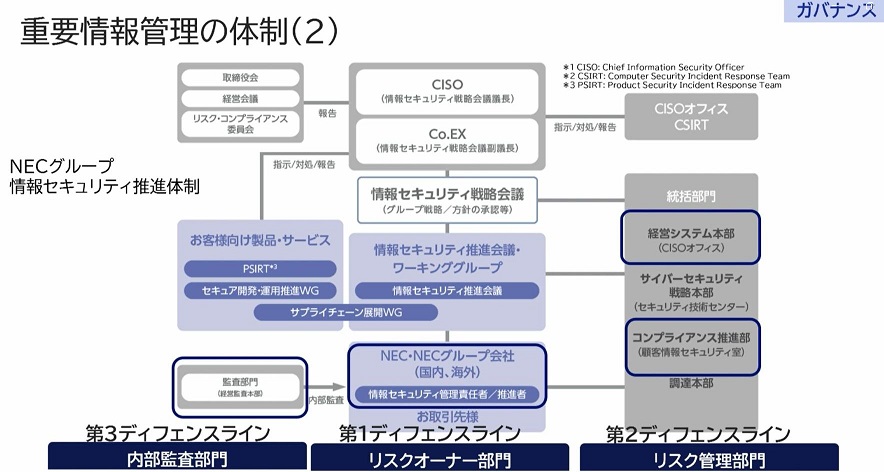

NECグループでは、これらの体制を以下のような形で具体的に実施している。まずCISO(Chief Information Security Officer)がいて、そのCISOの配下にCISO統括オフィスがあり、CISOの業務を下支えする部門がある。バーチャル組織として情報システム部門である経営システム本部、サイバーセキュリティ戦略本部、コンプライアンス推進分があり、それらと連携しながら、普段は社内セキュリティを強化している。

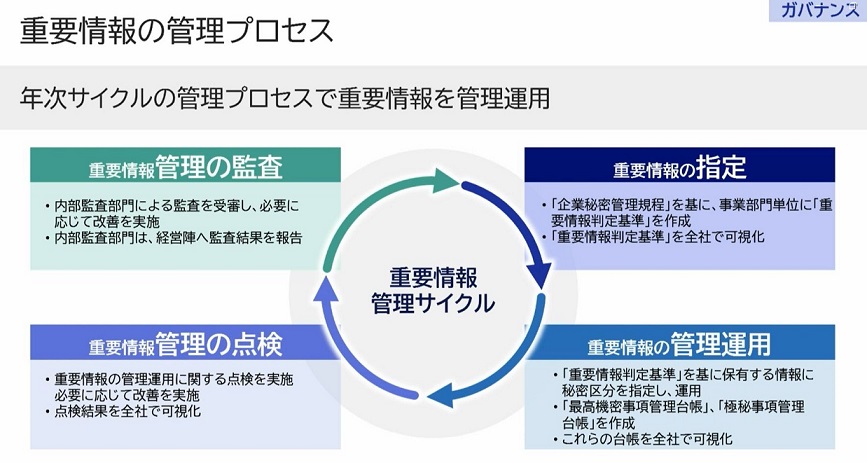

重要情報については、CISO統括オフィスが中心となって、ルールを決めて現場に徹底していく流れである。第1ディフェンスラインに相当する各事業部は、前出のように重要情報判定基準を作り、そのデータが正しく扱われているかを管理するが、その状況を統括部門や監査部門が定期的にチェックをすることで適切な管理を実現している。この管理プロセスは、年次サイクルで運用する。PDCAサイクルを回し、企業秘密管理規程(重要情報を定義)に基づき、事業部門単位での重要情報判定基準の作成と判定基準を全社で見える化して、基準の適切さを透明化している。

また重要情報の運用は、判定基準をベースに情報管理を台帳化して登録し、その管理を点検する(PDCAのC)。情報システム部門や監査部門が定期的にチェックし、監査結果をフィードバックし、もし重要情報が適切に扱われていない部門があれば、改善指示を出す。また指示だけでなく、守れないルールを改めて確認し、問題があれば改善プロセスを回して成熟度を高めていく。これらのプロセスを維持するために、重要情報管理システムで一元管理しており、前出の重要情報判定基準や重要情報管理台帳、点検監査結果などは秘密の保管場所に保存している。

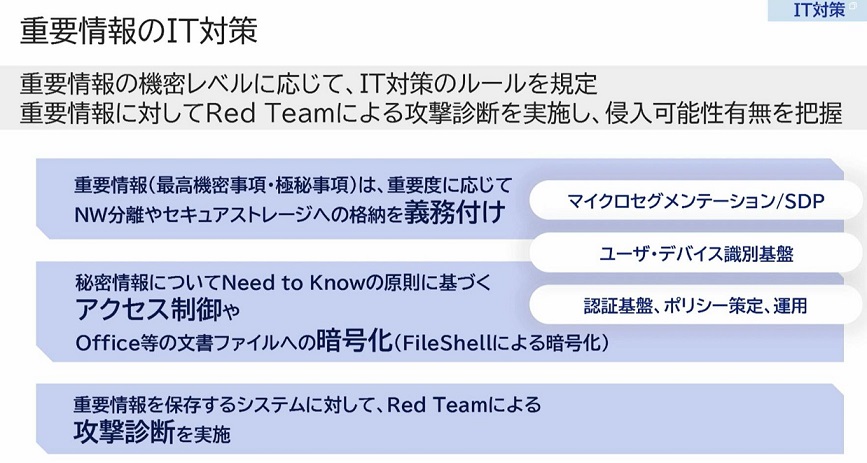

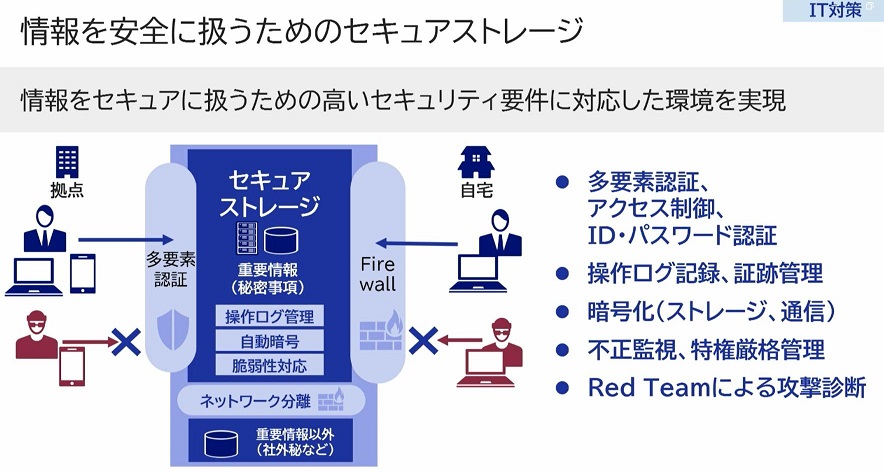

重要情報のIT対策に関しては、まず最高機密や極秘事項を社内ネットワークから分離し、特別にセキュリティを施したセキュア・ストレージへの格納を義務付けることで区別。セキュリティの考え方としては{Need to Know」の原則に基づき、知るべき情報にはちゃんとアクセスできるようにアクセス制御をしながら、ファイル単位での暗号化を促進している。

ただし、こういった厳格な社内システムでも、やはり抜け漏れの可能性がある。そこで社内のホワイトハッカーに攻撃診断を行ってもらい、セキュリティ対策が万全か検証する取り組みも実施している。情報を安全に扱うセキュア・ストレージは、社内ストレージとは異なり、多要素認証の追加、アクセス制御の強化、操作ログの厳密管理、通信の暗号化、ファイルの暗号化、不正監視、運用者の特権管理なども行っている。

この仕組みを構成する際に、WordやExcelなどのファイルはMicrosoft 365のクラウドベースのデータ保護ソリューション「Azure Information Protection」(AIP)を採用した。AIPは、ファイルに秘密データがあるかどうかを内容に基づいて分類し、適切に保護して管理する仕組みである。AIPベースの統合ラベルで情報トレースを実施し、情報管理を視覚化している。情報区分によっては、自動的に暗号化されることもある。

NEC自らの知見をベースにした重要情報保護ソリューションを提供

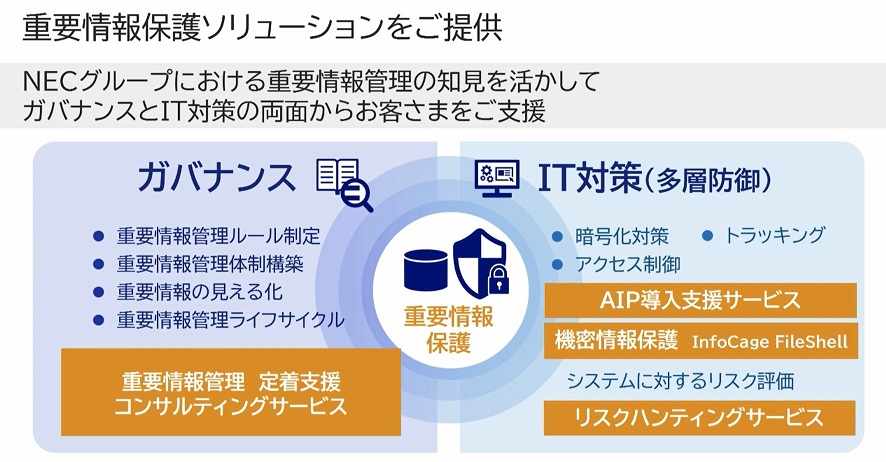

実はNECでは、これまでの社内での知見に基づいて、ガバナンス関連とIT対策のソリューションを提供中である。以下に重要情報保護ソリューションの一覧を示す。

まず重要情報管理定着支援コンサルティングサービスについて紹介する。重要情報と、非重要情報の区別が難しく、上手く運用できないケースが多いため、情報ラベリングや判断基準、従業員による適正管理など、現状を確認して改善案を提案する。改善案には、情報管理に関する規程や区分の見直し、情報アクセスのルール更新などがある。また教育啓発活動の支援も実施する。特にルールについては、現場側で定着するとは限らないため、ある部門をパイロットとして試しに新ルールを適用し、本当に上手く回るかを判断しながら、最適な情報管理を定着させていく。

次にIT導入支援は、NECが自らファイル検知・検出、自動ラベリング、暗号化などの施策を打ってきたので、それらをソリューションとして提供している。情報に対する不適切なラベリング、社外メールの平文送信、印刷物の外部流出などの懸念を、AIPとDLP(Data Loss Prevention)を活用した商材で解決している。ファイル暗号については、以前より機密情報保護ソフトウェア「InfoCage FileShell」を外販しているが、管理強化のためにAIPと連携しながらファイルをチェックし、重要情報の暗号化などを実現。

また、リスクハンティングでは、脆弱性診断やペネトレーションテストもサービスとして提供している。攻撃者の視点で、本当に対策が漏れなく講じられているのかを確認する。そのほか一般的なセキュリティ・コンサルティングとして、リスクアセスメント、セキュリティポリシー策定、セキュリティ・インシデント対応、体制・プロセス整備の支援など、さまざまなメニューを拡充している。もしサイバーセキュリティに関してお悩みがあれば、ぜひ弊社までご相談いただきたい。