悪意あるDLLによるマルウェアの拡散に警鐘

増大するDLLファイルの脅威からシステムを保護するチェック・ポイントのAI活用ソリューションDeepDLL

チェック・ポイント・ソフトウェア・テクノロジーズ(以下チェック・ポイント)は、増加するDLL(ダイナミックリンクライブラリ)ファイルを悪用した攻撃に警戒を呼びかけるとともに、悪意あるDLLを検出するチェック・ポイントのAI活用ソリューション「DeepDLL」を用いた新たな保護アプローチについて、実際の事例をもとに報告した。DeepDLLは、DLLファイルに潜むマルウェアの脅威を検出してブロックし、DLLハイジャッキングやサイドローディングなどを駆使したサイバー攻撃からシステムを保護する。

悪意あるDLLファイルの脅威が増大

サイバー犯罪者がマルウェアの拡散にDLL(ダイナミックリンクライブラリ)ファイルを利用するケースが増加している。最近の攻撃チェーンには複雑な多段階の攻撃フローがあり、その中でDLLはすべての主要なマルウェアファミリーに共通するステップのひとつとなっている。DLLハイジャッキング、サイドローディング、反射型DLLインジェクションなどの手法によって、マルウェアは、信頼できるソフトウェアの一部として身を隠せるようになる。攻撃者は多くの場合、一見無害でありながら攻撃の連鎖を引き起こすDLLを用いる。こうした回避的な脅威に対抗するため、チェック・ポイントは、DLLファイルのコンテンツとコンテキストから悪意あるパターンを検出する、新しいAIエンジンを開発した。

DLLとは何か?攻撃者が多く用いる悪用テクニック

DLLは、Windowsオペレーティングシステムのファイルの一種であり、複数のプログラムで同時に使用されるコードおよびデータを含むファイル。こうしたファイルは、プログラムがリソースを効率的に使用し、ソフトウェア全体のサイズの削減に役立つ。DLLが攻撃者にとって魅力的なターゲットとなる理由は、この有用性にある。DLLファイルの悪用は、ハッカーが身を隠しながら標的のシステムをコントロールする上で、一般的に用いる手法となっている。

攻撃者はDLLを操作し、正規のプロセスに悪意あるコードを挿入する。多く使用されるテクニックは、以下のように分類できる。

- DLLハイジャッキング:この手法は、攻撃者が悪意あるDLLに正規のDLLと同じ名称を付け、正規のDLLの保存場所より先にシステムの検索がかかる場所に、その悪意あるDLLを配置することで発生する。システムは、実行の際に悪意あるDLLを先に発見し、正規のものと見なしてロードする。

- DLLサイドローディング:前述のハイジャッキングと類似し、この手法には、悪意あるDLLをアプリケーションのパスに置くことでアプリケーションを騙し、ロードさせる手口が含まれており、多くの場合、アプリケーションによる自身のディレクトリへの信頼を悪用している。

- DLLインジェクション:DLLを介して悪意あるコードを実行中のプロセスに挿入するという直接的なアプローチである。これにより、攻撃者は別のアプリケーションのコンテキスト内でもコードを実行できるようになる。

AIエンジンでコンテンツとコンテキストを分析し、悪意あるDLLを防ぐ

DeepDLLは、ゼロデイDLLの脅威を防止するために設計された、これまでにない新たなAIモデル。このエンジンは何百万もの悪意あるサンプルによって訓練され、ThreatCloud AIのビッグデータを活用し、DLL特有の悪意ある機能を検出する。この新しいモデルは、現在、ThreatCloud AIおよびチェック・ポイントのすべての製品に統合されている。

DeepDLL抽出した特徴は、チェック・ポイントの研究者が特定したように、潜在的に悪意あるアクティビティを示している。例えば、ファイルのメタデータやコンパイルされたストラクチャ(通信、暗号化、コード構造など)が挙げられる。さらに、このAIエンジンはDLLの攻撃チェーンを学習し、DLLが電子メールで届いたのか、zipファイルで届いたのか、あるいは実行可能ファイルによってドロップされたのかを学習する。これらすべての特徴は、何百万もの悪意あるサンプルで訓練されたチェック・ポイントの新しいAIモデルに送信され、AIはそのデータを分析し、悪意ある特徴のパターンを検出する。

ThreatCloud AIからの情報を活用することにより、DeepDLLの結果において、誤検知率を最小限に抑えながら99.7%の精度を実現した。

事例:Raspberryのペイロードを含んだDLL

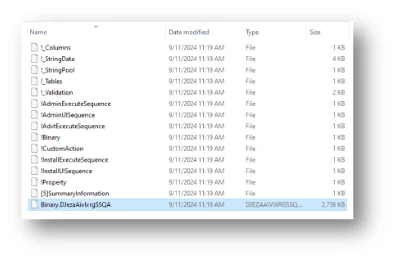

以下で紹介する事例は、オランダに拠点を置くチェック・ポイントのユーザーシステム上で、DeepDLLによってDLLファイルが検出されたケースです。この悪意あるDLLはお客様のマシンにダウンロードされたMSIインストーラーに含まれており、実行時にブロックされた。MSIファイルは複数の要素で構成され、関連するサンプルはその中から発見された。そのファイルにはDLL拡張子がなかったものの、Threat Emulationの分類によりDLLと識別された。

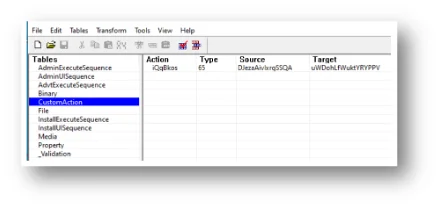

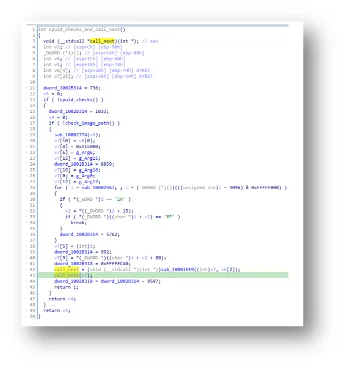

次の画像から、サンプルが親であるMSIによって実行されていることが分かる。

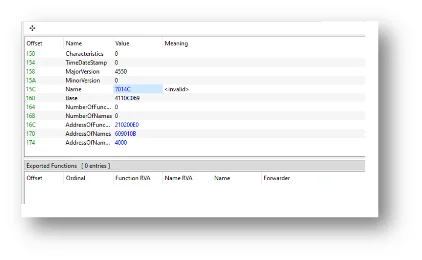

このDLLは、DLLであるにもかかわらずエクスポートされた関数を一切持たず、含まれるすべての文字列が高度に難読化された、非常に疑わしいものである。

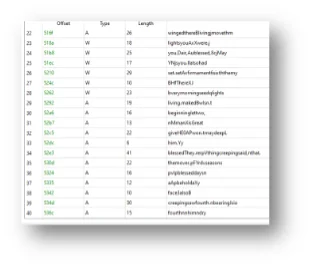

このペイロードのコードは、仮想エミュレーション下で実行されないことを確認し、確認できた場合にのみペイロードのアンパッキングを続行する。

その後、新しいメモリ領域を確保し、現在の実行をこのアドレスにリダイレクトする。チェック・ポイントがこのセクションのダンプ(出力)に成功した結果、このファイルが悪名高いRaspberry Robinのルールに一致することが明らかになった。

DeepDLLは、特定の悪意ある機能群を発見することによって、このサンプルがユーザーの環境に到達する前に阻止できた。Check Point QuantumとHarmony製品をご利用中で、Threat Emulationが有効になっているユーザーは、本レポートで取り上げた攻撃キャンペーンの脅威から保護されている。

参考:出典:PRTimes チェック・ポイント、悪意あるDLLによるマルウェアの拡散に警鐘