製品開発の未来を守る! イノベーションとサイバーレジリエンス法(CRA)への対応~TED主催Day2ウェビナー開催レポート:ハードウェア視点からのアプローチ

昨今の製造業は、巧妙化するサイバー攻撃の脅威に直面している。そのような状況で、本ウェビナーでは、サイバーレジリエンス法(CRA)への対応をテーマに、ソフトウェアとハードウェアの両視点から最新のセキュリティ対策とイノベーションへのアプローチを探る。前編のDAY1ではソフトウェアの視点からソリューションについて説明したが、今回のDAY2ではハードウェアの視点から、信頼の基点となる「Root of Trust」(以下RoT)を活用しながら、製品開発のセキュリティ強化とイノベーションをどう両立させるという点を中心に解説する。

AI・IoT・クラウド時代のハードウェア開発課題と対策ソリューション

まず冒頭に東京エレクトロンデバイス(以下、TED)EC BUクラウドIoTカンパニー IIoTソリューション部の高橋仁美氏が「ソフトウェアセキュリティとハードウェアセキュリティの役割」について解説した。

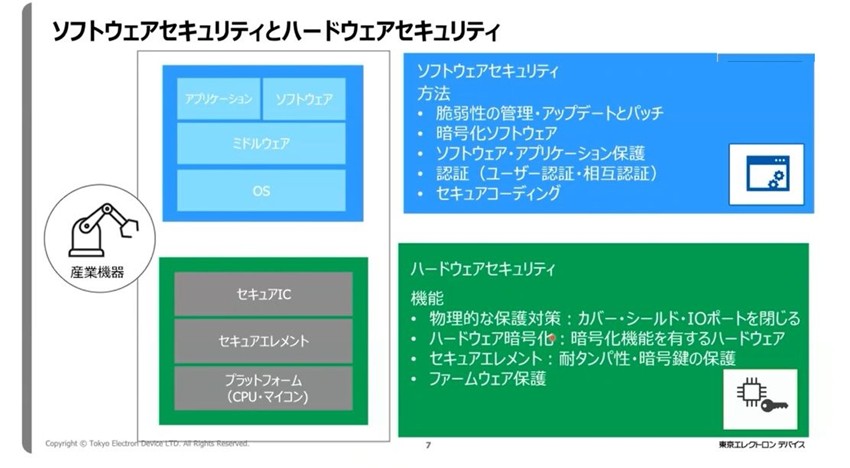

欧州のサイバーレジリエンス法(CRA)は、セキュリティの基準が強化され、製品の選定にも大きな影響を与える可能性がある。ソフトウェアセキュリティには脆弱性管理、暗号化ソフトウェア、ソフトウェア・アプリケーション保護、認証、セキュアコーディングなどの対策が挙げられる。一方、ハードウェアセキュリティには、物理的な保護対策や、ハードウェアの暗号化、セキュアエレメントの実装、ファームウェア保護などが考えられる。

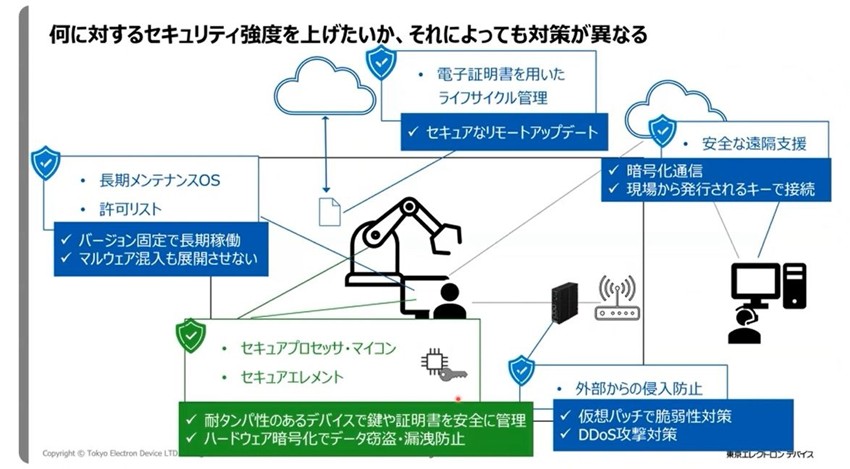

機能強化とリスクを考える場合、たとえば自社装置(ロボットなど)を外部ネットワークから接続し、ユーザーのデータ収集やリモートアップデート、遠隔保守などを実施したいシナリオを考えてみよう。このときシステムの脆弱性を突いた攻撃が行われると、データ搾取・改ざん、ライン停止、マルウェアの拡散などのリスクが考えられる。

このようなケースにおけるソフトウェア対策としては、脆弱性対応のある長期メンテナンスOSや、マルウェアを展開させない許可リストの設定、証明書を用いたセキュアなリモートアップデート、暗号化通信による遠隔保守、IPSを用いたVPNの運用などが考えられる。しかし、仮に攻撃者が未知の脆弱性を突いてきたり、改ざん・なりすましなどを行う場合には対策が不十分になることもある。そこで、さらにRoTや耐タンパ性ある鍵や、暗号化などハードウェアセキュリティ対策を取る必要があるわけだ。

TEDでは、こういった対策に対する各メーカーの多様なソリューションを取り扱っているので、以下のセッションから紹介していこう。

なぜ組込みデバイスにRoot of Trustが必要なのか?

次のセッションでは、サイバートラスト株式会社 グローバル事業推進部の合田幸司氏が、組込みデバイスのセキュリティ強化に重要な「Root of Trust(RoT)」について説明した。

近年、ネットワークに接続されるデバイスは、個別のセキュリティ対策を施すことが求められている。というのも「本質的に信頼できるデバイスはない」というゼロトラストアーキテクチャの概念やソリューションが広まってきたからだ。ゼロトラストに対応するためには、暗号化やネットワーク隔離など、物理的にデバイス内のセキュリティを担保する必要がある。そのような中で登場したのが「RoT」だ。

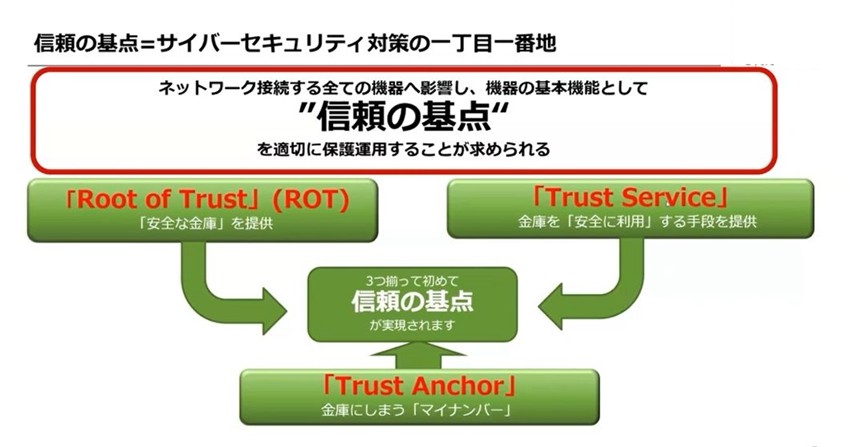

RoTは、ネットワークに接続するデバイスの「信頼の基点」になるもの。たとえばデバイス起動時に、セキュアブートのように許可(認証)されたデバイスしか動かせなくなる仕組みを確認する鍵情報などを指す。ただしサイバートラストでは、こういった鍵情報について「トラストアンカー」と呼び、これらの情報を安全に管理する金庫なども含めてRoTと定義している。また、その金庫を安全に利用する手段を「トラストサービス」と呼んでいる。

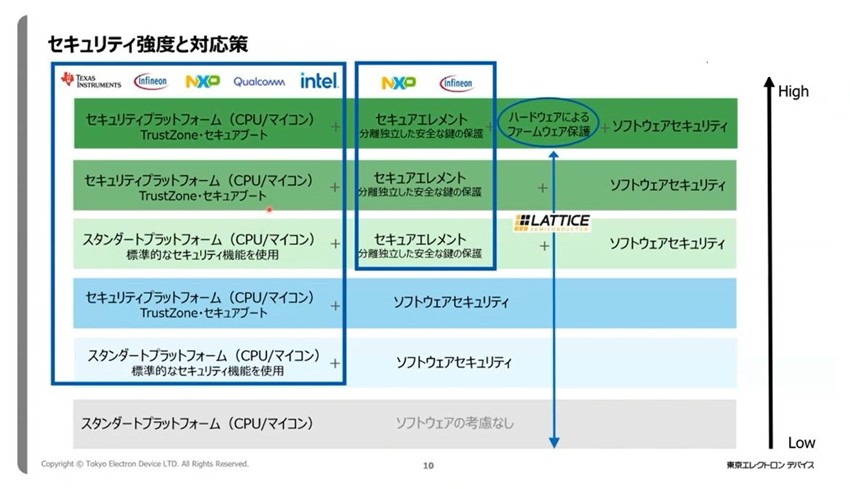

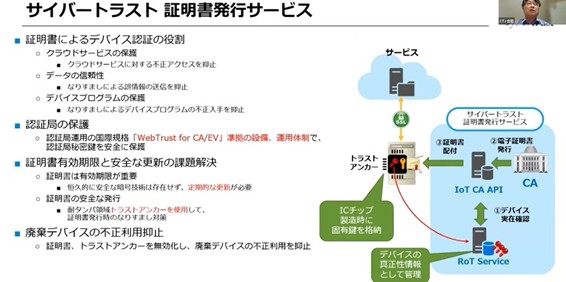

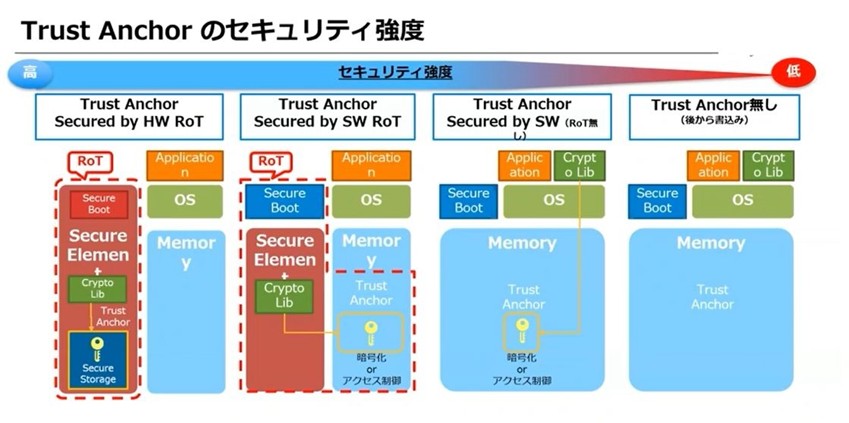

サイバートラストでは、このトラストアンカーに対するデバイス証明書の発行サービスや、格納された鍵を使ったトラストサービスの連携サービスを提供している。またトラストアンカーを守るRoTについては、ハードウェアで守ることがベストだが、製品によっては難しいこともあるため、セキュリティ強度に合わせて段階的に適用していくことをオススメしている。

3つのメーカー担当が紹介! RoTのための最適なハードウェア製品群

【Texas Instruments社】

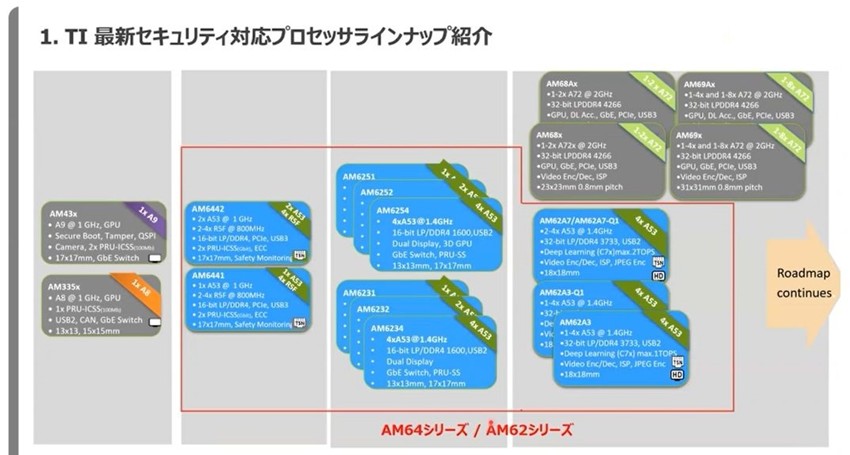

続いて、TEDのEC BU技術本部の担当者が、RoTを構成する最適なハードウェア製品群について紹介した。まず第一技術部の町田隆一氏が、一社目の製品としてTexas Instruments社(以下TI社)のソリューションを取り上げた。具体的には、セキュアエレメントとなるセキュリティプラットフォーム(CPU/マイコン)である。

TI社の最新セキュリティ対応ハードウェアは、Cortex-A53/A72コアを搭載したもので、代表的な製品としては、産業用ネットワーク(フィールドネットワーク)/サーボモータ制御(PWMなど)に適した「AM64シリーズ」と、安価で低消費駆動が可能な「AM62シリーズ」がある。

たとえば、先述のセキュアブートについては、ユーザーが専用ツールで独自の鍵を生成することで、そのデバイス用に許可され、署名された信頼済のソフトウェアのみを実行する。また同社の暗号化アクセラレータは、セキュリティコントローラとセットになっており、暗号化処理を高速化し、セキュアブートを迅速にするものだ。

【Lattice Semiconductor社】

FPGA/PLD専業メーカーであるLattice Semiconductor社の製品については、第三技術部の中島英雄氏が紹介した。同社がサポートするセキュリティは、どの強度でも対応するハードウェアによるファームウェア保護機能が中心となるもの。

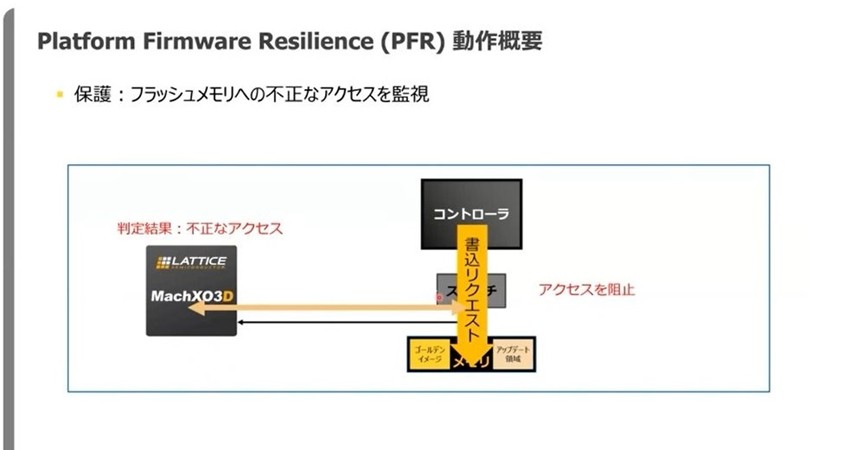

最近ではコアとなるBIOSが狙われ、ファームウェアを直接攻撃してシステムを停止させたり、破壊させたりする事案が増えている。同社ではハードウェアによる高い保護を実施し、NIST SP800-193 Platform Firmware Resilience(PFR)に対応。PFRの動作は、プロセッサ(CPU)とSPIメモリに流れるデータをFPGAに入力することで、データが有効であるかどうかを確認し、もし不正ならばスイッチ(アクセス)をオフにするという仕組みだ。

また保護だけでなく、ファームウェアがアップデートされたとき、それが正規のものかどうかを確認して、もしOKであれば通常起動する。不正なファームウェアならば起動を阻止し、「ゴールデンイメージ」(SPIメモリの別領域に保存された正規ファームウェア)を上書きしてから起動させるという流れだ。高信頼性が求められるサーバ・ストレージなどでは今後このような機能がますます重要になるだろう。

【NXP Semiconductors社】

最後にNXP Semiconductors社(以下NXP)の製品については、第一技術部の村里優樹氏が解説した。NXPが提供するソリューションは、スタンダードプラットフォームおよびセキュリティプラットフォーム(CPU/マイコン)と、外付けのセキュアエレメントなどだ。

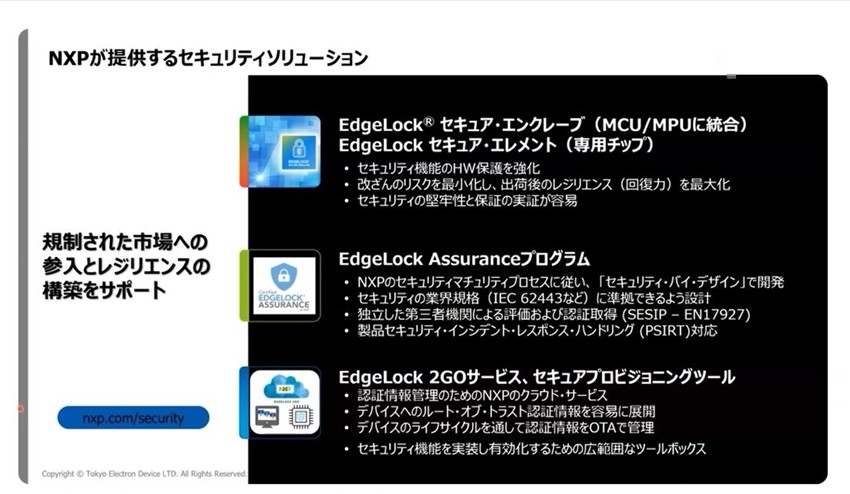

NXPでは、秘密鍵や証明書などの認証情報の安全な保管・暗号化ソリューションを提供する。HWセキュリティとしてCPU/マイコンに統合された「EdgeLock® セキュア・エンクレーブ」と、外付け専用チップのより強固な「EdgeLock セキュア・エレメント」を用意している。

そのほかにも、セキュア・バイ・デザインによる設計と第三者機関で評価・認定された「EdgeLock Assuranceプログラム」がある。これによりセキュリティの評価基準を満たすことを証明できるようになる。IEC62443-4-2といったセキュリティ適合のための取り組みを、同社の認証ドキュメントにより簡素化することが可能だ。

またセキュリティデバイスに対して、鍵や証明書を安全に書き込めるセキュアプロビジョニングツール(管理プラットフォーム)の「EdgeLock 2GO」も提供している。

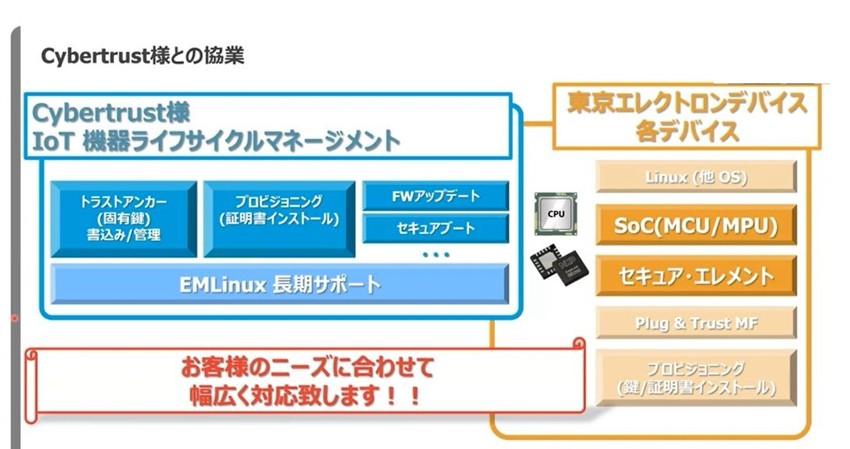

最後のまとめとして、村里氏はTEDとサイバートラストとの協業についても触れた。TEDは、さまざまなメーカーのセキュアなハードウェア製品を取り扱っている。一方でサイバートラストのほうは、EMLinuxの長期メンテナンスや、IoT機器のライフサイクルマネージメントなど、ソフトウェア製品も含めたトータルサポートが可能だ。これらにより、ユーザーニーズに合わせて幅広いセキュリティの対応が可能になるだろう。