2025年7月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第36回

7月に公開された重大な脆弱性(CISA KEV参照)

7月に新たに公開された脆弱性は3,839件となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

7月にCISAのKEVに登録された脆弱性はトータル20件で、内訳は

- Microsoft 3件

- Cisco 2件

- Google Chrome 2件

- SysAid 2件

- TeleMessage 2件

- Citrix 1件

- CrushFTP 1件

- Fortinet 1件

- Multi-Router 1件

- Papercut 1件

- PHPMailer 1件

- Ruby on Rails 1件

- Wing FTP 1件

- Zimbra 1件

になっています。

参考情報

CISA「Known Exploited Vulnerabilities Catalog」

1. Citrix Bleed 2 (CVE-2025-5777)

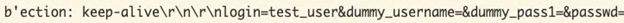

厳密に言えば6月ですが、6月26日にNetScalerの脆弱性(CVE-2025-5777)が公開されました。この脆弱性により、攻撃者はゲートウェイまたは AAA 仮想サーバーとして構成されているNetscalerのメモリを読み取ることができます。

この脆弱性は、Citrix Bleedを彷彿とさせるため、「Citrux Bleed 2」と呼ばれており、CISAが7月10日にKEVに載せた際に「Due Date (対応をしなくてはならない日程)」を7月11日と最短にしたり、非常に危険な脆弱性となっています。以下では、Citrix Bleed 2についてわかっていることを簡単にまとめています。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2025-5777(Citrix Bleed 2)

- CVSS

- Base Score: 9.3

- Vector: CVSS:4.0/AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:L/SI:L/SA:L

- 入力値検証の不備によりメモリの境界外読み込みが発生します。

- 前提条件:NetScalerがゲートウェイ(VPN仮想サーバー, ICA Proxy, CVPN, RDP Proxy)、またはAAA virtual serverとして構成されている必要があります。

- 上記の前提条件は大規模な組織では非常に一般的な設定だと一次情報源では指摘しています。

- CVSS

Citrix Bleed(CVE-2023-4966)について

Citrix Bleedに関しては、本連載の第15回で取り上げましたが、Citrix Netscaler ADC/Gatewayの脆弱性で、機密情報(セッション・トークンなど)を含むメモリ内容がHTTPレスポンスに漏洩するというものになります。こちらはユーザーアカウントを使用せず、既存の認証済みセッションをハイジャックして、多要素認証をバイパスすることもできる危険なものでした。

さらにCitrix Bleedは、脆弱性公開直後にLockBitやMedusaなど、さまざまなランサムウェアグループが悪用したことでも知られています。攻撃に関しては、サイバートラスト社のブログ(2023 年 11 〜 12 月の脅威動向と代表的な攻撃(後編)2. 「Citrix Bleed(CVE-2023-4966)」と、それを悪用した攻撃)を参照してください。

悪用状況

ReliaQuest社が2025年6月27日に公開した「Threat Spotlight: CVE-2025-5777: Citrix Bleed 2 Opens Old Wounds」という記事によると、同社はこの脆弱性を悪用して初期アクセス(Initial Access)を得ようとしている兆候を観察したそうです。

技術的詳細

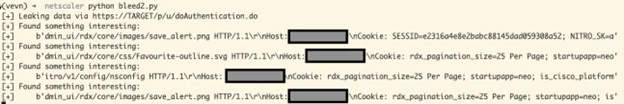

Horizon3.aiのブログ「CVE-2025-5777: CitrixBleed 2 Write-Up… Maybe?」に、実際の攻撃の動画と、どのような情報が漏洩するのか、またログにどう残るかのサンプルが上げられています。

攻撃の情報

たとえば下記のように、Citrix NetScaler ADCの「nsroot」ユーザーに関するセッショントークンが漏洩していることが確認できます。

また下記のように、正規のログインリクエストからのプレーンテキストの認証情報も確認されています。

Horizon3.aiのブログには、攻撃の動画も公開されていますので、ぜひご確認ください。

侵害の兆候

同ブログによると、デバッグログが有効になっている場合、デバイスが侵害されるとns.log に次のようなエントリが記録される可能性があるとのことです。

またセッション情報の監査を有効にすることで、侵害されている最中には、下記のように同じユーザー(図ではnsroot)が複数のIPアドレスから同時に入っているような状況が確認される可能性もあります。

CISA

CISAでは前出のKEV(Known Exploited Vulnerability Catalog)に2025年7月10日の時点で載せており、Due Date(修正・ワークアラウンドなどを対応する必要がある日にち)として、最短の「7月11日」を指定しています。

参考情報

- CitrixBleed 2: Electric Boogaloo — CVE-2025–5777

- Kevin Beaumont氏のSNS(Mastdon)

- Threat Spotlight: CVE-2025-5777: Citrix Bleed 2 Opens Old Wounds

- 2023年10月版 最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第15回

- 2023 年 11 〜 12 月の脅威動向と代表的な攻撃(後編)

- CVE-2025-5777: CitrixBleed 2 Write-Up… Maybe?

- CISA Adds One Known Exploited Vulnerability to Catalog

2. PerfektBlue、Bluetoothの脆弱性の組み合わせで、数百万台のデバイスに影響を与える

Bluetoothの脆弱性を組み合わせて、数百万台の車載システムに影響を与えられる「PerfeKtBlue」という攻撃をPCAサイバーセキュリティ社が発表しました。これは、OpenSynergy BlueSDK Bluetoothスタックに発見された一連の重大なメモリ破損および論理的脆弱性を連鎖させることで、さまざまな異なるベンダーが製造した輸送車両でリモートコード(RCE) を実行できるものになります。以下で、PerfektBlueについて簡単にまとめます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2024-45431

- CVSS v3.1

- Base: 3.5 Low

- Vector: 不明

- この脆弱性はBlueSDK Bluetoothスタックに存在します。この問題は、リモートL2CAPチャネルID(CID)の適切な検証が不十分であることに起因します。攻撃者はこの脆弱性を悪用し、リモートCIDとしてNULL識別子が割り当てられたL2CAPチャネルを作成する可能性があります。

- CVSS v3.1

- CVE-2024-45432

- CVSS v3.1

- Base: 5.7 Medium

- Vector: 不明

- この脆弱性はBlueSDKのBluetoothスタックに存在します。この問題は、関数の引数として誤った変数が使用されていることに起因しています。攻撃者はこの脆弱性を悪用することで、予期せぬ動作を引き起こしたり、情報漏洩を起こしたりする可能性があります。

- CVSS v3.1

- CVE-2024-45433

- CVSS v3.1

- Base: 5.7 Medium

- Vector: 不明

- この脆弱性はBlueSDK Bluetoothスタックに存在します。この問題は、異常な状態を検出した後に適切な制御フローが返されないことに起因します。攻撃者はこの脆弱性を悪用することで、セキュリティ検証を回避し、受信データを処理させることが可能です。

- CVSS v3.1

- CVE-2024-45434

- CVSS v3.1

- Base: 3.5 Low

- Vector: 不明

- この脆弱性はBlueSDKのBluetoothスタックに存在します。この問題は、オブジェクトに対する操作を実行する前にオブジェクトの存在を検証しない(UAF)ことに起因します。攻撃者はこの脆弱性を悪用し、Bluetoothプロセスを実行しているユーザーのコンテキストでリモートコード実行を行う可能性があります。

- CVSS v3.1

OpenSynergy BlueSDKについて

BlueSDK(Bluetooth Software Development Kit) は、OpenSynergy社が提供するBluetoothクラシックおよびBluetooth Low Energy(BLE)対応のソフトウェアスタックです。Bluetooth SIGの仕様に準拠しており、柔軟なアーキテクチャでカスタマイズや移植が容易に行えるように設計されています。

BlueSDKは、自動車業界で使用されている、人気のある組み込みBluetoothスタックになります。そのため、市場に出回っている多くの自動車製品が、今回の脆弱性の影響を受ける可能性があります。

脆弱性詳細

前述の脆弱性を組み合わせることで、1-Click RCE(リモートコード実行)を引き起こさせることが可能になります。

影響を受けるベンダー

以下のベンダーが影響を受けると言われています。

| ベンダー | コメント |

| Mercedes-Benz AG | 影響を受ける |

| Vlolks Wagen | 影響を受ける |

| Skoda | 影響を受ける |

| その他OEM製品 | 影響を受ける |

例1. Mercedes-Benz

PCAチームは、Mercedes-Benz NTG6ヘッドユニットで実証を行いました。これは、多くの脆弱なメルセデスベンツのヘッドユニットの1つであることに注意することが重要です。下位および上位(最新の)ファームウェアバージョンも悪用される可能性があります。最新世代のヘッドユニットモデルである「NTG7」(最新のファームウェア付き)も影響を受ける恐れがあります。BluetoothスタックとしてBlueSDKを使用しています。

以下は、Bluetoothの悪用に成功し、リバースシェルを開始できたデモになります。御覧の通り、Bluetooth プロセスはphoneユーザーの権限で開始されます。

例2. VolksWagen

PCAチームは、検証のために「VolksWagen MEB ICAS3ヘッドユニット」を使用しました。前述のヘッドユニットは、VolksWagenIDモデルラインに搭載されています。下位および上位(最新の)ファームウェアバージョンも悪用される可能性があります。

検証は、ファームウェアバージョン0561および0792で実施されました。以下は、Bluetoothエクスプロイトの成功後に、TCP/IP上で取得されたリバースシェルのデモです(ファームウェアバージョン0561)。見ての通り、Bluetoothプロセスはsint_sec_btappユーザー権限で起動されています。

例3. Skoda

PCAチームは、検証のために「Skoda MIB3ヘッドユニット」を使用しました。このヘッドユニットは、Skoda Superbモデルラインと一部のフォルクスワーゲンモデルラインに搭載されています。以下は、Bluetoothの悪用に成功した後、TCP/IPの上に取得したリバースシェルのデモンストレーションです。ご参照のとおり、Bluetooth プロセスはphoneユーザーの権限で開始されます。

参考情報

3. SharePointの脆弱性(ToolShell: CVE-2025-53770)

Microsoft SharePointの脆弱性(ToolShell: CVE-2025-53770)が出ています。こちらも既にゼロデイの悪用が観測されている脆弱性になります。以下では、その脆弱性の概要を纏めています。

一次情報源

CVE情報

公開されたCVEは以下になります。この中でCVE-2025-53770が特に「ToolShell」と呼ばれています。

- CVE-2025-53770 (ToolShell)

- CVSS

- Base Score/Temporal Score: 9.8 / 9.3

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H/E:F/RL:W/RC:C

- CVSS

- オンプレミスのMicrosoft SharePoint Server には、信用できないデータのデシリアライズの問題が存在します。これにより、認証されていない攻撃者がネットワーク越しにコードを実行できる可能性があります。

- CVE-2025-53771

- CVSS

- Base Score/Temporal Score: 7.1 / 6.4

- Vector: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:L/A:N/E:P/RL:O/RC:C

- CVSS

- Microsoft Office SharePoint の(ディレクトリトラバーサルを防ぐための)パスネーム制限が不十分だったため、認証された攻撃者がネットワーク越しにスプーフィングを実行できる可能性があります。

ToolShellの悪用

Eye Security社が7月18日の夜に本脆弱性悪用の波を観測しています。以下では、Eye Securityのレポートをベースにまとめています。

観測された攻撃の波

Eye Security社が、世界中で8000以上のSharePointサーバーをスキャンしました。確認された4つの攻撃の波の間に、数十のシステムが積極的に侵害されていることを発見しています。

- 7月17日12時51分(UTC)に96.9.125[.]147から最初の波(おそらくテスト)が確認される

- 7月18日18:06 UTCに107.191.58[.]76からの波(広く成功)が確認される

- 7月19日07:28 UTCに104.238.159[.]149からの波が確認される

- 7月21日17:03 UTC以降に複数の波が確認される。

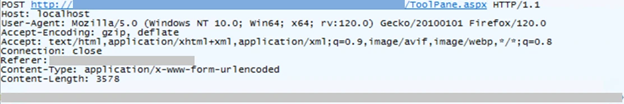

また、IISのログには下記のようなものが残されていたそうです。

ーーーここからーーー

2025-07-18 18:xx:04 <proxy masked> POST /_layouts/15/ToolPane.aspx DisplayMode=Edit&a=/ToolPane.aspx 443 – <proxy masked> Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64;+rv:120.0)+Gecko/20100101+Firefox/120.0 /_layouts/SignOut.aspx 302 0 0 707

2025-07-18 18:xx:05 <proxy masked> GET /_layouts/15/spinstall0.aspx – 443 – <proxy masked> Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64;+rv:120.0)+Gecko/20100101+Firefox/120.0 /_layouts/SignOut.aspx 200 0 0 31

ーーーここまでーーー

Microsoftによる調査結果

Microsoft社がSharePointサーバーの脆弱性を悪用した攻撃の調査結果を「Disrupting active exploitation of on-premises SharePoint vulnerabilities」として公開しています。

これによると、Microsoft社はこの攻撃を中国が背後にいる

- Linen Typhoon

- Violet Typhoon

- Storm-2603

と結びつけています。

Microsoft は、複数の脅威アクターが ToolPane エンドポイントへの POST 要求を通じて偵察活動を行い、オンプレミスの SharePoint サーバーを悪用しようとしていることを確認したそうです(下図参照)。

米国のNational Nuclear Security Administration(核兵器庁)が侵入される

Bloombergによると、この脆弱性を用いた攻撃で米国のNational Nuclear Security Administration(核兵器庁)が侵入された模様です。

CISAによる注意喚起

ToolShellに関しては、CISAからも注意喚起が出ています(Microsoft Releases Guidance on Exploitation of SharePoint Vulnerability (CVE-2025-53770) )。

この注意喚起は先述のEye Security社による観測結果などをベースに作られています。これによると、Eye Security社の観測した攻撃の結果を受けて

- 「/_layouts/15/ToolPane.aspx?DisplayMode=Edit」へのPostの監視

- 特に2025年7月18日~2025年7月19日の間に107.191.58[.]76/104.238.159[.]149/96.9.125[.]147からのアクセスがなかったかの確認に気をつけるとともに

- すべてのSharePointサーバーにMicrosoft Defender AVをデプロイ

- IPS/WAFのルールを更新して異常な動作をブロックすることなど

が推奨されています。

参考情報

- SharePoint の脆弱性 CVE-2025-53770 に関するお客様向けガイダンス

- SharePoint 0-day uncovered (CVE-2025-53770)

- Disrupting active exploitation of on-premises SharePoint vulnerabilities

- Microsoft Releases Guidance on Exploitation of SharePoint Vulnerability (CVE-2025-53770)

- Nuclear Weapons Agency Breached in Microsoft SharePoint Hack

- Proactive Security Insights for SharePoint Attacks (CVE-2025-53770 and CVE-2025-53771)

7月のまとめ

今回は取り上げませんでしたが、7月は他にCisco Identity Security EngineのRCE脆弱性(CVE-2025-20281, CVE-2025-20282, CVE-2025-20337)や、Fortinet FortiWebの脆弱性(CVE-2025-25257)など、よく悪用されるソフトウェアの脆弱性が出ています。皆様も使用ベンダーからの情報に気をつけて対応を行ってください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから