DX革新を支える! ゼロトラスト方式で実現するモノやデータの真正性の確保【JapanSecuritySummit 2023 NECセッションレポート】

さまざまなIoT機器やデバイスがインターネットにつながる時代において、「モノやデータのトラストが果たして担保されているのか?」という問題がクローズアップされている。特にセキュリティトラストに関しては、機器のハードウェア・ファームウェア・アプリの性善説が崩壊しており、ゼロトラストの考え方が重要になってきた。そこで日本電気株式会社の竹内将洋氏が「DX革新を支える! ゼロトラスト方式で実現するモノやデータの真正性確保」をテーマに解説した。

セキュリティ・トラストの4つのトレンドと、ゼロトラスト・セキュリティの考え方

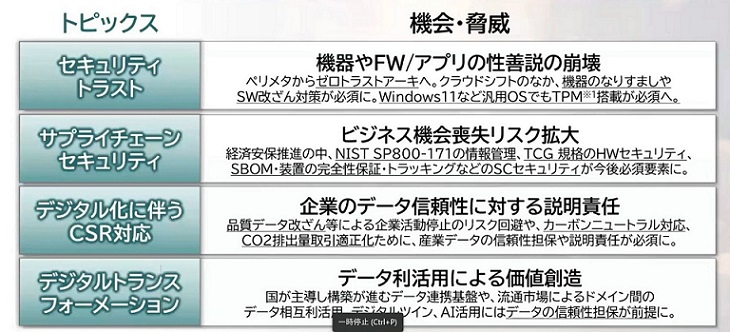

現在、セキュリティ・トラストのトレンドには、大きく「セキュリティトラスト」「サプライチェーン・セキュリティ」「デジタル化に伴うCSR対応」「DX」という4つの領域が挙げられます。

まずセキュリティトラストに関しては、機器のハードウェア・ファームウェア・アプリの性善説が崩壊し、ゼロトラストの考え方が重要になっています。最近ではサプライチェーン・セキュリティにおける経済安全保障の問題から法整備が進み、北米ではNISTの「SP800-171」やTCG(Trusted Computing Group)のセキュリティ規格への対応が必須になっています。また製品品質や脱炭素対応、CO2排出量取引に対する算出データなどの信頼性担保と責任説明も、企業のCSRにとって大切になってきました。さらに、あらゆる領域でデータ利活用のなかで、デジタルツィンやAIの導入も求められています。その際にもデータの信頼性の担保は必須となります。

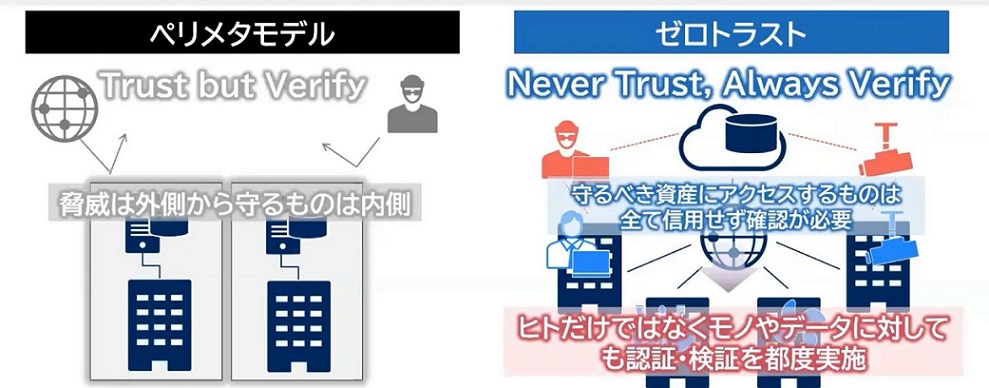

このような中で、ゼロトラスト・セキュリティというキーワードが注目されています。従来までは、大事なデータや資産は社内ネットワークの内側に置き、外部からアクセスできないようにすることで情報を守るという「ペリメタモデル」でした。ところがDXやITデータの利活用、インターネット接続などにより、さまざまなヒト・モノから情報がアクセスされるようになりました。しかし、これらは本当にアクセスが許可されるべきヒト・モノなのかわかりません。

そこで守るべきデータ・資産にアクセスするヒト・モノは無条件に信用せずに、アクセスの都度、認証や認可、検証を行い、信頼性を確認するのがゼロトラストセキュリティの考え方になります。

ゼロトラストの市場規模は驚異的な成長を遂げており、CAGRは17.4%というように、2027年には602.5億ドルに達するという予測もあります。ゼロトラストの具体的な活用例は冒頭で触れたように、製品検査の結果の改ざん防止による品質担保や、カーボンニュートラル推進での設備のCO2排出量保証/取引に伴う監査対応、メディカル・創薬分野での医療・治療情報の本人性確認などが挙げられます。

ゼロトラスト方式のデバイス認証の基礎技術はPKI+TPMで成立する

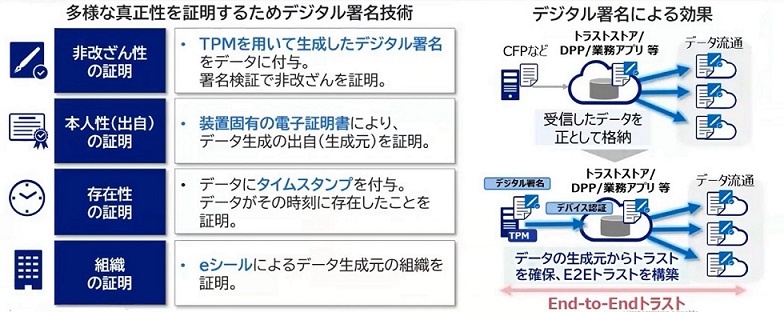

では、こういったゼロトラストを実現する技術にはどのようなものがあるのでしょうか? 正しいものを認証するためには、①PKI(公開鍵暗号技術)と、②後述する装置搭載のTPM(Trusted Platform Module)を組み合わせることで、非改ざん性・本人性(出自)・存在性といったデータ真正性の確保や証明が可能になります。

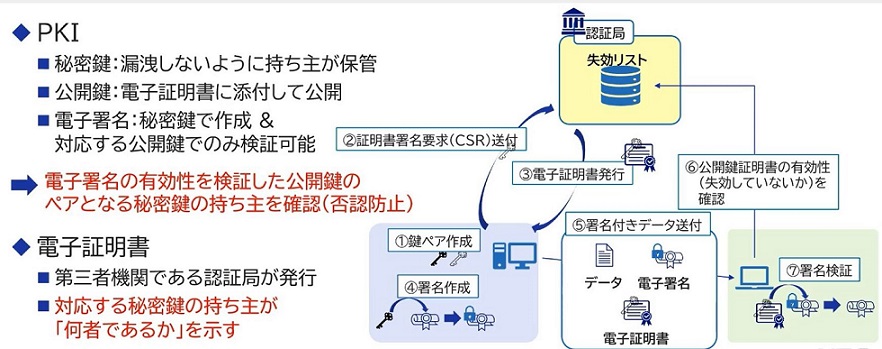

1つ目のPKIですが、デジタル署名は秘密鍵で作成され、その有効性はペアの公開鍵のみで確かめられます。つまり公開鍵で有効性を検証できた電子署名の送り主は、対応する秘密鍵の持ち主であることが分かります。そこで送信者が秘密鍵で電子証明を作成し、送信データに電子署名を付与し、最後に付与された電子署名の有効性を受信者が検証します。これで受信者は、送信者が秘密鍵の持ち主であることが分かります。 しかし問題点は、そもそも秘密鍵の持ち主が何者であるか、受信者には分からないということです。これを解消するのが公開鍵暗号基盤(PKI)と電子証明書です。送信者は鍵ペアを作成したら、自身が何者であるかを保証するための証明書を第三者機関である認証局に発行してもらいます。送信者がデータを送る際には公開鍵単体ではなく、公開鍵を含む電子証明書を署名付きデータとともに送付します。受信者側は、電子証明書の検証で認証局によって設定された持ち主の情報と、署名検証によってデータ改ざんがされていないという事実に基づき、電子証明書に書いてある秘密鍵の持ち主が何者であるかを知ることでデータ送信者を把握します。

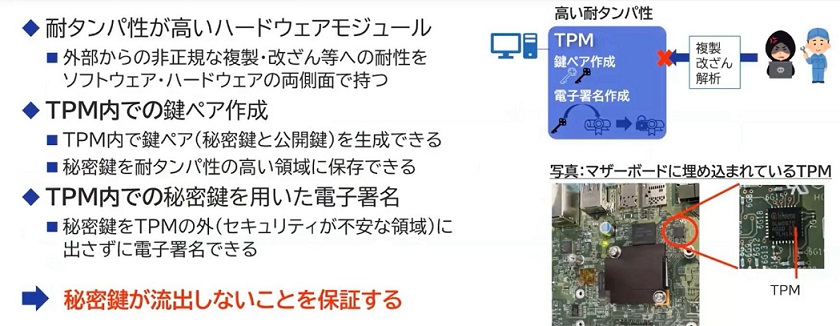

ただしPKIの大前提となるのは、秘密鍵が外部に流出しないということです。もし秘密鍵が誰かの手に渡ると、まったく別の人物がなりすましてしまうリスクがあります。そこで、この問題を解決するのがTPMです。TPMは、国際団体のTCG(Trusted Computing Group)で規格化された、セキュリティ用途に特化したICチップです。金庫のような物理的な耐タンパ性を持ち、ハードウェア攻撃にも対応します。 TPMでは、鍵ペア(秘密鍵と公開鍵)の生成と、秘密鍵を用いた電子署名の作成を一貫してTPM内で行うため、守るべき対象の秘密鍵が外部に出ることがありません。TPMは、実際にはマザーボードなどに埋め込まれています。Windows 9からハードウェアにTPM2.0の搭載が必須となり、より一般的な規格になりました。

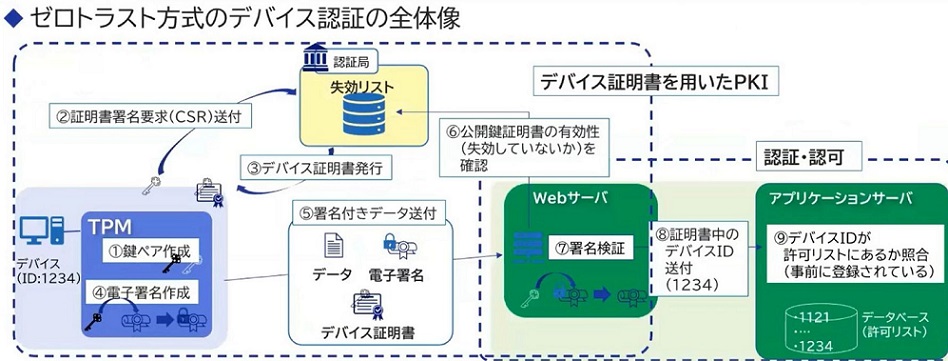

ゼロトラスト方式のデバイス認証は、秘密鍵の持ち主の情報を「デバイス固有のID」(UIDなど)として記載したデバイス証明書と、前出のTPMによってデバイスのアクセスを認証・許可する仕組みです。このデバイス認証とまったく同じ仕組み(PKI、電子証明書、TPM)をデータに対して適用することで、データのトラスト(非改ざん性と出自)を実現できます。データのトラストは、データ流通に必須の要素であり、その重要性が増しています。

モノとデータのトラストを実現するクラウドサービス「NEC IoT System Security Lifecycle Service」とは?

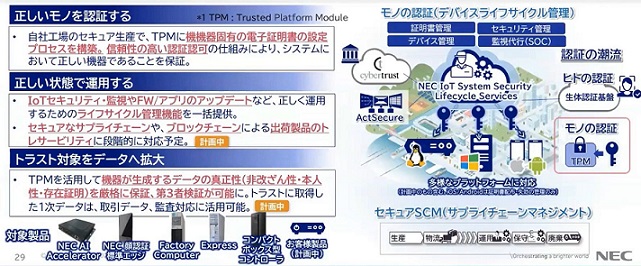

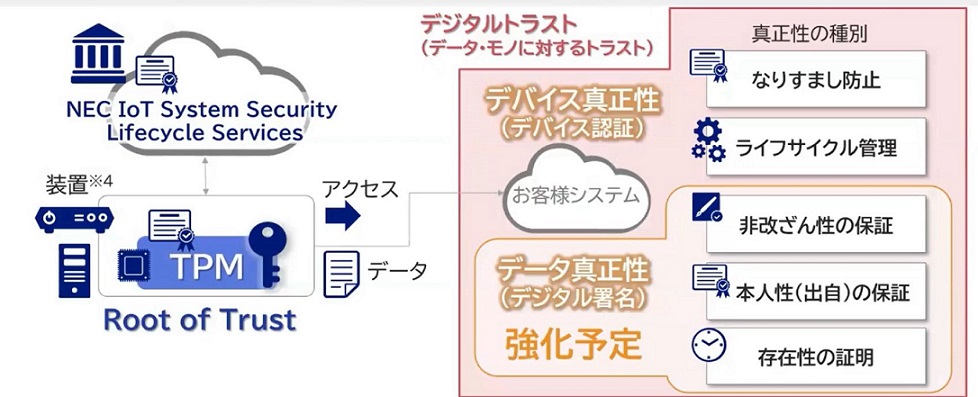

ではNECには、どんなトラストサービスがあるのでしょうか? 当社はヒト・モノ・データのトラストをトータルで支援する仕組みを提供し、企業と社会のDXを支援しています。たとえば、生体認証などのデジタルアイデンティを用いたヒトの信頼性、サプライチェーンを通じたモノの信頼性や、データのライフサイクル全体の信頼性を提供しています。 以下、当社の「NEC IoT System Security Lifecycle Service」を紹介します。これは、モノとデータのトラストを実現するクラウドサービスです。われわれは、さまざまなハードウェア機器を製造していますが、そのセキュア製造においてTPMに固有の電子証明書を設定し、クラウドサービスと組み合わせて、高信頼の認証・認可を実現しています。これにより「正しいモノの認証」「正しい状態の運用」「トラスト対象のデータへの拡大」を可能にしています。

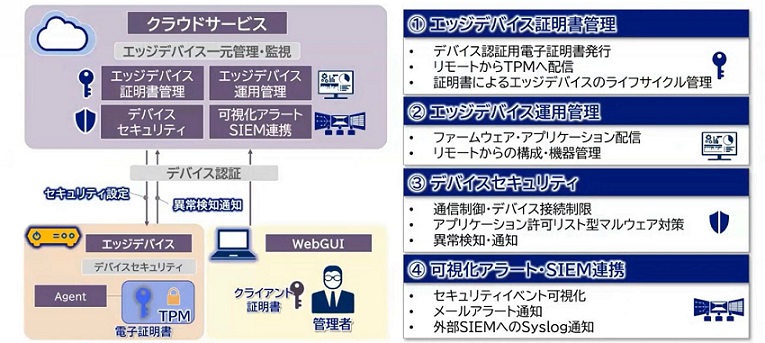

なお、NEC IoT System Security Lifecycle Serviceの具体的な提供機能は、以下の4つが挙げられます。

本サービスの対応機器としては、生体認証向けエッジ端末(NEC AI Accelerator、NEC 顔認証標準エッジ)や汎用サーバーエッジ端末(Factory Computer、Express、コンパクトボックス型コントローラ)があり、順次対応機器を拡大しています。導入事例としては、たとえばSBテクノロジーのビルオートメーションシステム向けセキュリティサービス「Smart Secure Service」に適用されています。そのほかNECの生体認証のシステム向けのセキュアエッジデバイスの運用管理などにも導入済です。

サプライチェーン・セキュリティにも対応するNEC IoT System Security Lifecycle Service

本サービスは進化しつづけています。システム全体の真正性を担保するには、デバイスとデータの両方の真正性が求められます。そこでTPMと製造時の固有証明書の設定をサービスと組み合わせ、データトラストの機能強化を予定しています。

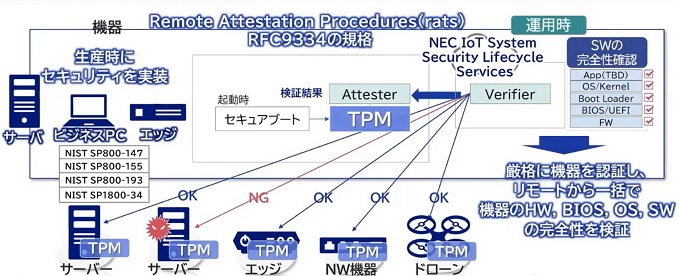

さらに最近のニーズとして、モノに対するサプライチェーン・セキュリティ対策が重要になっています。北米では前出のTCGやITEFが規定したハードウェア・セキュリティ規格(RFC9334)が2023年1月に発効され、サプライチェーン・セキュリティの技術としてNIST(米国立標準技術研究所)やDoD(国防総省)、NASAで適応推進中です。この規格はモノの信頼性をリモートから確認するためのものです。これに対応するために、当社では機器やインスタンスの起動時にロードされるソフトウェアの完全性をリモートで一括確認できる「Remote Attestation」を実装し、TPMへの生産証明書の設定や、機器のハードウェア・BIOS・OS、ソフトウェアなどの完全性を検証しています。

またサーバー機器を先行にして、サプライチェーンネットワークに関するセキュリティ標準/ガイドライン(NIST SP800-147/SP800-155/SP800-193/SP1800-34、RFC9334/RATS、SCITT)の策定が急速に整備されており、今後はネットワーク機器やIoT機器にも拡大が見込まれています。これらについてもNECは順次対応していく予定です。