2025年9月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第38回

9月に公開された重大な脆弱性(CISA KEV参照)

9月に新たに公開された脆弱性は4369件となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

9月にCISAのKEVに登録された脆弱性はトータル23件で、内訳は

- Cisco 3件

- Citrix 3件

- TP-Link 3件

- Adminer 1件

- Android 1件

- Apple 1件

- Dassault 1件

- Fortra GoAnywhere MFT 1件

- FreePBX 1件

- Git 1件

- Google 1件

- Libraesva 1件

- Linux Kernel 1件

- Meta 1件

- SiteCore 1件

- Sudo 1件

- TrendMicro 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. 新たな攻撃「VMScape(CVE-2025-40300)」。AMD、Intel CPUのゲストホスト分離が破られる

チューリッヒ工科大学の研究者たちにより、新たにSpectre-BTI(Branch Target Injection)の派生である攻撃「VMScape」が見つかりました。脆弱性と攻撃方法を説明するサイトでは、AMD Zen 4上で動作するPoCの動画(Youtube)を見ることができます。また、こちらの脆弱性ですがAMD/Intelの両方で確認されています。

以下では、こちらの脆弱性について簡単にまとめてみます。

一次情報源

- VMScape: Exposing and Exploiting Incomplete Branch Predictor Isolation in Cloud Environments

- 論文「VMSCAPE: Exposing and Exploiting Incomplete Branch Predictor Isolation in Cloud Environments」

CVE情報

公開されたCVEは以下になります。

- CVE-2025-40300

- CVSS

- 未公開

VMScape

この脆弱性は、最新のAMDやIntel CPU上で実行されているQEMU環境上で、攻撃者が悪意のある仮想マシン(VM)を用いることで、ホストOSのプロセスから暗号キーを漏洩させることが可能になるというものです。

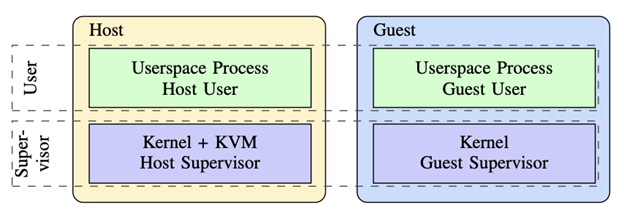

通常、仮想化によりホスト(ハイパーバイザー)とVMは分離されます。機密性と整合性を確保するため、異なる保護ドメインで動作するエンティティ間は分離されています。これにより、システムは下図に示すように

- UserドメインはHost User(HU)ドメインとGuest User(GU) ドメイン

- Super-VisorドメインはHost Supervisor(HS)ドメインとGuest Supervisor(GS)ドメイン

として構成されます。

今回見つかったVMScape攻撃は、VMとハイパーバイザー間の分離を破壊し、既存の Spectre 緩和策を回避して、投機的実行を利用することで機密データを漏洩させる恐れがあります。

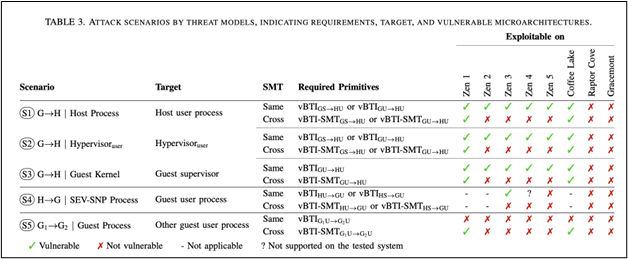

今回の研究としては、次の3つのシナリオで脅威の仮説を立て、検証を行なっています。それぞれのシナリオごとに個別のサブシナリオがあります。

- GuestからHost(G->H)

- S1 G→H | Host Process

- このシナリオでは、悪意のあるゲストOSがホストOSのユーザープロセスを標的にして、例えばSUIDプロセスでのパスワードハッシュなどの秘密情報を漏洩させます。

- S2 G→H |Hypervisoruser

- このシナリオでは、悪意のあるゲストがハイパーバイザーユーザーを標的とすることを想定しています。ゲストは、ハイパーバイザーユーザーによる処理を故意にトリガーできるため、同一 SMT の場合に攻撃者と被害者が頻繁にやり取りできるようになります。Zen 1 から Zen 5 および Coffee Lake がこのシナリオに対して脆弱であり、さらに Zen 1 と Coffee Lake はクロス SMT の場合にも脆弱であることがわかりました。

- G→H |Guest Kernel

- このシナリオでは、攻撃者はハイパーバイザーユーザーを利用して、攻撃者自身のゲストインスタンスからカーネルメモリを抽出します。そのため、このシナリオでは、攻撃者はゲスト内で実行されている非特権プロセスであると想定しています。これは上述のG→H |Hypervisoruserシナリオのバリエーションですが、ハイパーバイザーユーザーの秘密情報を漏洩する代わりに、ハイパーバイザーユーザーにマッピングされているゲスト自身のメモリを漏洩します。

- S1 G→H | Host Process

- HostからGuest(H->G)

- S4 H→G |SEV-SNP Process

- このシナリオでは、悪意のあるホストがゲストをターゲットにします。ゲストは通常

、敵対的なホストの可能性を想定して、SEV-SNP、TDX などのハードウェアベースの分離技術を採用しています。Zen 3 では、デフォルトで SEV-SNP はゲストとホスト間の BTB を分離しないことを確認できました。

- このシナリオでは、悪意のあるホストがゲストをターゲットにします。ゲストは通常

- S4 H→G |SEV-SNP Process

- GuestとGuest間

- S5 G1→G2 |Guest Process

- このシナリオでは、悪意のあるゲストが別のゲストのユーザープロセスを標的とします。そのためには、異なるゲスト間の分離が欠如している必要があります。以前のシナリオと同様に、同一スレッドの場合とクロスSMTの場合を区別します。同一スレッドの場合、被害者は攻撃者と同じスレッドで実行されます。

- S5 G1→G2 |Guest Process

一方、クロスSMTの場合、BTB状態がスレッド間で共有される必要があります。リバースエンジニアリングに基づくと、Zen 1とCoffee Lakeの両方にSMTスレッド分離が欠如しており、G1→G2 |ゲストプロセス攻撃に対して脆弱であることがわかりました。

実験の結果、 一部の仮想化境界は適切に分離されておらず、 境界を越えた分岐ターゲットへの干渉が可能であることが示されました。

影響範囲

今回の論文では

- Ubuntu 25.10

・Linux Kernel 6.8.0-60-generic - QEMU v10.0.2

が使用されています。

上記の脆弱性はVMExitごとにIBPBを発行して分岐予測子をフラッシュすることで、vBTIプリミティブのほとんどを軽減できます。これは既にLinux Kernelのメンテナー達に報告されており、Linux Kernel 6.9.0から修正が取り入れられています。

また、XenユーザーはVMScapeの影響を受けませんが、VMwareやHyper-Vなどのハイパーバイザーについては影響を受ける可能性があります。詳しくは、AMDやIntel・仮想化ソフトベンダーの情報を注視しておく必要があります。

参考情報

- VMScape: Exposing and Exploiting Incomplete Branch Predictor Isolation in Cloud Environments

- 論文「VMSCAPE: Exposing and Exploiting Incomplete Branch Predictor Isolation in Cloud Environments」

2. Microsoft Entra IDの脆弱性(CVE-2025-55241)、企業のテナントを乗っ取ることが可能

Microsoft Entra IDに脆弱性が出ています。この脆弱性では、Actor TokenというトークンとAzure AD Graph API(レガシー)を組み合わせることにより、企業のテナントを乗っ取ることが可能になります。

ちなみにMicrosoft社はAzure AD Graph APIサービス廃止プロセスを2024年9月から開始しており、2025年9月上旬からAPIが使用できなくなると警告しています。また、この問題を発見した研究者の報告後、すぐに(7月23日)問題が解決されたことを確認し、9月4日のアップデートでもパッチを適用しています。

以下では、この脆弱性について現時点でわかっていることをまとめます。

一次情報源

- One Token to rule them all – obtaining Global Admin in every Entra ID tenant via Actor tokens

- Azure Entra Elevation of Privilege Vulnerability CVE-2025-55241 Security Vulnerability

CVE情報

公開されたCVEは以下になります。

- CVE-2025-55241

●CVSS v3.1

●Base/Temporal

●10.0 / 8.7

●Vector: cvss:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H/E:U/RL:O/RC:C- Azure Entra の権限昇格の脆弱性

●トークン検証の欠陥により、すべての Entra ID テナントでログを生成させずにグローバル管理者権限を取得できてしまいます

- Azure Entra の権限昇格の脆弱性

Entra IDとは

Microsoft Entra IDは、Microsoftが提供するクラウドベースのIDおよびアクセス管理サービス(IDaaS)で、旧称はAzure Active Directory (Azure AD)です。ユーザーの認証、M365やAzureなどのサービス、その他のSaaSアプリケーションへのアクセスを管理・保護し、SSOや多要素認証(MFA)などの機能によってセキュリティを強化します。

脆弱性の詳細

以下、脆弱性の詳細については、一次情報源の「One Token to rule them all – obtaining Global Admin in every Entra ID tenant via Actor tokens」を参考にしています。

今回の脆弱性は2つの要素で構成されています。

- Actor tokens(アクタートークン)

a.Microsoftがservice-to-service(S2S)通信のバックエンドで使用している、文書化されていないなりすましトークンです。 - Azure AD Graph API

a.2024年9月から廃止プロセスが始まっている、レガシーなAPIです(2025年9月上旬からAPIが使用できなくなっています)。重大な欠陥があり、元のテナントを適切に検証できませんでした。

これら2つの複合的な要素により、Actor Tokenがテナント間アクセスに利用される可能性があります。

Actor Token

Actor Tokenは「Access Control Service(アクセス制御サービス)」によって発行されるトークンです。このサービスはどうやら、SharePointアプリケーションの認証に使用されているレガシーサービスのようで、Microsoft社内でも使用されているようです。

研究者はハイブリッドExchangeを調査している際に偶然このトークンや設定を発見したそうです。Exchangeがユーザーに代わってサービスと通信をしている際に、これらの設定が要求されたということです。

Actor Tokenの特徴を下記にまとめます。研究者は「このActor Tokenは、本来存在するべきではなかったものだ」として、必要なセキュリティ管理が適切に行われていないと指摘しています。

- Actor TokenによりExchange Online、 SharePoint、Azure AD Graphと通信する際に、テナント内の別ユーザーとして「行動」できるようになります

- Actor Tokenは署名されていないため、テナント内の任意のユーザーになりすますために使用できます

- 有効期間は24時間で、この間に取り消される可能性はありません。24時間の有効期間内に取り消すことはできません

- Actor Tokenが発行されたときにログは記録されません

- サービスはEntra IDと通信することなく署名のないなりすましトークンを作成できるため、トークンの作成時や使用時にログも残りません

- 条件付きアクセスで設定された制限を完全に回避します

- このトークンがテナントで使用されたことを知るには、リソースプロバイダーからのログに頼らなければなりません

Azure AD Graph APIとの組み合わせ

さらに研究者は、Actor Tokenを使用する方法をテストしているときに、テナントIDとそのテナントのユーザーのnetIdを利用して、現在は非推奨の Azure AD Graph API ( graph.windows.net ) に送信することで、他のテナントのデータにアクセスできることを確認しました。

研究者は、同じActor Tokenを使用して、ターゲット テナント内のグローバル管理者になりすまし、そのロールに関連付けられたすべてのアクション (さまざまなロールのユーザーの管理と作成、構成の変更、パスワードのリセット、管理者の追加など) を実行することができました。

実際の攻撃

攻撃者の観点から見ると、下記の手順で今回の脆弱性を悪用することが可能になります。研究者によると、一番最後の実行以外は被害者テナントのログに記録されないそうで、注意が必要です。

- ドメイン名に基づいて公開APIを使用し、対象環境のテナントIDを見つけます

- 対象テナント内の通常ユーザーの有効なnetIdを見つけます

- 被害者テナントユーザーのテナントIDとネットIDを使用して、攻撃者テナントのアクタートークンでなりすましトークンを作成します

- テナント内のすべてのグローバル管理者とそのネットIDを一覧表示します

- グローバル管理者の偽装トークンを作成します

- Azure AD Graph API を介して読み取りや書き込みのアクションを実行します

参考情報

- One Token to rule them all – obtaining Global Admin in every Entra ID tenant via Actor tokens

- Azure Entra Elevation of Privilege Vulnerability CVE-2025-55241 Security Vulnerability

3. GoAnywhere MFT License Servletの脆弱性(CVE-2025-10035)

Fortra社が提供する、企業向けのファイル転送管理「GoAnywhere MFT」の License ServletにCriticalの脆弱性が出ています。以下ではこちらをまとめていきます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2025-40300

●CVSS

●Base Score: 10.0

●CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H

●MFT License Servletにデシリアライゼーションの脆弱性が見つかりました。これにより、偽造されたライセンス応答署名を持つ攻撃者が任意のオブジェクトをデシリアライズすることができるため、コマンドインジェクションにつながる可能性があります。 - 緩和策

●修正版の7.8.4/7.6.3に更新できない場合には、GoAnywhere 管理コンソールへのアクセスが一般公開されていないことを直ちに確認してください。この脆弱性を悪用される可能性は、システムがインターネットに外部公開されているかどうかに大きく依存します。

本原稿の執筆時点(9月下旬)では、この脆弱性が悪用されているかどうかの情報は入ってきていません。ただし、以前もGoAnywher MFTがCl0pランサムウェアグループに悪用されたことを考えると、今後この脆弱性が悪用される可能性はかなり高いのではないかと思われます。

参考情報

9月のまとめ

今回は取り上げませんでしたが、9月は他にもCisco製品のRCE(リモートコード実行)脆弱性など危険な脆弱性も出ています。皆様も使用ベンダーからの情報に気をつけて対応を行ってください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします