2025年11月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第40回

11月に公開された重大な脆弱性(CISA KEV参照)

11月に新たに公開された脆弱性は3,267件となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第3回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

11月にCISAのKEVに登録された脆弱性はトータル28件で、内訳は

- Microsoft 5件

- Adobe 2件

- Dassault 2件

- Fortinet 2件

- Glandnet 2件

- Oracle 2件

- Google 1件

- Kentico CMS 2件

- Apple 1件

- Broadcom 1件

- CWP 1件

- IGEL OS 1件

- LANSCOPE 1件

- OpenPLC 1件

- SamSung 1件

- SkySEA 1件

- WatchGuard 1件

- XWiki 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. LANSCOPEの脆弱性(CVE-2025-61932)

2025年10月20日にLANSCOPEの オンプレミス版で、リモートコード実行の脆弱性が公開されました。 こちらは正確には10月に公開された脆弱性ですが、中国政府が背後にいる脅威アクターによる悪用が観測されており、11月にKEVにも載せられて話題になったことから取り上げたいと思います。

一次情報源

CVE情報

公開されたCVEは以下になります。

○CVE-2025-61932

●CVSS

■CVSS-B: 9.3 Critical

■Vector: cvss:4.0/AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N

●エンドポイントマネージャー オンプレミス版のクライアントプログラム(MR)と検知エージェント(DA)において、リモートでコードが実行される脆弱性が存在します。

Tick Group (別名:BRONZE BUTLER) による悪用

Counter Threat Unit (CTU: 旧SecureWorksに所属していたが、会社統合により現在はSophos X-Opsとして活動) の調査によると、Tick Group (別名:BRONZE BUTLER)によって既に悪用されている模様です。以下はSophos X-Opsの記事を元にまとめています。

Tick Groupは、中国政府が支援する国家の脅威グループとみられています。主に製造業やエンジニアリング業・メディア業界などを標的とし、Web攻撃やスピアフィッシングを駆使して被害者に侵入しています。

2010年から活動しており、 2016年には日本の資産管理製品 SKYSEA Client View のゼロデイ脆弱性を悪用しています。CTUの調査によると、このグループはリモートアクセス型トロイの木馬「Daserf」を用いて東アジア、特に日本を標的としていることが観察されています。

後述しますが、JPCERT/CC は、2025年10月22日に LANSCOPE の問題に関する注意喚起を発表しています。

CVE-2025-61932の悪用

CTUの研究者の調査によると、Tick Groupの2025年の攻撃ではCVE-2025-61932を用いて被害組織への初期アクセスを獲得したことが明らかになっています。

Tick Groupによる他の被害

PaloAlto(Unit42)の2018年6月の記事によると、Tick Groupは日本と韓国の組織を標的としてサイバースパイ活動を行う脅威グループであり、2016年ごろには韓国の防衛企業が製造した特定の種類のセキュアUSBドライブを標的にしていた模様です。

この際には、おそらくUSBドライブを標的にすることにより、エアギャップシステム(政府系や金融系などによくある、直接インターネットに接続されていない環境)を狙っていたと思われます。

JPCERT/CCによる注意喚起

JPCERT/CCは、2025年10月22日に「LANSCOPE エンドポイントマネージャー オンプレミス版における通信チャネルの送信元検証不備の脆弱性(CVE-2025-61932)について 」という記事を公開し、注意を呼びかけています。

また、上記のJPCERT/CCのページには、侵害調査の指針として、攻撃が2025年4月以降に起きていることや、攻撃で使用されたIPアドレスの情報を公開していますので、参考にすると良いでしょう。

参考情報

- 【重要なお知らせ】LANSCOPE エンドポイントマネージャー オンプレミス版におけるリモートでコードが実行される脆弱性について (CVE-2025-61932)

- BRONZE BUTLER exploits Japanese asset management software vulnerability

- BRONZE BUTLER(SecureWorks)

- LANSCOPE エンドポイントマネージャー オンプレミス版における通信チャネルの送信元検証不備の脆弱性(CVE-2025-61932)について

- SKYSEA Client View の脆弱性 (CVE-2016-7836) に関する注意喚起

- Tick Group Weaponized Secure USB Drives to Target Air-Gapped Critical Systems

2. SamsungのAndroid画像処理ライブラリにゼロデイ脆弱性(CVE-2025-21042)。既にスパイウェアによる悪用が見つかる

SamsungのAndroid画像処理ライブラリにゼロデイ脆弱性(CVE-2025-21042)が存在し、既にスパイウェア「LANDFALL」による悪用も見つかっている模様です。

こちらも2025年4月に修正されていた模様ですが、スパイウェアによる悪用が観測されたため注目されている脆弱性になります。以下では、この脆弱性及びスパイウェアについて現時点でわかっていることをまとめます。

一次情報源

- SamSung Mobile Security Updates

- LANDFALL: New Commercial-Grade Android Spyware in Exploit Chain Targeting Samsung Devices

CVE情報

公開されたCVEは以下になります。

- CVSS

●Base Score: 8.8 High

●Vector: cvss:3.1/AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H - SMR Apr-2025 Release 1 より前のSamsungのAndroid画像処理ライブラリ(libimagecodec.quram.so)に境界外書き込みの脆弱性が見つかりました。

これにより、リモートの攻撃者が任意のコードを実行できる可能性があります。

LANDFALLスパイウェア

以下、脆弱性を悪用したLANDFALLスパイウェアの詳細について、PaloAlto(Unit42)の「LANDFALL: New Commercial-Grade Android Spyware in Exploit Chain Targeting Samsung Devices」を参考に説明します。

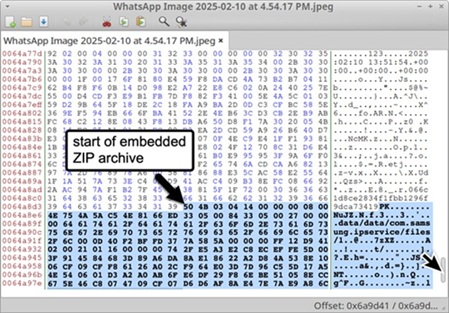

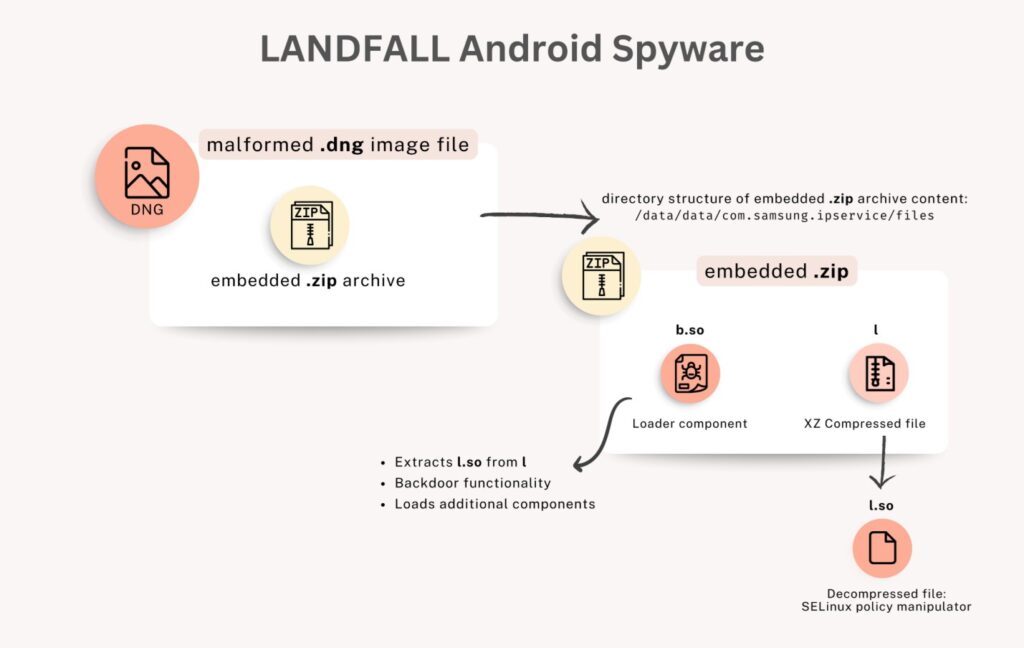

LANDFALLは、WhatsApp経由で送信されたと思われる悪意のある画像ファイル(DNGファイル形式)にZIPアーカイブとして埋め込まれていました。

CVE-2025-21042が、上述の画像ファイルに埋め込まれたZIPアーカイブから共有オブジェクトライブラリ(.so)ファイルを抽出し、LANDFALLスパイウェアを実行します。下図は一連の流れを図解にしたものになります。

Palo Altoの調査結果

Palo Altoの調査により以下の様なことがわかっています。

- LANDFALL は、Samsung Galaxy デバイスをターゲットに設計された Android スパイウェアです。中東内での標的型侵入活動に使用されています。

- LANDFALL は、マイクによる録音、位置追跡、写真、連絡先、通話記録の収集を含む包括的な監視を可能にしました。

- この攻撃は、中東のスパイウェア活動とインフラストラクチャやTTPを共有しており、民間セクターの攻撃者 (PSOA) との関連性がある可能性が示唆されています。

参考情報

- SamSung Mobile Security Updates

- LANDFALL: New Commercial-Grade Android Spyware in Exploit Chain Targeting Samsung Devices

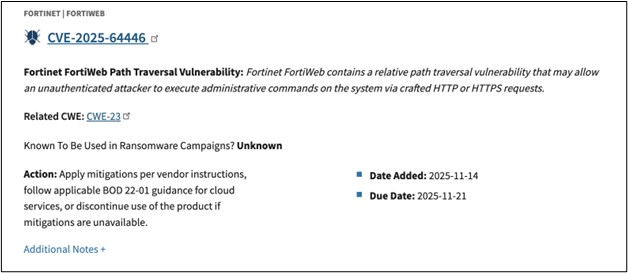

3. Fortiwebにパストラバーサルの脆弱性(CVE-2025-64446)。既に多くのエクスプロイトコードが観測されている模様

本来アクセスできないファイルやディレクトリへ不正にアクセスするパストラバーサル(Path Traversal)の脆弱性(CVE-2025-64446)がFortinetのFortiwebで見つかりました。こちらは「Massivly Exploited」と書かれているように、この脆弱性を悪用したエクスプロイトコードも多く観測されている模様です。

以下では、このFortiwebの脆弱性(CVE-2025-64446)について簡単にまとめます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2025-64446

●CVSS

■Base Score: 9.4 Critical

■Vector: CVSS v3.1:AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H/E:H/RL:O/RC:C

●FortiWebにパストラバーサルの脆弱性が見つかりました。これにより、認証されていない攻撃者が細工したHTTP/HTTPSリクエストを用いてシステム上で管理者のコマンドを実行できる可能性があります。

迂回方法

Internetに向けたポートでのHTTP/HTTPSを無効化することにより、この脆弱性を迂回することができます。

悪用の状況と対応

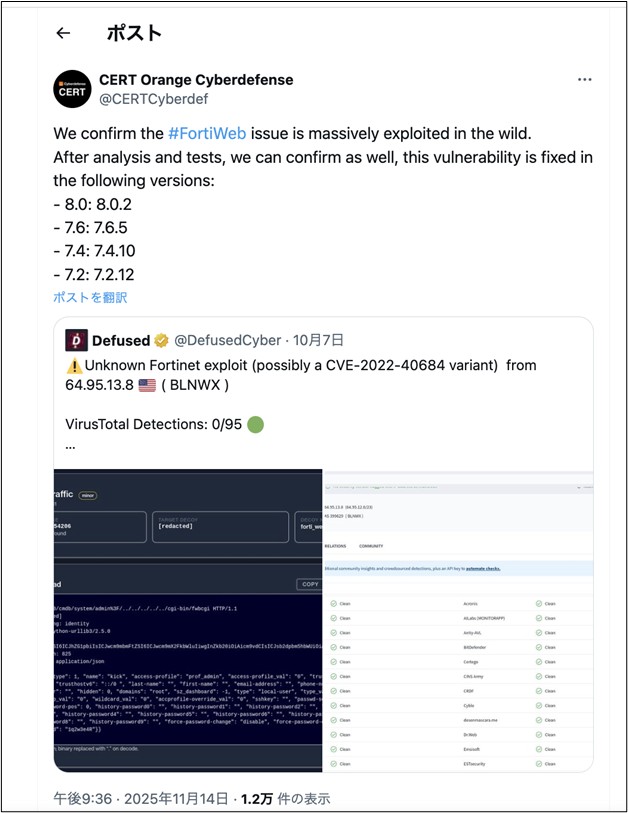

EUのCERTが2025年11月14日にXにポストしたところによると、この脆弱性を狙った大量のエクスプロイトコードが確認されている模様です。

また、CISA KEVにもこちらの脆弱性が記載されました。

参考情報

- Fortinet: http://fortiguard.fortinet.com/psirt/FG-IR-25-910

- CERT Orange Cyberdefense: https://x.com/CERTCyberdefのポスト

11月のまとめ

今回取り上げた脆弱性は、すべて既に脅威アクターにより攻撃されている脆弱性のため、製品をお使いの場合には速やかに更新されることをお勧めします。また今回は取り上げませんでしたが、11月は他にもWindows SUSのRCE(リモートコード実行)脆弱性やTP-Link社製品のコマンドインジェクション脆弱性など危険な脆弱性も出ています。皆様も使用ベンダーからの情報に気をつけて対応してください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします