2024年10月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第27回

10月に公開された重大な脆弱性(CISA KEV参照)

10月に新たに公開された脆弱性は3470件となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

10月にCISAのKEVに登録された脆弱性はトータル17件で、内訳は

- Microsoft: 4件

- Ivanti: 3件

- Fortinet: 2件

- Cisco: 1件

- Mozilla: 1件

- Qualcomm: 1件

- RoundCube: 1件

- ScienceLogic: 1件

- SolarWinds: 1件

- Veeam: 1件

- Synactor Zimbra: 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. Mandiant(Google社)より2023年の脆弱性に関する調査が公開。70%(97個)の脆弱性がゼロデイとして悪用されていたことが判明

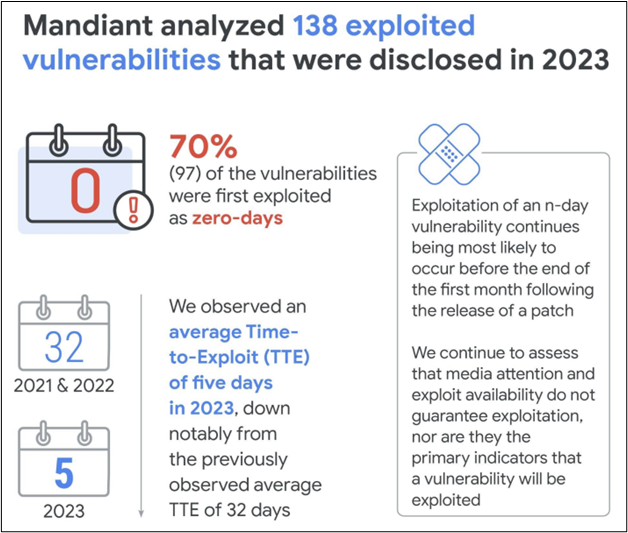

2024年10月16日に、Mandiant(Google社により買収)から「2023年の脆弱性に関する調査」が公開されました。これによると70%(97個)の脆弱性がゼロデイとして悪用されており、さらに脆弱性が公開されてから悪用されるまでが「32日間」だったものが2023年には「5日間」と非常に短縮されている模様です。以下では、この調査結果に関する概要をまとめます。

調査概要

本調査でMandiantは、2023年に公開された脆弱性のうち実際に悪用されたとされている数(総数138)の脆弱性について調査を行っています。この調査は過去(2023年に行われた「2021-2022」のもの)と同じ方法で行われています。

悪用までの日数

調査によると、2023年に公開された「実際に悪用された脆弱性(138)」のうち

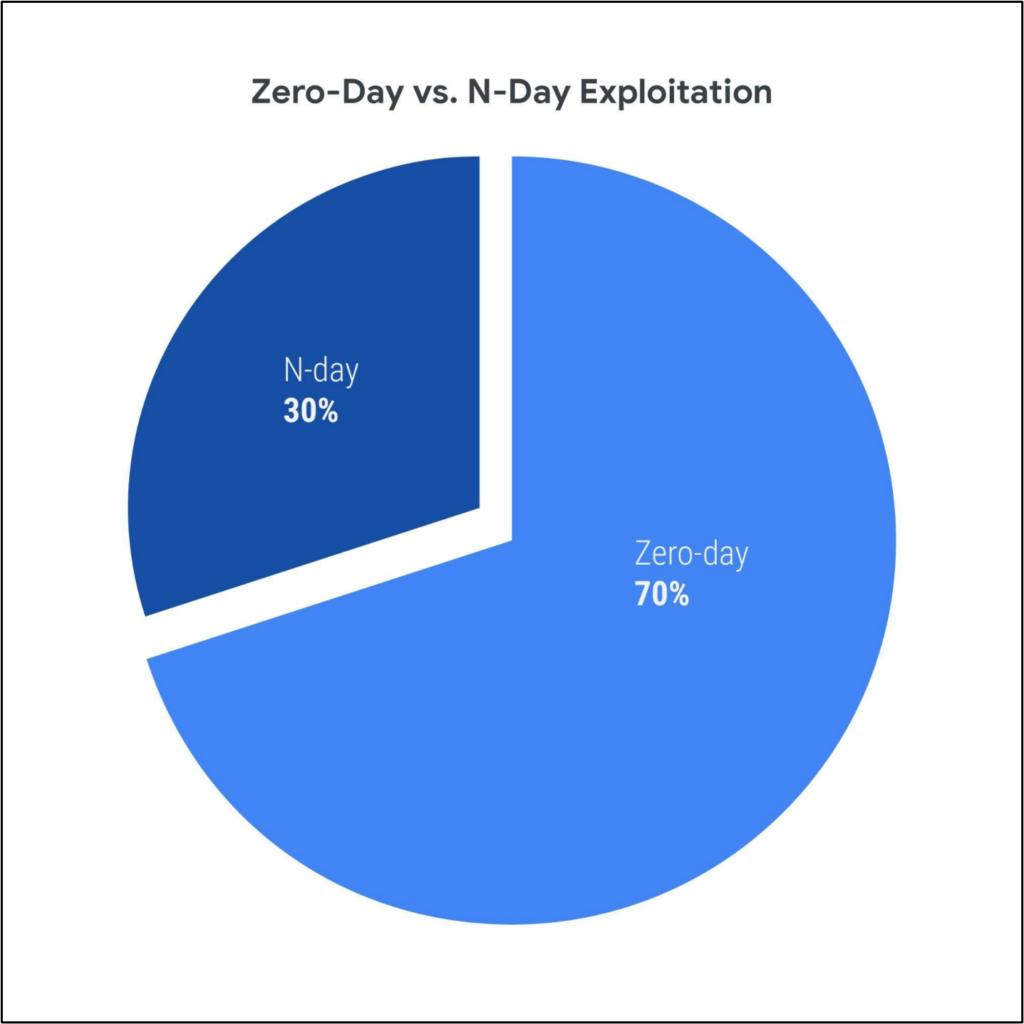

- ゼロデイで悪用されたもの(パッチやアップデートが公開される前に、脆弱性が攻撃に使用されたもの):97 (70.3%)

- N-デイで悪用されたもの(パッチやアップデートが公開された後に、脆弱性が攻撃に使用されたもの):41 (29.7%)

となっています。 過去の2023年での調査(2021-2022年の調査)では62%がゼロデイ・38%がN-デイであったため、2023年はより多くの脆弱性がゼロデイで悪用されていた、ということがわかります(なおこの数値は、Mandiantいわく「悪用が実際に観測できた日付でみているため、かなり控えめ」な数値だそうです)。

Time-to-Exploit (TTE)

また、Mandiantではパッチがリリースされる前or後に脆弱性を悪用するのにかかる平均時間(Time-to-Exploit: TTE) を指標にしています。こちらも

- 2018-2019: 平均のTTEは63日

- 2020-2021: 平均のTTEは44日

- 2021-2022: 平均のTTEは32日

- 2023: 平均のTTEは5日

と、悪用されるまでにかかる日数が圧倒的に短くなっています(2022年の1/3)

N-Dayの脆弱性悪用の変化

2022年分の調査時と同様に、公開された脆弱性へのパッチ・アップデートが公開されてから最初の 1 ヵ月以内に悪用される可能性が最も高いことがわかりました。

- N-Dayの12% (5)は1日以内

- N-Dayの29% (12)は1週間以内

- N-Dayの半数以上 (56%)は1ヶ月以内

と、トータルで73%のN-Day脆弱性が1ヶ月以内に悪用されています。

また、

- 2022年分の調査時にはN-Dayの脆弱性の25%が6ヶ月以上経ってから悪用されている。

- 2023年分では、2つ (5%) を除くすべてのN-Day(95%)が 6ヶ月以内に悪用されている。

と、悪用までの時間もかなり短くなっています。

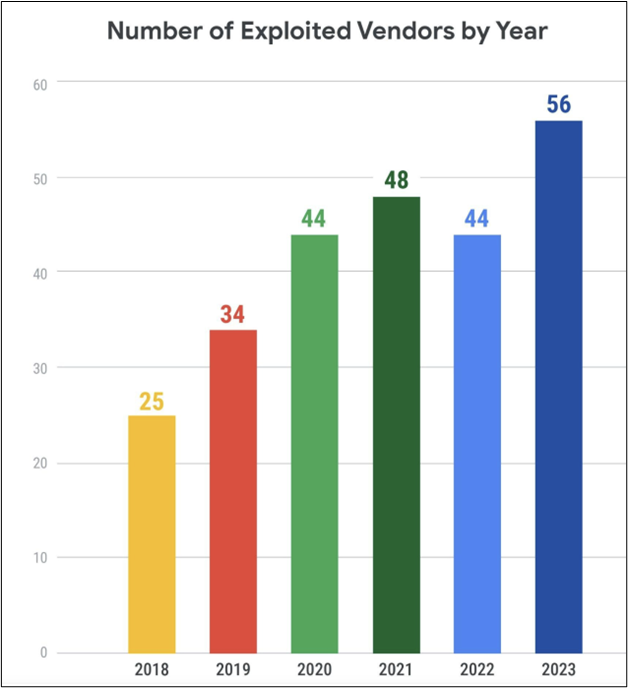

悪用された脆弱性のベンダー数

悪用されたベンダーは、数も種類も増え続けています。2023年には2021年から17%増加しています。

結論

上記までの調査報告でわかる通り、2023年は

- 悪用された脆弱性の数が増え

- 悪用までの日数は短くなり

- 悪用された脆弱性を公開したベンダーの数は増えている

ということがわかっています。

これから導かれることとして

- ベンダーが公開する脆弱性は確実に速やかにキャッチして

- パッチやアップデートが公開された場合には速やかにバージョンアップを行い

- パッチやアップデートが公開されるまではWorkaround(迂回策)で脆弱性を避ける

必要があることがよくわかります。

参考情報

- Mandiant: How Low Can You Go? An Analysis of 2023 Time-to-Exploit Trends

- Mandiant: Analysis of Time-to-Exploit Trends: 2021-2022

2. Kubernetes Image Builderの欠陥によりVMへのSSHでのrootアクセスが可能に

2024月10日12にKubernetes Image Builderの欠陥により、「Kubernetes Image Builder プロジェクトで作成されたイメージを実行している仮想マシンへの不正な SSH アクセスが可能になる」という脆弱性(CVE-2024-9486, CVE-2024-9594)が見つかりました。以下で、この脆弱性について簡単にまとめます。

一次情報源

- Kubernetes:CVE-2024-9486: VM images built with Image Builder and Proxmox provider use default credentials #128006

- Kubernetes: CVE-2024-9594: VM images built with Image Builder with some providers use default credentials during builds #128007

CVE情報

公開されたCVEは以下になります。

- CVE-2024-9486

- 影響を受けるバージョン

- Kubernetes Image Builder versions <= v0.1.37

- CVSS

- Base Score: 9.8 Critical

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- Kubernetes Image Builder で、イメージ構築プロセス中にデフォルトの認証情報が有効になる問題が見つかりました。さらにProxmox(下記、参照のこと)プロバイダーを使用して構築された仮想マシン イメージでは、このデフォルト認証情報が無効化されず、作成されたイメージを使用するノードに対して、デフォルトの認証情報を使用してアクセスできる可能性があります。

- 認証情報を使用すると、rootアクセスを取得できます。

- Kubernetesクラスターは、NodeがImage Builderプロジェクトとその Proxmoxプロバイダーを使用して作成されたVMイメージを使用する場合のみ影響を受けます。

- 影響を受けるバージョン

- CVE-2024-9594

- 影響を受けるバージョン

- Kubernetes Image Builder versions <= v0.1.37

- CVSS

- Base Score: 6.3 Medium

- Vector: CVSS:3.1/AV:A/AC:H/PR:H/UI:R/S:U/C:H/I:H/A:H

- Kubernetes Image BuilderでNutanix/OVA/QEMU/rawプロバイダーを使用する場合、イメージ構築プロセス中にデフォルトの認証情報が有効になります。

- 認証情報を使用するとrootアクセスを取得できます。認証情報は、イメージ構築プロセス終了時に無効になります。

- Kubernetesクラスターは、Nodeが Image Builder プロジェクト経由で作成された VM イメージを使用する場合のみ影響を受けます。

- 影響を受けるバージョン

Kubernetes Image Builderについて

Kubernetes Image Builderは複数のインフラ提供者間で使用できるKubernetes仮想マシンを作るツールになります。

Proxmoxについて

ProxmoxはDebianベースで作られている、KVMベースの仮想化プラットフォームです。GUIを使った仮想マシン管理ができるところから、ESXi+WEBインターフェースの扱いに似ており、昨今のVMware社買収の事情から、仮想化プラットフォームのVMwareに代わる代替策が必要になっているところから、注目されてきています。

脆弱性対応の詳細

CVE-2024-9486の対応

Commit: f4fb7c1ae05bdb683b30bd47f6c8ab2c9f1dacb1を見ると、イメージを作成してからシャットダウンさせる前に

"echo '{{user `ssh_password`}}' | sudo -S -E sh -c 'usermod -L {{user `ssh_username`}} && shutdown'"というコマンドを実行することで、sshのデフォルトユーザについてアカウントロックを行い使用できなくしていることがわかります。

CVE-2024-9594の対応

Commit: 85ded65ae8dcbdcf922a1b43d8b0c0a838c7ad80 を見ると、パスワードがすべてデフォルトのもの(ここでは念のため記載しません)が<uuid>になっており、ランダムに生成されるように変更されたことがわかります。

脆弱性の影響

Kubernetes Image Builderを使用していて、Promoxを使用しているという限定された条件であれば重大な深刻度の脆弱性となります。しかし、Promoxを使用していなくても、OVA/QEMUなど代表的なフォーマットのイメージを使用している場合には中程度の深刻度があるため、Kubernetes Image Builderを使用している場合には、できる限り早く更新を行ったほうが良いでしょう。

参考情報

- Kubernetes: CVE-2024-9486: VM images built with Image Builder and Proxmox provider use default credentials #128006

- Kubernetes: CVE-2024-9594: VM images built with Image Builder with some providers use default credentials during builds #128007

- Kubernetes: Image Builder

- 仮想化通信:Proxmoxを触ってみた

- Proxmox: https://www.proxmox.com/en/

3. Palo AltoのPAN-OSで複数のCriticalな脆弱性(CVE-2024-9463, CVE-2024-9464, CVE-2024-9465, CVE-2024-9466, CVE-2024-9467)

PaloAltoの製品で使用されているPAN-OSに複数のCriticalな脆弱性が出ているため、下記にまとめます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2024-9463

- CVSS

- Base Score: 9.9

- Vector: CVSS:4.0/AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:H/SI:N/SA:N

- Palo Alto Networks ExpeditionのOSコマンドインジェクションの脆弱性により、認証されていない攻撃者がroot権限で任意のOSコマンドを実行させることができ、結果としてユーザー名や平文のパスワード・設定・APIキーなどが漏洩する可能性があります。

- CVSS

- CVE-2024-9464

- CVSS

- Base Score: 9.3

- Vector:CVSS:4.0/AV:N/AC:L/AT:N/PR:L/UI:N/VC:H/VI:H/VA:H/SC:H/SI:N/SA:N

- Palo Alto Networks ExpeditionのOSコマンドインジェクションの脆弱性により、認証された攻撃者がroot権限で任意のOSコマンドを実行させることができ、結果としてユーザー名や平文のパスワード・設定・APIキーなどが漏洩する可能性があります。

- CVSS

- CVE-2024-9465

- CVSS

- Base Score: 9.2

- Vector: CVSS:4.0/AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:L/VA:N/SC:H/SI:N/SA:N

- Palo Alto Networks ExpeditionのSQLインジェクションの脆弱性により、認証されていない攻撃者がDBの中身を表示することができ、結果としてパスワードハッシュやユーザー名、設定・APIキーなどが漏洩する可能性があります。攻撃者はまた任意のファイルをシステムに作成することができます。

- CVSS

- CVE-2024-9466

- CVSS

- Base Score: 8.2

- Vector:CVSS:4.0/AV:L/AC:L/AT:N/PR:L/UI:N/VC:H/VI:N/VA:N/SC:H/SI:N/SA:N

- Palo Alto Networks Expeditionに重要な情報が平文で保存されている箇所があり、認証された攻撃者がファイアウォールのユーザー名やパスワード、APIキーなどが漏洩する可能性があります。

- CVSS

- CVE-2024-9467

- CVSS Base Score: 7.0 Vector:

- CVSS:4.0/AV:N/AC:L/AT:N/PR:N/UI:A/VC:H/VI:L/VA:N/SC:N/SI:N/SA:N

- Palo Alto Networks ExpeditionにはXSSの脆弱性があり、悪意のあるJava Scriptを実行させることで認証された攻撃者はユーザーに対してフィッシング攻撃をしかけることができます。

考察

10月末現在、この脆弱性が悪用されたという情報は入ってきていませんが、今後悪用される可能性が高いため、該当するユーザーは早急に修正済みバージョンに更新したほうが良さそうです。

参考情報

10月のまとめ

10月は今までの月よりも若干脆弱性の公開が少なかった印象です。しかし、記事中1.でもまとめたように、脆弱性が公開されてから早急に悪用される状況になっていますので、皆様も使用ベンダーからの情報に気をつけて、きちんと更新を行うように気をつけてください。