こんなに効果あり! Copilot for Securityを中心としたMicrosoftサービスによる運用改善 【JAPANSecuritySummit 2024 ラックセッションレポート】

ラックはセキュリティ業界の老舗として、創業以来さまざまなセキュリティ製品を取り扱ってきた。その一部は自社活用しながらサービスしている。たとえば、侵入検知システムのIDS、侵入防御も可能なIPS、Webアプリへの攻撃を防ぐWAFなど当時の最新システムを使いこなしてきた。しかし数年も経てば陳腐化して改善の妨げになる。さらにシステムが複雑になると運用負荷も大きくなってしまう。そこで同社はセキュリティ運用の全体最適化を目指し、Microsoftのサービスを中心とした継続的なセキュリティ運用改善を試みた。その成果について、ラック 事業統括本部 次世代サービス企画部 エンジニアリングサービスデザイングループ グループリーダーの若居和直氏が解説した。

ラックが挑戦! Microsoftのサービスを中心とした継続的なセキュリティ運用改善

ラックの情シスは、コロナ前からMicrosoft 365の各機能を利用した運用改善を行ってきた。

同時期にリモート機能も試して、VPNだけではセキュリティ運用に限界が見えたので、SASEサービスも導入したという経緯がある。このようにデータをクラウドに移行する準備ができていたので、コロナ禍でも事業を継続できた。同社が目指しているのは、製品やサービスの個別最適でなく、継続可能な全体最適を考慮したセキュリティ運用だ。そのために多くの施策を打ち、管理層にも見える成果を出した。

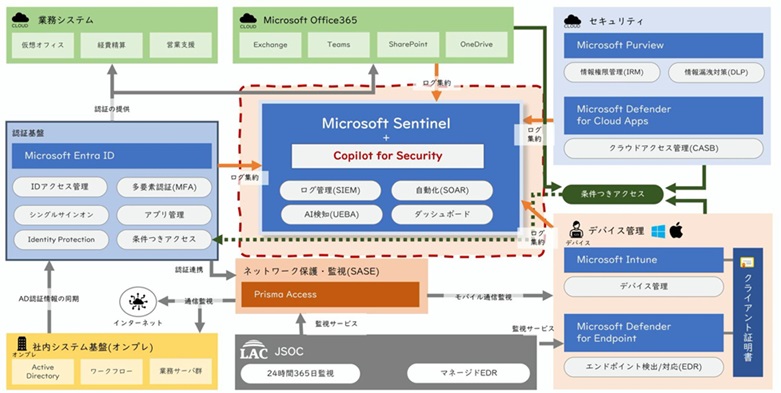

以下、Microsoft 365を活用した同社のセキュリティ運用の全体像について示す。

当初はOffice365 E3からスタートしたが、セキュリティに関しては徐々に付け加えていった。何度かステップアップし、現在はMicrosoft 365 E5を利用している。改善点として、まず整備したのは認証基盤だ。以前はオンプレのActive Directory(AD)を利用していたが、それをMicrosoft Entra ID(旧Azure AD)に移行。認証ログを整理したのはユ-ザーが誰であるのかすぐに分かるからだ。以前はIDSで侵入を検知したら、IPアドレスからDHCPサーバーのログやスイッチを探して、MACアドレスで機器を特定して、そのユーザーを見つけるという手順を踏んでいた。これが簡単に分かるようになり、インシデント対応の初動が迅速になった。

次に端末管理(エンドポイント)には、Microsoft IntuneとMicrosoft Defenderを利用している。インシデント対応時に該当者と端末が判明したら、本人に聞き取り取りできるようになる。そこで誰がどの端末を利用しているのかという紐づけが大切になるわけだ。また副次的な効果として、管理されていないシャドー端末も区別できるようになる。同社ではクライアント証明書を発行し、一部のアクセスは条件付きアクセスとして制御しているため、シャドー端末ではサービスなどにアクセスできないようになった。

端末自体で実際に何が行われているのかを把握するためにMicrosoft Purviewも採用した。オフィスで使うファイルやメール、Teamsで飛び交うメッセージなどの権限管理を行い、いわゆるIRM(Information Rights Management)やDLP(Data Loss Prevention)も実施できる。これにより社内での機密保護と、万が一暗号化ファイルが社外に渡っても利用できないように工夫している。また昨今は、ほとんどのサービスがSaaS化しているため、クラウド系のコントロールも必要だ。同社ではMicrosoft Defender for Cloud Appsによって、CASB機能を使ってファイル共有サービスなどのアクセスを制御している。

これらのログ情報は、すべてSIEMのMicorosoft Sentinelにまとめている(一部、Defende XDRも併用)。ただしネットワークのログに関しては別途、ラックのJSOCで監視。もともとネットワークのログは膨大でコストメリットも小さいことからSIEMの対象外としているのだ。

このようにして吐き出されてきたログ情報をセキュリティ運用として活用しているのが、Microsoft Copilot for Securityというわけだ。次セクションから詳しく説明していこう。

Copilot for Securityで何ができるのか? 実運用のためのノウハウを公開

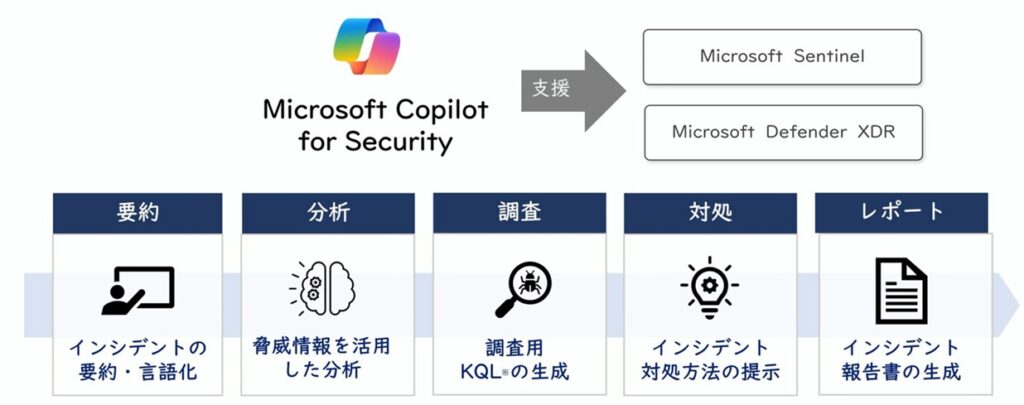

Microsoft Copilot for Securityは、AIを利用したセキュリティ分析ソリューションで、Microsoft SentinelやMicrosoft Defender XDRに追加して利用するものだ。

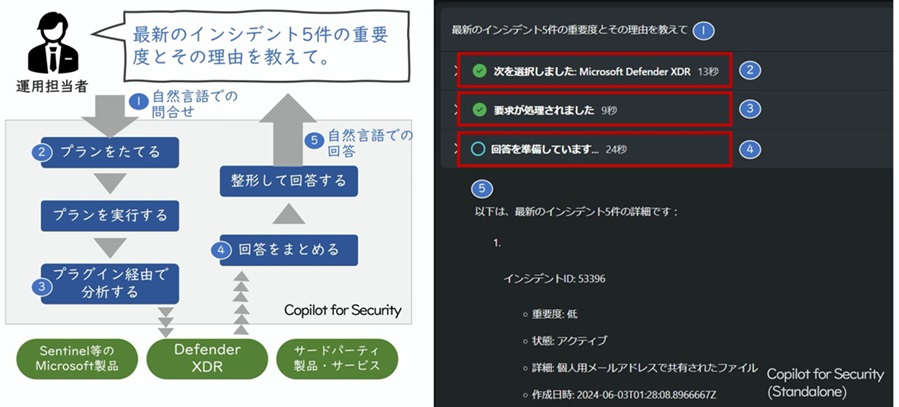

AIが各種セキュリティサービスの情報と連携しながら、自然言語でセキュリティ対策を支援する。大前提としてログを利用するサービスなので、ログ収集とログを検索できる環境を整備しておく必要がある。インシデント内容の要約やデータの言語化、Microsoftの脅威情報を活用した分析、調査時に使うクエリ言語・KQLの生成、インシデントへの対処方法の提案、調査内容のレポーティングといった機能を備えている。

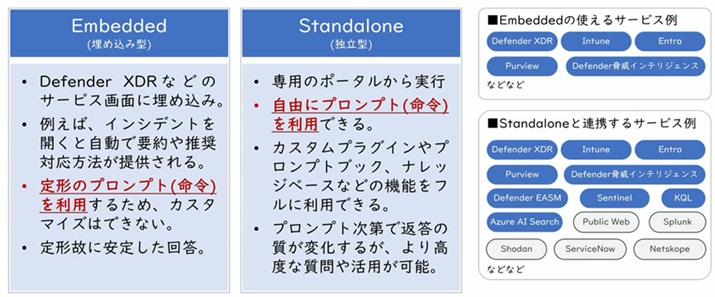

Microsoft Copilot for Securityには、Embedded(埋め込み型)とStandalone(独立型)が用意されており、使える機能や連携できるサービスに違いがある。

Embeddedは、Defender XDRなどに直接埋め込んで、サイドバーで表示する。インシデントが起きたときに、その内容を開くと自動で要約や対応の推奨方法が表示される。定型プロンプトを利用するため、カスタマイズはできないものの安定した回答が得られる。一方のStandalone型は、Microsoft Copilot for Securityの専用ポータルから実行し、ChatGPTのように自由にプロンプトを利用。プロンプトを活用するための機能も豊富で、カスタムプラグインや複数のプロンプトを一度に実行できるプロンプトブック機能や、社内情報も入れて活用が可能なナレッジベース機能も用意。もちろん高度な回答が可能だが、プロンプト次第で回答の質が変わってくるので、プロンプトエンジニアリングの力が試される。

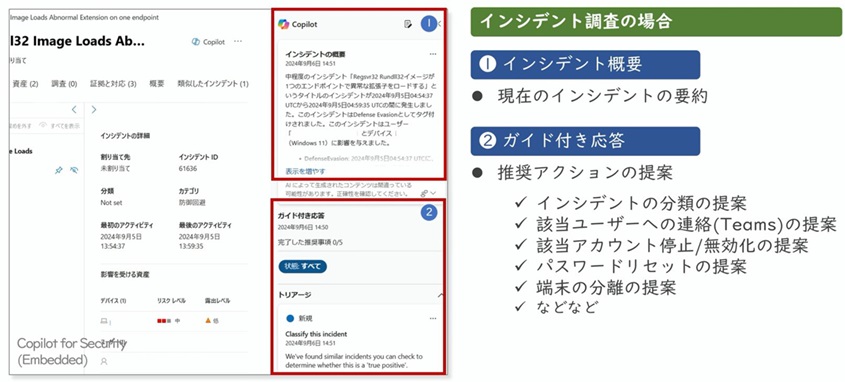

Embedded型とStandalone型の利用イメージと具体的な画面例を示す。

Embedded型は定型なので、インシデントを調査すると、まず現在のインシデントの概要が出てきて、そのあとにガイドで応答してくれるので便利だ。たとえばインシデントに応じて推奨されるアクションがいくつか提案される。インシデントの真偽の有効性を分類、該当ユーザーへの連絡、もし深刻な場合は該当アカウントの停止や無効化、パスワードリセットや端末分離なども提案してくれる。

ラックではEAP(Early Access Propgram)により、リリース前からMicrosoft Copilot for Securityを試しており、本番環境でトライアルを実施してきた。その結果、インシデント対応時間が24%ほど減り、割り込みの問い合わせ対応時間が35%も削減できた。セキュリティ専任者でなくても、十分に効果が得られ、実際のログを利用するため確実な回答が返ってきやすかった。また対話方式をAPIから呼び出し、さらに自動化することで運用改善につなげられたのだ。

ラック社内で効果を発揮したCopilot for Securityによる2つの活用事例とは?

次に、同社で効果を発揮したMicrosoft Copilot for Securityの活用事例も2つほど紹介しょう。

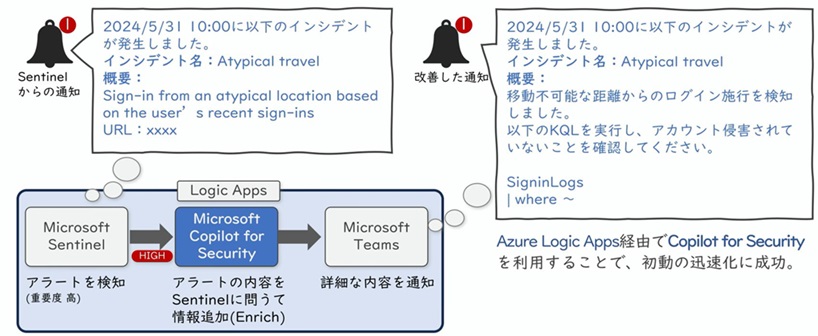

まず1つ目はインシデント通知の改善だ。もともと社内ではMicrosoft Sentinelで発生したアラートをTeamsに送って専用チャネルで通知が分かるようにしていた。ただしインシデントは概略だけなので、これだけでは本当に脅威なのかどうかは判断できない。結局、Sentinelのポータルまでアクセスして調べる必要があるため、初動対応が遅れてしまう。そこでMicrosoft Copilot for Securityを使って、重大度の高いアラート内容を詳しく訊ね、初動で必要な情報を含めるようにした。この自動処理にはAzure Logic Appsを使っている。Microsoft Sentinelのアラートは英語なので、Microsoft Copilot for Securityを使って日本語に訳してインシデント対応の具体的なアドバイスを表示させた。Microsoftの脅威情報も使えるため、IPアドレスに紐づいた脅威やアクターなど情報も含められる。

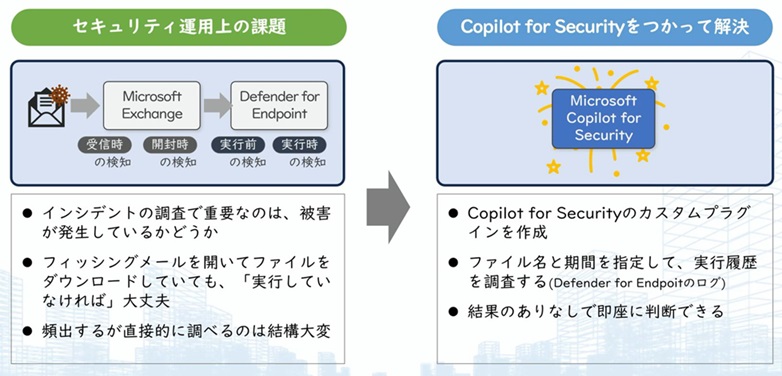

もう1つはMicrosoft Copilot for Securityをより深く活用した事例だ。Microsoft Copilot for SecurityのStandalone型では、さまざまな情報をプラグインによって取得できる。これらのプラグインは独自にカスタムで作れる。そこで同社では、フィッシングメールを開いて、誰かが実行してしまったかどうかを調べるために、Microsoft Copilot for Security上で実行履歴を一発で調査できるカスタムプラグインを作って適用した。

このようにラックでは、Microsoft製品を中心にして、その時々の個別最適から、継続的なセキュリティ改善ができる全体最適化を目指した。今回紹介したMicrosoft Copilot for Securityもそのうちの1つだ。Microsoft Copilot for Security自体は、ラックに助言をしてくれる専門家として、能力の底上げと人財不足の助力となっている。ただしMicrosoft Copilot for Securityを有効利用するためには、ベースとなるセキュリティのログがしっかりと保管・管理されていることが重要だ。

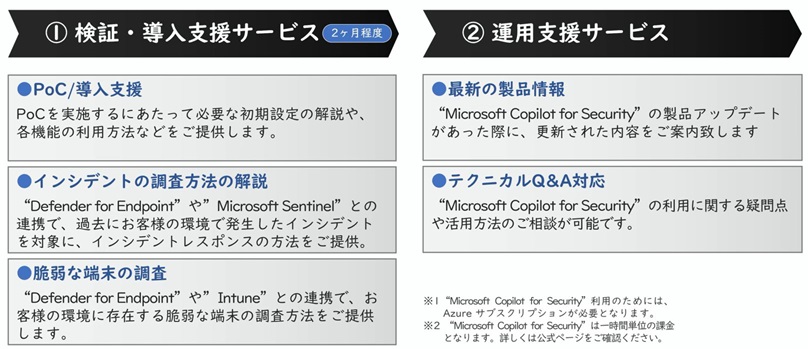

最後にラックの関連サービスについても触れておこう。同社はこういった自社の知見を活かして、Microsoft Copilot for SecurityのPoC/導入支援から、インシデント調査方法の解説、脆弱な端末の調査などを実施している。Microsoft Copilot for Security検証・導入支援サービスや運用支援サービスなどにご興味のある方は是非同社にご連絡を頂きたい。