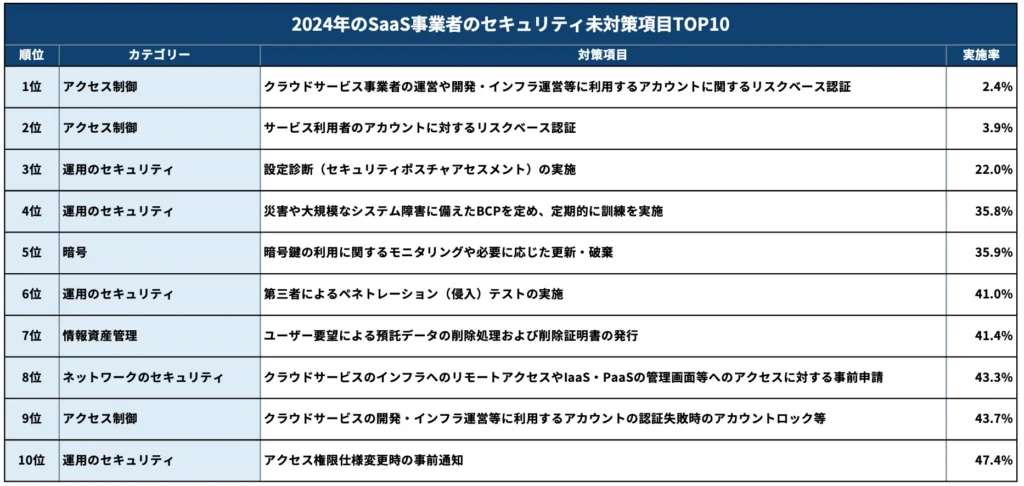

クラウドサービス事業者のセキュリティ未対策項目TOP10

リスクベース認証などのアクセス制御や設定診断等、高度な攻撃に対するセキュリティ対策実施率が低い傾向(セキュリティ評価プラットフォーム「Assured」調査)

株式会社アシュアードが運営するセキュリティ評価プラットフォーム「Assured(アシュアード)」(https://assured.jp/)は、2024年におけるクラウドサービス(SaaS)事業者のセキュリティ対策について、実施率が低い項目TOP10をまとめ発表した。

<2024年のクラウドサービス事業者のセキュリティ未対策項目TOP10>

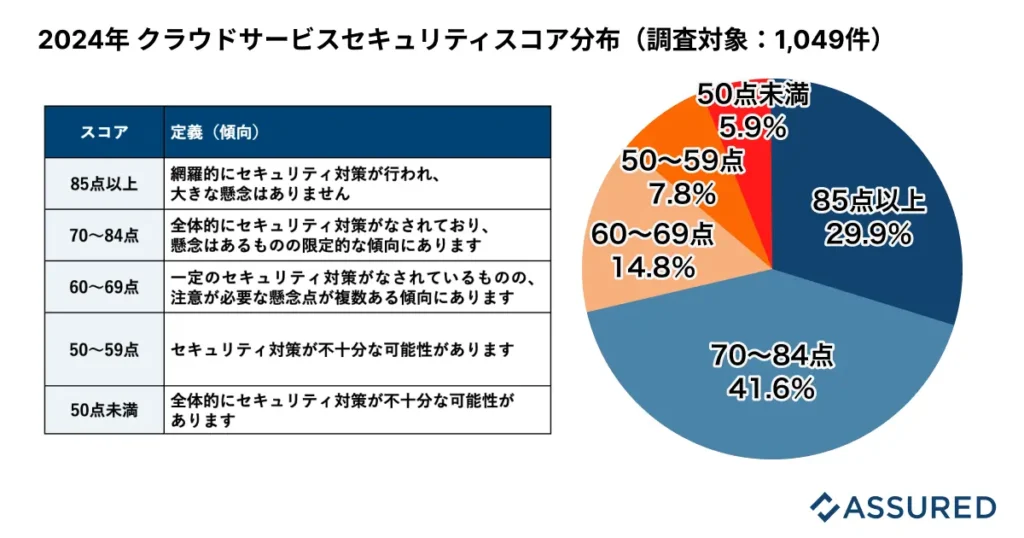

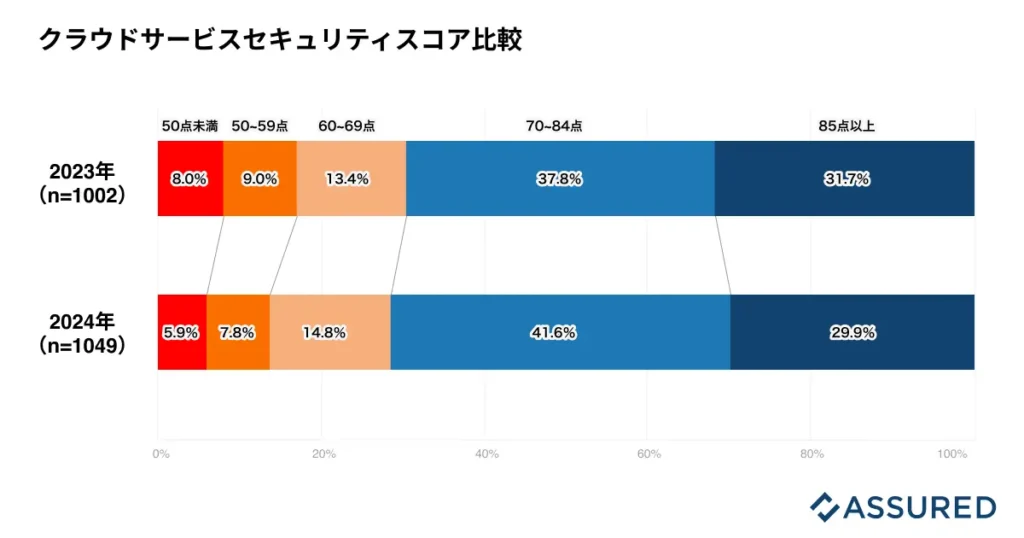

全体傾向(スコアサマリ)

Assuredでは、各種ガイドラインや事例等をもとに、一般的に期待されるセキュリティ対策(※1)が実施されていることの目安として、スコアが70点程度になるよう設問設計・配点設計をしている。2023年の調査では70点以上のSaaSは69.5%でしたが、2024年の調査では71.5%となった。

70点以上の分布をみると、特に70点〜85点未満のゾーンが占める割合が増加している。これはSaaS全体でセキュリティ対策が進んでいることを示しており、利用企業にとっては好ましい傾向である。

一方で、70点を下回るSaaSが3割程度あるという分布状況は昨年から大きく変わっていない。利用企業側は3割程度のSaaSが標準的なセキュリティ対策状況を下回る可能性がある、ということを念頭に利用検討をする必要がある。

また、85点以上のスコアの割合が微減している。これは、新たに追加されたAssuredの設問項目や実施頻度が低下してしまったことでスコアが下がったものと考えられる。利用企業は、特に高いセキュリティが要求される場合は、企業が期待するセキュリティ対策が実施されているのか、内容と実施頻度の両面で確認・検討が必要である。

※1: 組織的な対策、情報資産の管理、アクセスコントロール、暗号化、バックアップ、脆弱性管理、モニタリング(監視)、レジリエンス対策、監査等

セキュリティ未対策項目TOP10

Assuredのセキュリティ調査に対するSaaS事業者の回答結果から、実施率が低い10項目について解説する。全体的にみると次の3つのポイントに関連する未対策項目が見られる。

- SaaSに対する高度な攻撃に対するセキュリティ強化策

- リスクベース認証

- セキュリティポスチャアセスメント

- ペネトレーションテスト

- SaaSのレジリエンス対策

- 定期的な訓練によるBCPの実効性確認

- 暗号鍵のモニタリングや更新・廃棄(データの可用性)

- 利用企業のデータの適正管理

- ユーザー要望による預託データの削除処理

- アクセス権限仕様変更時の事前通知

いずれの対策もSaaS事業者にとっては負担となるが、昨年よりも実施率が増加している項目もあり、傾向としてはユーザーがより安心してSaaSを利用できる環境整備が進んでいる。

一方で、高度なセキュリティ対策やレジリエンス対策に関する未実施等、業務の中核アプリケーションとしてSaaSを利用する場合には心配になる項目もある。

また、データの管理等は利用企業側でも注意を払う必要があることも見えてきている。したがって、利用するSaaSがどのようなセキュリティ対策が取られているのか確認すること、企業内での利用・運用ルールを整備することの2点が重要な点となる。

<Assured セキュリティエキスパート 真藤 直観氏による各項目の解説>

1位/2位 リスクベース認証の導入

昨年に比べて、パスワードにくわえてスマホアプリ(Authenticator)等も用いる多要素認証(MFA)の導入やSAML認証等によるIDaaS連携が広まってきており、認証強度という点では強化されている傾向である。

しかしながら認証情報の窃取による不正ログインの事例が引き続き発生している。特に内部アカウントの認証情報が利用されるケースが目立っており、MFAに加えてリスクベース認証を用いることで、こうした不正アクセスのリスクが低減されると考えられる。また、利用企業側においてもリモートアクセスが標準的になった現在では、リスクベース認証は検討が必要な対策の1つと考えられる。

3位/6位 設定診断(セキュリティポスチャアセスメント)の実施とペネトレーションテストの実施

Assuredでのセキュリティ診断に関する調査項目は、大きくプラットフォーム(インフラ)診断、アプリケーション診断、ペネトレーションテストとわかれている。

3位のセキュリティポスチャアセスメントの実施状況は、インフラ等の設定ミスによる情報漏洩が発生していることをうけ、2024年からインフラにおける脆弱性診断とは分離して明示的に確認している項目である。

SaaS事業者の大部分はAWS等のIaaSを利用しており、SaaSの安全性、特にデータ管理の観点から、システムの構成や設定等の管理が重要になっている。

また、ペネトレーションテストに関しては、昨年は25%程度の実施率であったが、2024年は40%を越えてきている。

しかしながら、プラットフォームへの脆弱性診断(実施率63%)、アプリケーションへの脆弱性診断(同73%)に比べると、まだ実施割合は低く、標準的な対策の1つとして今後普及していくことが期待されるとともに、利用企業にとってもSaaS選定のポイントになると想定される。

4位 災害や大規模なシステム障害に備えたBCPと定期訓練の実施

(オンプレシステムと比較して)利用しているSaaSに対してどの程度の可用性を求めるのか、というのは難しい問いになるが、一般に利用企業にとっては業務の中断、データの保全といった観点で高い関心が寄せられる項目である。調査の結果、BCP自体を策定していないケースは少数(約15%)であったが、BCPにおいてもっとも重要なのは実効性の確保であり、そのためには定期的な訓練が不可欠である。

5位 暗号鍵の利用に関するモニタリングや更新・破棄

技術的な措置として通信の暗号化(TLS)やデータの暗号化は大多数のSaaSで実装されているが、鍵管理に関する対策については実施割合が低くでている。特に、モニタリングや更新・破棄については実施割合は全体の35%程度となっており、鍵の流出のほか危殆化した鍵の継続利用等のリスクが考えられる。また、実際のサービスでは相当数の暗号鍵と証明書が運用されており、安易な鍵操作による危殆化や喪失といった事故を防ぐため、運用マニュアルを整備すること(※2)が重要。

※2: Assuredでは暗号化に関するガイドラインとしてCRYPTRECを参照している。

7位 ユーザー要望による預託データの削除

預託データが利用終了後も残存するという回答をしたSaaSは全体の13%となっており、データそのものが残るリスクは限定的であるが、バックアップ期間や様々な利用企業の要望等が考慮された結果、利用終了後、数か月から1年程度データが残存するケースが見られる。また、2割強のSaaSでは削除等のデータの取り扱いが規約等で明確になっていないという結果になっている。

利用企業では、開始時にはSaaSの削除ポリシーや削除処理の契機(自動なのか、要望によるのか)等を確認し、利用契約終了前の重要な再確認事項として引き継ぐ必要がある。

8位/9位 インフラへのリモートアクセスや管理画面へのアクセス承認やアカウントロック

インフラへのアクセスについて事前申請制を採用しているSaaSは半数を割っている。またこれに関連する項目として、インフラやその管理画面へのアクセスの監視を実施している割合は66%程度にとどまっている。MFA導入や認証失敗時のアカウントロック等の認証の強化に加えて、潜在的な攻撃の検知や攻撃イベントの検知精度の向上については改善余地が残っているといえる。

10位 アクセス権限仕様変更時の事前通知

アクセス権限の仕様変更により、個人情報や機密情報へのアクセス可能者が予期せず増えたり、ユーザーの業務変更につながることが考えられる。どのような通知が行われるのか、というのは利用企業が事前に把握すべき事項の1つである。

| 【調査概要】 ・調査件数:1049件 ・調査日:2024年12月5日 ・調査対象:Assuredのセキュリティ調査に回答済みのクラウドサービス事業者 ※小数点第二位を四捨五入しているため、合計が100%にならない場合がある。 |

出典:PRTimes 【2024年セキュリティレポート Vol.1】クラウドサービス事業者のセキュリティ未対策項目TOP10