2025年10月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第39回

10月に公開された重大な脆弱性(CISA KEV参照)

10月に新たに公開された脆弱性は4266件となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

10月にCISAのKEVに登録された脆弱性はトータル31件で、内訳は

- Microsoft 8件

- Adobe 2件

- Dassault 2件

- Kentico 2件

- Oracle 2件

- Apple 1件

- Broadcom VMWare 1件

- GNU Bash 1件

- Grafana 1件

- IGEL 1件

- Jenkins 1件

- Juniper 1件

- LANSCOPE 1件

- Linux Kernel 1件

- Mozilla 1件

- Samsung 1件

- Smartbedded 1件

- SkySea 1件

- XWiki 1件

- Zimbra 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. Oracle E-Business Suiteの脆弱性 (CVE-2025-61882)

Oracle E-Business Suiteに、いわゆる「ゼロデイ脆弱性」が見つかりました。Oracleは2025年10月4日にセキュリティアドバイザリを出していますが、早速Cl0pランサムウェアグループが脆弱性を悪用しているらしく、すでにインシデントもいくつか発生しています。

以下では、こちらの脆弱性について簡単にまとめてみます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2025-61882

●CVSS

■Base Score: 7.5

■Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N

●この脆弱性は認証なしでリモートから悪用される可能性があり、ユーザー名とパスワードを必要とせずにネットワーク経由で悪用される可能性があります。この脆弱性が悪用されると、機密リソースへのアクセスが可能になるリスクがあります。

Cl0pランサムウェアグループによる悪用

Cl0pランサムウェアグループは、過去に本連載の「第11回(2023年6月まとめ)」や、「「脆弱性研究所」第29回」でも取り上げたランサムウェアグループになります。

今回の件を合わせると

- 2023年:MoveITの脆弱性

- 2024年:Cleoの脆弱性

- 2025年:Oracle E-Business Suiteの脆弱性

のように、毎年のように特定の脆弱性を悪用して攻撃を仕掛ける様子が観測されており、そのたびに大きな被害を出しています。

今回のOracle E-Business Suiteの脆弱性に関しても、すでに攻撃を仕掛けており、今後被害が拡大していく可能性がありますので十分な注意が必要です。

今回の脆弱性を用いたCl0pランサムウェアグループによる攻撃の被害

2025年10月時点で判明している主な被害組織としては

- ハーバード大学

- Envoy Air(American Airlineの子会社)

となっています

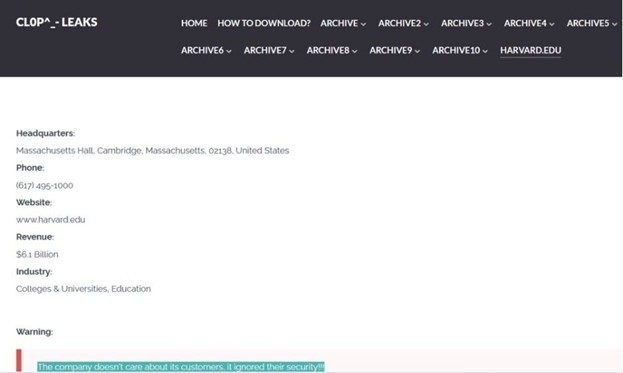

1. ハーバード大学

2025年10月13日、ハーバード大学はOracle E-Business Suiteの脆弱性(CVE-2025-61882)に関連する侵害を調査していると報じられました。その後、Cl0Pランサムウェアグループがダークウェブの脅迫サイトに犯行声明を出しています。

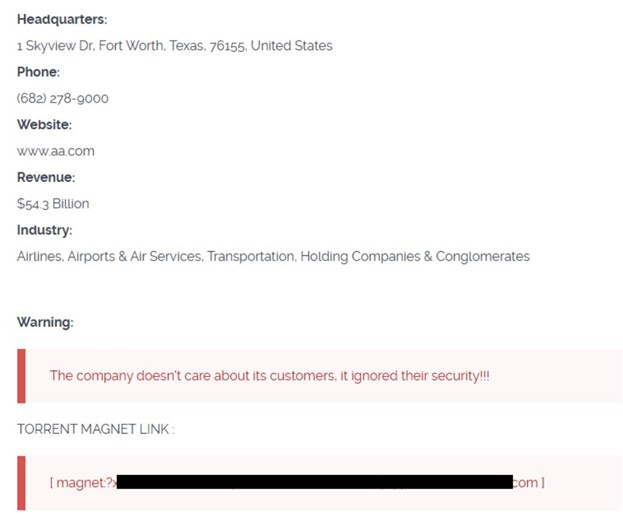

2. Envoy Air

American Airline傘下で最大の航空会社であり、テキサス州に拠点を置く地域航空会社のEnvoy Airは、2025年10月17日にOracle E-Business Suiteのゼロデイ脆弱性を狙った攻撃の被害に遭ったことを発表しています。

参考情報

- Oracle Security Alert Advisory – CVE-2025-61882

- Harvard investigating breach linked to Oracle zero-day exploit

- SecurityAffairs: Harvard University hit in Oracle EBS cyberattack, 1.3 TB of data leaked by Cl0p group

- HackRead: Envoy Air (American Airlines) Confirms Oracle EBS 0-Day Breach Linked to Cl0p

2. CiscoのSNMP脆弱性(CVE-2025-20352)。すでに攻撃者によって悪用されている模様

Ciscoが最近修正をリリースしたSNMP脆弱性(CVE-2025-20352)が悪用されている模様です。脆弱性のあるデバイスを乗っ取り、任意のポートをリッスンしたり、ログを切り替えたり削除したりなどを行っているようです。

以下では、この脆弱性について現時点でわかっていることを纏めます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVSS

●Base Score: 7.7 High

●Vector: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:N/I:N/A:H/E:X/RL:X/RC:X - Cisco IOS ソフトウェアおよび Cisco IOS XE ソフトウェアのSNMPサブシステムに存在する脆弱性により、以下の可能性があります。

●認証されたリモート攻撃者が低い権限を持つ場合、影響を受けるデバイスでサービス拒否(DoS)状態を引き起こす可能性があります。

●認証されたリモート攻撃者が高い権限を持つ場合、 影響を受けるデバイス上で、 ユーザーとしてコードを実行する可能性があります。 - 攻撃者は、デバイスに細工されたSNMPパケットを送信することで、この脆弱性の悪用が可能になります。

脆弱性を悪用した攻撃の詳細

以下、脆弱性を悪用した攻撃の詳細について、TrendMicroの「Operation Zero Disco: Attackers Exploit Cisco SNMP Vulnerability to Deploy Rootkits」を参考にしています。

TrendMicro社の調査によると、以下のようなことが行われているのを観測した模様です。

- 攻撃者はこの脆弱性を悪用して、CiscoデバイスにLinux用のRoot Kitを展開します。

- Linux用のRoot Kitが埋め込まれると、マルウェアは「disco」という単語を含むパスワードを設定します。

- マルウェアはIOSdに複数のフックをインストールします。

- ルートキットがデバイスにインストールされると、攻撃はリモートで制御され、異なる2つのVLANが接続され、水平移動(Lateral Movement)が可能になります。

新しいCiscoデバイスでは、ASLRによる保護が提供されているため侵入試行の成功率は低下していますが、繰り返し試行されると成功する可能性はあります。

Root Kitの詳細(断片の情報)や攻撃シナリオなど、詳しい情報が書かれていますので、TrendMicro社の情報に目を通しておくことをお勧めします。

参考情報

- Cisco IOS and IOS XE Software SNMP Denial of Service and Remote Code Execution Vulnerability

- Operation Zero Disco: Attackers Exploit Cisco SNMP Vulnerability to Deploy Rootkits

3. 国家支援の脅威アクターによるF5のコード盗難と44の脆弱性情報流出

国家支援の脅威アクターがF5ネットワーク社のシステムに侵入し、F5の一部のソースコードと、その時点で非公開だった44の脆弱性(最新のセキュリティアップデートで直っています)に関する情報が盗まれた模様です。これを受けて、CISAからも「速やかにF5製品の最新セキュリティアップデートを適用するか、緩和策を行うように」と指令を出しています。

ここではF5の脆弱性情報と、背景の情報流出について簡単にまとめます。

一次情報源

1.Tenable「F5 BIG-IP Breach: 44 CVEs That Need Your Attention Now」

2.F5: K000156572: Quarterly Security Notification (October 2025)

CVE情報

公開されたCVEは44にのぼるため、CVE-IDを含むタイトルだけを下記に示します。

1.High

1.K000151902: BIG-IP SCP and SFTP vulnerability CVE-2025-53868

2.K000156767: F5OS vulnerability CVE-2025-61955

3.K000156771: F5OS vulnerability CVE-2025-57780

4.K000139514: BIG-IP SSL/TLS vulnerability CVE-2025-60016

5.K000150614: BIG-IP MPTCP vulnerability CVE-2025-48008

6.K000150637: BIG-IP DNS cache vulnerability CVE-2025-59781

7.K000150667: BIG-IP SSL Orchestrator vulnerability CVE-2025-41430

8.K000150752: BIG-IP HTTP/2 vulnerability CVE-2025-55669

9.K000151309: BIG-IP DTLS 1.2 vulnerability CVE-2025-61951

10.K000151368: BIG-IP SSL Orchestrator vulnerability CVE-2025-55036

11.K000151475: BIG-IP PEM vulnerability CVE-2025-54479

12.K000151611: BIG-IP iRules vulnerability CVE-2025-46706

13.K000152341: BIG-IP AFM DoS protection profile vulnerability CVE-2025-59478

14.K000156624: BIG-IP Advanced WAF and ASM bd process vulnerability CVE-2025-61938

15.K000156621: BIG-IP Advanced WAF and ASM vulnerability CVE-2025-54858

16.K000156623: BIG-IP Next (CNF, SPK, and Kubernetes) vulnerability CVE-2025-58120

17.K000156707: BIG-IP TMM vulnerability CVE-2025-53856

18.K000156733: BIG-IP SSL/TLS vulnerability CVE-2025-61974

19.K000156746: BIG-IP IPsec vulnerability CVE-2025-58071

20.K000156741: BIG-IP APM vulnerability CVE-2025-53521

21.K000156597: BIG-IP APM portal access vulnerability CVE-2025-61960

22.K000156602: BIG-IP APM vulnerability CVE-2025-54854

23.K44517780: BIG-IP iRules vulnerability CVE-2025-53474

24.K000156912: BIG-IP TMM vulnerability CVE-2025-61990

25.K000156691: BIG-IP TMM vulnerability CVE-2025-58096

26.K000154664: BIG-IP Advanced WAF and ASM vulnerability CVE-2025-61935

27.K000151718: VELOS partition container network vulnerability CVE-2025-59778

2.Medium

1.K000156642: BIG-IP iControl REST and tmsh vulnerability CVE-2025-59481

2.K000154647: BIG-IP tmsh vulnerability CVE-2025-61958

3.K000148816: BIG-IP APM and SSL Orchestrator vulnerability CVE-2025-47148

4.K000149820: F5OS SNMP vulnerability CVE-2025-47150

5.K000154614: BIG-IP Next (CNF, SPK, and Kubernetes) vulnerability CVE-2025-55670

6.K000151596: BIG-IP TMM vulnerability CVE-2025-54805

7.K000151308: BIG-IP Configuration utility XSS vulnerability CVE-2025-59269

8.K000151658: BIG-IP HSB vulnerability CVE-2025-58153

9.K000156796: F5OS out-of-bounds write vulnerability CVE-2025-60015

10.K000156800: BIG-IP Configuration utility vulnerability CVE-2025-59483

11.K000154661: F5OS-A FIPS HSM password vulnerability CVE-2025-60013

12.K90301300: BIG-IP Configuration utility vulnerability CVE-2025-59268

13.K000148512: BIG-IP Advanced WAF and ASM and NGINX App Protect DNS lookup vulnerability CVE-2025-58474

14K000156596: BIG-IP APM XSS vulnerability CVE-2025-61933

15.K000156801: BIG-IP Configuration utility vulnerability CVE-2025-54755

16.K000148625: F5OS-A FIPS HSM vulnerability CVE-2025-53860

3.Low

1.K000151297: BIG-IP TMM vulnerability CVE-2025-58424

背景情報

Tenable社の「F5 BIG-IP Breach: 44 CVEs That Need Your Attention Now」によると、F5が国家支援の脅威アクターによる攻撃を受け、ソースコードと非公開の脆弱性が流出した模様です。

F5の報告書

以下が、米国証券取引委員会に提出された、F5による報告書からの情報になります。

- 攻撃者

●非常に洗練された国家の脅威アクター - 盗まれたもの

●BIG-IPソースコードの特定の部分

●BIG-IPで取り組んでいた未公開の脆弱性

●ごく一部のお客様の設定または実装情報 - 現状の状況

●非公開のクリティカルまたはリモートコードの脆弱性は盗まれていない

●ソースコードやビルドとリリースのパイプラインなどの変更は確認されていない

●非公開のF5脆弱性の積極的な悪用も認識されていない

●CRM、財務、サポートケース管理、またはiHealthシステムからのデータへのアクセス、流出の証拠は認められていない

●NGINXのソースコード、または製品開発環境にアクセス、変更したという証拠は認められていない

●F5 Distributed Cloud Services、またはSilverlineシステムにアクセス、変更したという証拠は認められていない

情報流出を受けての対応

F5

- 10月15日に44の脆弱性情報とアップデートを公開しました

- 10月13日に署名証明書と鍵をローテーションしました

CISA

- 10月15日に緊急指令ED 26-01を発行し、連邦政府機関にF5デバイスの脆弱性を軽減するよう指示しました。また、本件に関するニュースアラートもリリースしました。

この中には

- BIG-IPハードウェアとソフトウェアアプリケーションのインスタンスを更新

- サポート終了デバイスの接続を外す

- インベントリを管理する

などが含まれています。

エンドユーザで行うべき対応

Tenable社の記事にもありますが、攻撃者がこの種のデータを盗み出したことで、すぐにでも、また長期的にもF5製品に対する攻撃を行ってくることが予想されます。エンドユーザーは速やかにアップデートを行い、脆弱性への対応を行うべきです。

参考情報

- F5 BIG-IP Breach: 44 CVEs That Need Your Attention Now

- K000156572: Quarterly Security Notification (October 2025)

- F5’s October 15 8-K filing with the U.S. Securities and Exchange Commission

- K000157005: F5 signing certificate and key rotation, October 2025

- CISA Directs Federal Agencies to Mitigate Vulnerabilities in F5 Devices

- ED 26-01: Mitigate Vulnerabilities in F5 Devices

10月のまとめ

今回取り上げた脆弱性は、すべてすでに脅威アクターにより攻撃されている脆弱性のため、製品をお使いの場合には速やかに更新されることをお勧めします。また今回は取り上げませんでしたが、10月は他にもWindows SUSのRCE(リモートコード実行)脆弱性やTP-Linkのコマンドインジェクション脆弱性など危険な脆弱性も出ています。皆様も使用ベンダーからの情報に気をつけて対応を行ってください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします