NICT、2025年のサイバー攻撃動向を公開

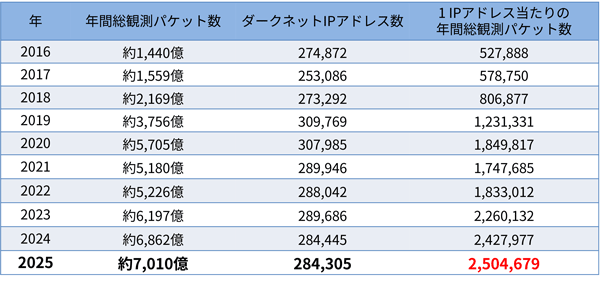

国立研究開発法人情報通信研究機構(NICT)は2026年2月5日、「NICTER観測レポート2025」を公開した。NICTERプロジェクトによる大規模ダークネット観測網で2025年に観測されたサイバー攻撃関連通信は、約7,010億パケットに達し、ダークネット観測開始以来で過去最多を記録した。

観測規模がほぼ同等だった2024年と比較すると、総パケット数は約2.2%増加している。1IPアドレス当たりの年間観測パケット数は微増にとどまったものの、インターネット全体での探索活動や攻撃準備行動が高水準で常態化している実態が改めて浮き彫りとなった。

探索活動は「常態化」から「多様化」へ

NICTERのダークネット観測網(約28万IPアドレス)において、2025年に1IPアドレス当たりに到達した通信は年間約250万パケットに相当する。観測された通信のうち、調査・探索目的と推定されるスキャン通信は全体の約55%を占め、前年(約60%)からやや低下したものの、依然として過半数を維持している。

宛先ポート別の分析では、Telnet(23/TCP)宛通信が減少傾向にある一方で、多数のポートを対象としたスキャンが増加。上位10ポート以外に分類される「Other Ports」の割合が年々高まっており、特定サービスに依存しない、IoT機器やネットワーク機器全般を広く探索する動きが顕著になっている。

Mirai以外のIoTボットが拡大、感染の「見えにくさ」も課題に

IoT機器を狙う攻撃では、従来主流だったMirai型とは異なる非Mirai系IoTボットの感染が世界的に拡大し、Mirai感染数を上回る状況が観測された。

NICTはその一例として「RapperBot」の分析結果を公表。2025年時点で、世界全体で約6万台規模のIoT機器が感染していた可能性があると推定している。感染は特定ベンダー製品に偏る傾向も確認された。

また、2025年8月に米国司法省がRapperBot運営者を起訴したことを受け、指令サーバからの通信停止も観測された。一方で、プロセス隠蔽などにより感染後の不正動作を利用者から見えにくくする新たなIoTボットが、家庭用ルータなどを標的に活動していることも明らかになっており、IoTセキュリティの難易度は一段と高まっている。

DRDoS攻撃が再び増加、絨毯爆撃型が主流に

分散反射型DoS(DRDoS)攻撃については、2025年に世界全体で約8,285万件、日本宛で約90万件を観測。これは前年(世界全体約3,095万件、日本宛約17万件)から大幅な増加となる。

特に、広範なIPアドレスを無差別に狙う「絨毯爆撃型」攻撃の頻発が件数増加の主因とされる。一方で、攻撃に悪用されるサービスの種類は年々減少しており、攻撃手法の集約・効率化が進んでいる可能性が示唆された。

今後も続くIoT起点の脅威、観測データの利活用が鍵に

NICTは、インターネット常時接続型IoT機器の増加に伴い、広域スキャンやIoTボット感染が今後も継続すると予測している。今後は、NICTERによる継続的な観測・分析に加え、産学官連携拠点「CYNEX(Cybersecurity Nexus)」を通じた情報共有や研究開発を一層強化していく方針だ。

詳細な分析結果は、以下の「NICTER観測レポート2025」で公開されている。

- NICTER観測レポート2025(Web版)

- NICTER観測レポート2025(PDF版)

・NICTER観測レポート2025(Web版)

https://csl.nict.go.jp/nicter-report.html

・NICTER観測レポート2025(PDF版)

https://csl.nict.go.jp/report/NICTER_report_2025.pdf