EU CRAとJC-STARで「待ったなし」 IoT/OTデバイスベンダーに求められる責務と実装すべき対策 〜 JAPANSecuritySummit 2025レポート

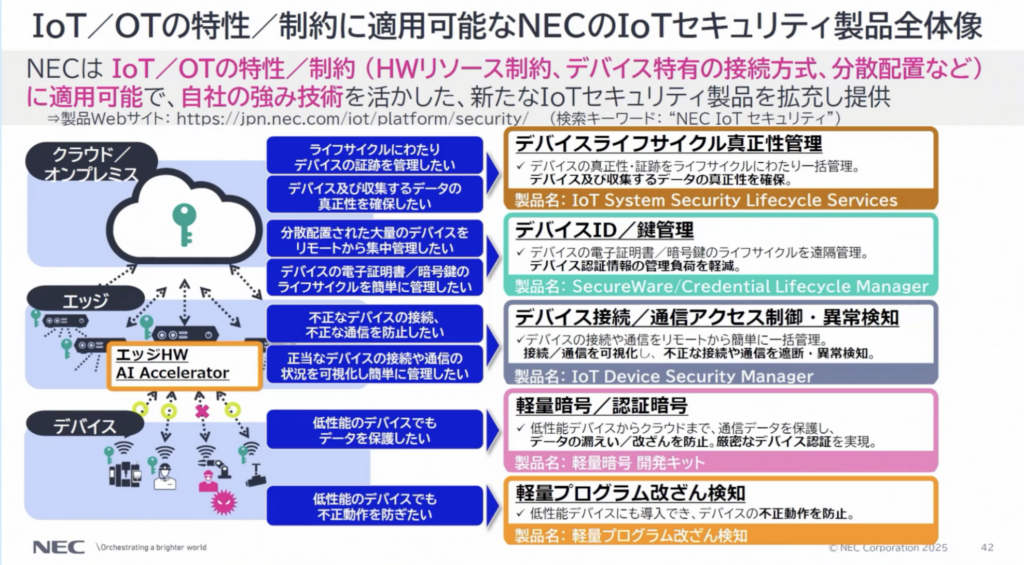

NECセキュリティの桑田氏は、IoT / OT領域で現実化するサイバー脅威と、EUサイバーレジリエンス法や日本のJC-STARなど制度運用の開始によって「製品セキュリティ対応が待ったなし」になっている状況を整理しました。特に、IoT / OTでは“利用者だけでは守りきれない”領域が大きく、デバイス自体に組み込む対策はベンダーの責務として実装が求められる点を強く訴えました。後半では、IoT/OT特有の制約(低リソース、停止できない、分散配置など)に合わせたNECの具体策(軽量改ざん検知、軽量暗号、鍵・ID管理、エッジでのアクセス制御、集中管理など)が紹介されました。

IoT普及の加速と、攻撃面の拡大

IoTの進展は、ネットワークにつながる“もの”を急増させ、ものにまつわるデータを活用した高付加価値サービスや経営効率化を後押しします。一方で「安全安心に活用できるか」という問いが、これまで以上に重くなっています。

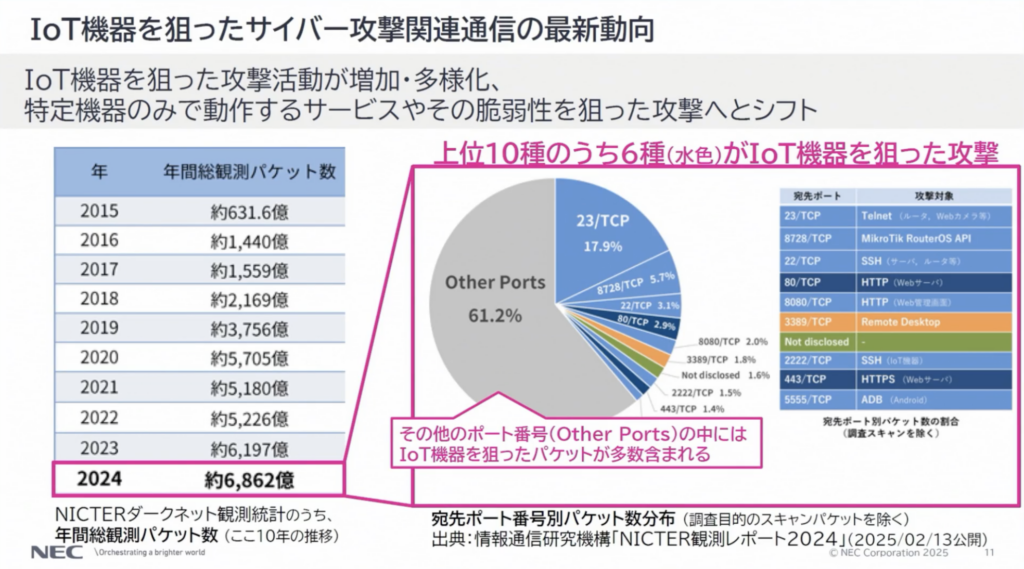

講演ではNICT(国立研究開発法人情報通信研究機構)の観測データの例を引きながら、膨大な攻撃パケットが観測され、攻撃対象の多くがIoT機器に向いている状況が示されました。従来のICT機器は一定の対策が進んだ一方で、攻撃者はより侵入しやすいIoTへ移行し、特定機器や脆弱性を狙う攻撃へシフトしていると説明。

“非接続”でも被害は起きる:人と媒体が侵入経路になる

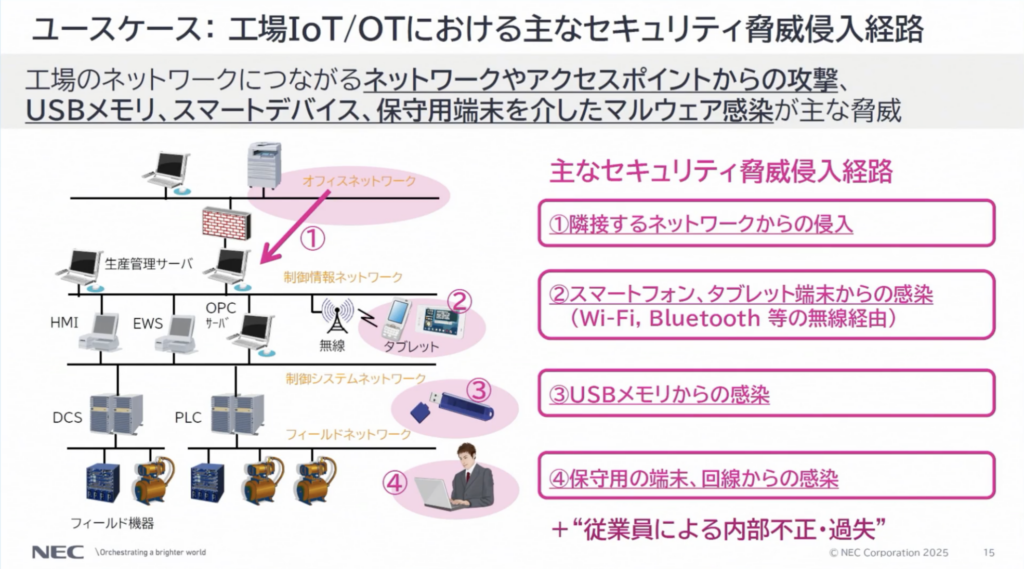

桑田氏が強調したのは「インターネットやLANにつながっていないから安全、は通用しない」という点です。理由は“人がつなぐ”から。

オフィス側(インターネット / LANにつながるPC)で作成した設定ファイルをUSBメモリで現場機器へ持ち込む、保守員の保守端末を機器に接続する。こうした作業が、マルウェア侵入の媒介になります。ウイルスチェックをしていても、ゼロデイ等で検知できない可能性があることにも触れられました。

さらに工場ユースケースでは、侵入経路はUSBメモリ / 保守端末だけでなく、隣接するOAネットワーク、スマホ・タブレットをWi-Fi / Bluetoothで接続した際の感染、内部不正や過失など多岐にわたると整理されました。

影響は機器単体にとどまらず、社会インフラへ波及する

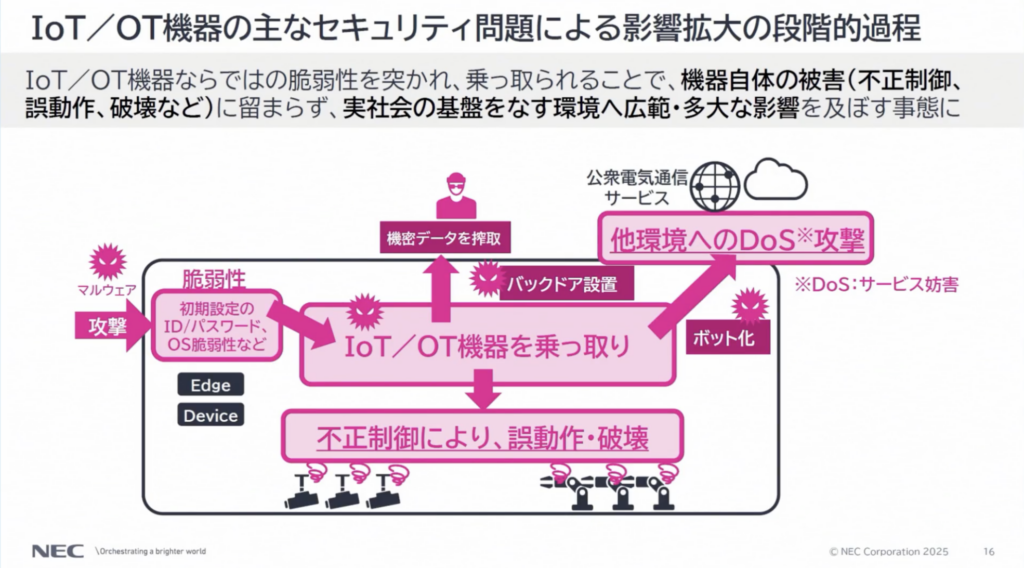

侵入後は、初期ID / パスワードの放置やOSの脆弱性を突かれ、機器が乗っ取られて不正制御・誤動作・破壊に至る可能性があります。さらに深刻なのは、侵害された多数のIoT機器が踏み台となり、周辺ネットワークやクラウドに対するサービス妨害など、広範囲の障害へ拡大し得る点です。

講演では、水処理施設の不正操作、鉄道の信号システム停止、パイプラインの事故などが例示され、OT領域の攻撃が環境・社会活動・安全に直結することが示されました。自動車や医療機器の不正制御といった、人命に関わり得るリスクにも触れられ、IoT / OTセキュリティが“ITの問題”を超えていることが印象づけられました。

法規制・制度が動いた今、製品セキュリティ対応は必須要件

本セッションのもう一つの軸が、各国で進む制度対応です。EUサイバーレジリエンス法は、デジタル製品(ハード / ソフト / 部品含む)に対し、設計から運用まで多面的な要件適合を求める法規制として整理されました。脆弱性対処の必須化、SBOM整備、重要製品では第三者認証、違反時の制裁金など、企業インパクトが非常に大きい点が強調されています。加えて、インシデントや脆弱性認識時の報告義務が前倒しで始まる点が「準備時間が実は短い」理由として語られました。

米国のCyber Trust Mark、日本のJC-STARも同様に、セキュリティ対策状況を可視化し、より安全な製品選定を促す仕組みとして紹介されました。JC-STARは星の数でレベルを表し、まずは共通基準の星1から開始し、今後カテゴリ別の星2~4へ広がっていく設計です。さらに国内では経済安全保障推進法の枠組みで、基幹インフラ設備の事前審査なども進み、IoT / OT機器の安全確保が制度面からも求められています。

何を、誰が、どう守るか:IoT/OTならではの要件と、ベンダー責務

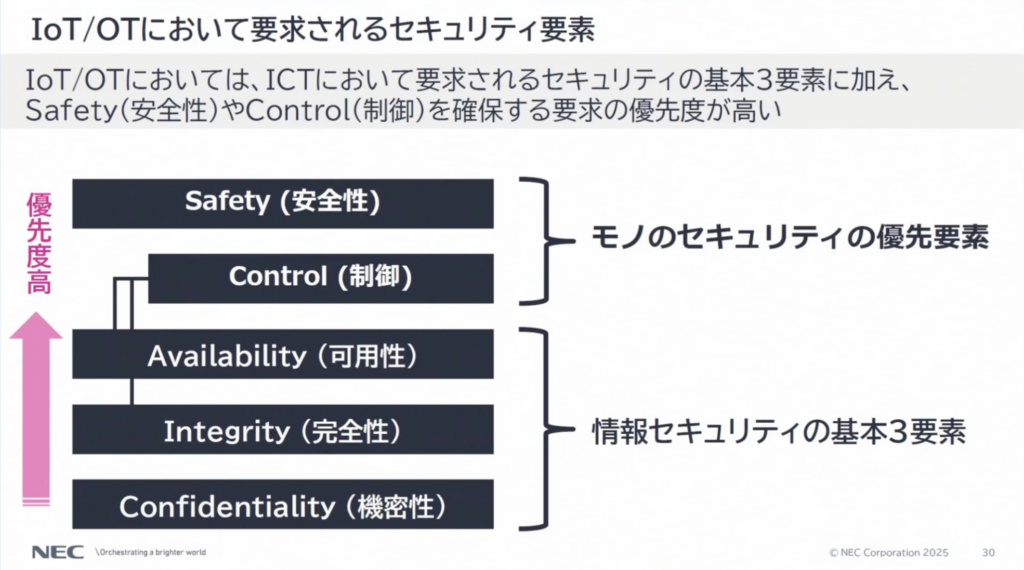

IoT / OTの世界では、従来の情報セキュリティの基本三要素(可用性・完全性・機密性)に加え、セーフティ(安全性)と制御の正常性がより強く求められると整理されました。ユースケースごとに守る対象も変わるため、必要要件を定義し、対策を選ぶことが重要になります。またEU CRAに見られるように、アクセス制御・暗号化・改ざん対策・更新機能などの機能要件に加え、脆弱性対応など運用要件も求められる点が指摘されました。

その上で対策の考え方としては、多層防御(物理・ネットワーク・デバイス・管理運用)を重ねる必要がある一方、デバイス内部の対策は利用者が入れたくても入れられない場合が多いことが課題になります。保証や改変制限の問題もあり、デバイス対策はベンダーの責務として実装されるべき領域が大きい。だからこそ利用者側は、ベンダーに責任ある実装を強く要求していく必要があるというメッセージが示されました。

NECが示した具体策:軽量化、エッジ防御、集中管理

最後に、IoT / OT特有の制約(低リソース、止められない、分散配置、人手不足、即検知・即対処の必要性)に合わせたNECの対策が紹介されました。

デバイス向けには、数KBの空きメモリで導入でき、動作中の改ざんまで検知できる軽量プログラム改ざん検知など、“軽さ”と“リアルタイム性”を重視したアプローチが提示されました。暗号についても、低リソース環境で機密性確保と改ざん検知を同時に実現し、導入形態を工夫してアプリ改修を抑える考え方が示されています。さらに暗号鍵や証明書の発行・配布・更新・有効性管理を集中管理し、自動運用できる仕組み、デバイスに手を入れられない場合はエッジでアクセス制御や異常検知を行う仕組み、そして製造から廃棄までライフサイクル全体で真正性を確保する支援が紹介されました。

まとめ

本セッションは、IoT / OTの脅威が機器単体の不正制御にとどまらず、社会インフラの停止や人命に関わる被害へ波及し得ることを改めて示しました。その上で、EU CRAやJC-STARなど制度運用が始まった今、製品セキュリティ対応が“努力目標”ではなく“必須要件”になっている現状を整理。IoT / OT特有の制約に適合する軽量・多層・集中管理型の対策が必要であり、デバイス内部の対策はベンダー責務として実装されるべきで、利用者はそれを要求していくという実務的な示唆で締めくくられました。