CS四方山話(第16話)サプライチェーン攻撃とは何か? その被害と実例を具体的に紹介

CS四方山話も今回で第16話になります。読んでくださる方々と、JAPANSecuritySummit Upate の皆さまのおかげで、約1年で第15話まで進めることができました。感謝申し上げます。

書く側としては、皆さまからの反応がエネルギーになります。ということで、頂いたご意見やご要望にはお応えしなければと(時には)殊勝にも思ったりする訳です。2年目、第16話以降は、できるだけ、ご意見やご要望を反映した内容にして行こうと考えています。

「実際に発生した事例で、どのような形で攻撃を受けたのか? どうすれば防げたのか? を解説してもらえると分かり易いのでは」というご意見をいくつか頂きました。今回は、サプライチェーン攻撃によって、最終製品の製造が止まったという事例を取り上げたいと思います。

前年比670倍! 最近急増している「サプライチェーン攻撃」とは?

本来は「サプライチェーンに対するサイバー攻撃」と記述するのが正しいと思いますが、最近このパターンのサイバー攻撃が非常に増えていることもあり、「サプライチェーン攻撃(Supply chain attack)」と縮約して表現されるようになっています。(*1)

どれくらい増えているのかというと、たとえば、Sonatype社の調査によれば「OSS (Open Source Saftware ) をターゲットとするサプライチェーン攻撃は、2021年は 約12,000件発生し、前年比670% に達している」ということです。日本の企業も同様です。2022年に発生した事例を3つ紹介します。

➣デンソーでは、ドイツの現地法人がランサムウェア攻撃に遭い、設計図や発注書の画像、メールやプリンターの印刷データなど、計157,000件超のデータが窃取されたと報告されています。

➣ブリヂストンでは、米国子会社がランサムウェア攻撃を受け、その対応で複数の工場が約1週間操業を停止したと発表しています。

➣小島プレス工業では、国内子会社がランサムウェア攻撃を受け、システム障害が発生し、また(対策として)外部とのネットワーク接続を遮断した結果、トヨタ自動車、日野自動車、ダイハツ工業が生産を見合わせ、14工場の計28ラインが停止し、約13,000台の生産を見送ることとなりました。(*2)

では、何故、サプライチェーン攻撃かというと、効率の問題です。

チェーンを狙うとすると、弱いところを狙った方がチョロいよね? ということです。防壁の高い大手を狙うのではなく、サプライチェーンを構成している中で、防壁の低いところを狙う方が攻撃は容易です。チェーンの一部でも切れば、チェーン全体が止まるので効果は同じ、結果として高効率という考え方になります。

サプライチェーン攻撃の手口と対応、その流れを時系列で見てみると……

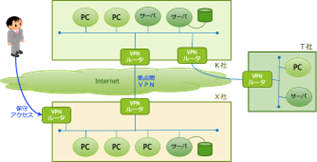

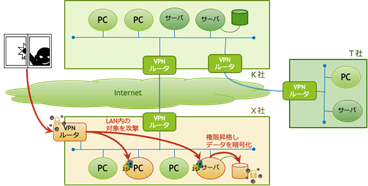

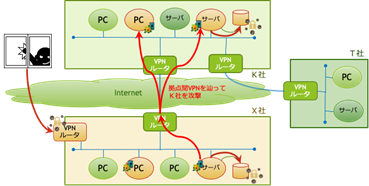

サプライチェーン攻撃の一例の時系列パターンを上図を使って簡単に説明します。

- K社の子会社(X社)が外部からの直接の攻撃対象となりました。

- X社は、特定外部企業から遠隔で保守を受けるためのVPNルータを設置していました。このルータの脆弱性を突かれ、攻撃者はX社のネットワークに侵入しました。

- 攻撃者は、X社のネットワークから(恐らくは、拠点間VPNなどのネットワークの連接をたどって)K社のネットワークにも侵入しました。

- 攻撃者は、K社、X社にランサムウェアを投入し、両社のサーバーやPC上のデータを暗号化して、脅迫メッセージも投入しました。

- K社はファイルサーバの障害発生を契機として、ランサムウェアと脅迫メッセージを確認。

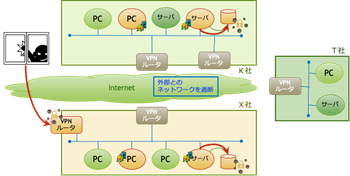

- 外部専門家の支援を要請し、外部とのネットワークは遮断。システムの一部の復旧に成功。

- 当日の生産分は、ネットワーク遮断前のデータと復旧したシステムの稼働で生産を実施。

- 翌日の生産分は、対応が困難となり、納品先他へ連絡。

- 結果、サプライチェーン全体に影響が波及。

VPN装置の脆弱性を突かれるため、機器のファームウェアのアップデートは必須

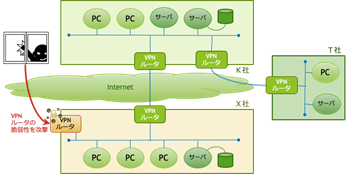

上記にもある通り、攻撃の方法として、VPN装置の脆弱性を利用するという方法があります。

広く知られているVPN装置の脆弱性は、下記のようなものです。(*3)

- Palo Alto Networks (CVE-2019-1579)

- Fortinet (CVE-2018-13379)

- Pulse Secure (CVE-2019-11510)

この3件はCVEの番号でも分かる通り、2018/2019年に公表されており、すでにメーカから正式な対策(アップデート)が提供されています。しかし、問題は、そのアップデートがキチンと適用されるか否かです。

脆弱性が公表されれば、当然ながら攻撃側はこれを利用します。メールにマルウェアを添付するなどの方法では、添付ファイルを開くというメール受信者の行動が必要ですが、VPN装置の脆弱性を利用する攻撃では、攻撃側の行動だけで攻撃が可能という攻撃側のメリットもあります。

大事なことは、脆弱性が公表されアップデートが提供されたら、直ちに適用することです。これは、外界との境界をなすVPN装置はもちろん、PCなどのOSに関しても同様です(たとえば5月17日にリリースされたMacOS 12.4では、CVE番号ベースで73件の脆弱性の修正が含まれています)。

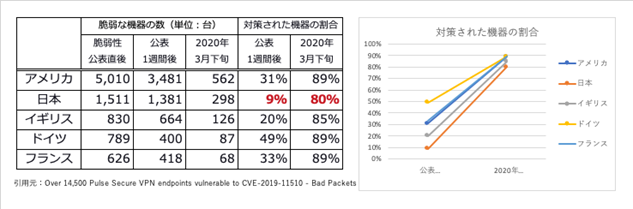

米国の「BAD PACKETS」が「Pulse Secure (CVE-2019-11510)」の対策状況に関しての情報を公開しています。それを見ると、日本の対応速度は他国に比べると鈍いことが分かります。

下位の子会社や関連会社がやられると、上位の親会社のネットワークまで侵襲される

VPNを突破すると、アクセスしているデバイスにLANのアドレスを割り振り、対象のLAN内にアクセスできるようになります。ファイアウォールの外からアプローチするのとは異なり、LAN内のサーバーや他のPCへのアクセスは容易になります。もちろん、通常のユーザ権限でのアクセスですので、実行できることは制限があります。

しかし、LAN内から直接アクセスできることで、さまざまな攻撃が可能となります。サーバーへのログインを行い、権限昇格し、ファイルを暗号化する。データベースのアクセス権を取得し、データベース上のデータを暗号化する。ランサムウェア攻撃が実行されたことになります。

侵入したLANが拠点間VPNで別のLANに接続されていた場合、そのLAN間接続をたどって別のLANへのアクセスを試みます。成功するかどうかの難易度は、そのLAN間接続の設定などに依存しますが、LAN間接続がある以上、なんらかの方法で別のLANへの侵入も可能です。X社に侵入した結果、K社もランサムウェア攻撃を受けたケースは(正確なところは分かりませんが)このような手順ではないかと思います。

今回は、VPN装置経由のサプライチェーン攻撃に関して解説しました。さて、そろそろ文字数の限界ですので、VPN装置経由の攻撃への対処方法は次回(第17話)でご説明させて頂きます。

【四方山話】

昨年12月から、東京と山口とが半々の生活なので、山口ネタを少々。山口に行って独特だなと思ったことが2つあります。ガードレールが蜜柑色。ポストが白狐。

デザインポストって独特だなと思いましたが、都内にも桜柄のポストがありました。JR駒込駅北口にあるポストに、先日偶然出会いました。

(*1) サプライチェーン攻撃(Supply chain attack)

日本語のWikiは(2022年5月時点では)まだ無いようですが、英語版のWikiはすでにありました。https://en.wikipedia.org/wiki/Supply_chain_attack

(*2) 小島プレス工業の発表

システム停止事案調査報告書(第1報)

https://www.kojima-tns.co.jp/news/news0003235/

(*3) VPN装置の脆弱性に関する日本語のサイト

Palo Alto Networks (CVE-2019-1579)

https://www.comp.tmu.ac.jp/tmuner/2019/08/palo-alto-networks-cve-2019-1579.html

Fortinet (CVE-2018-13379)

https://www.jpcert.or.jp/newsflash/2020112701.html

Pulse Secure (CVE-2019-11510)

https://jvndb.jvn.jp/ja/contents/2019/JVNDB-2019-004411.html

CS四方山話の過去の記事はこちら(合わせてお読みください)

中村 健 (Ken Nakamura)

株式会社SYNCHRO 取締役 CTO

機械屋だったはずだが、いつの間にかソフト屋になっていた。

以前は計測制御、知識工学が専門分野で、日本版スペースシャトルの

飛行実験に関わったり、アクアラインを掘ったりしていた。

VoIPに関わったことで通信も専門分野に加わり、最近はネットワーク

セキュリティに注力している。

https://www.udc-synchro.co.jp/

サイバーセキュリティ四方山話の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。