CS四方山話(第17話)VPN装置経由のサプライチェーン攻撃への対処方法(まとめ)

第16話では「サプライチェーン攻撃」に関してご説明しました。そして、第17話で「VPN装置経由のサプライチェーン攻撃への対処方法を説明させて頂く」と前振りさせて頂きましたので、今回はその線で進めます。

対処の方法としては3つあります。

- VPN装置からの侵入を含め、ランサムウェア対策を行う

- VPN装置を突破されたとして、LAN内での侵襲を防御する

- ランサムウェアが発動したとして、その被害を最小化する

攻撃も防御も100%はありません。攻撃は失敗してもダメージは受けません。何度でもリトライが可能です(ちゃんと対策して、身バレしなければですが)。しかし、防御は一度失敗すると、大ダメージを受けることになります。攻撃された場合に、被害を最小限に食い止める対策を講じておくという発想も必要です。

VPN装置からの侵入を含め、ランサムウェア対策を行う

この項目に関しては、第12話でも触れていますので、繰り返しになりますが(少し手を加えて)列挙します。

➣VPN、リモートデスクトップ経路への対策

・ファームウェアのアップデートを徹底する【(通常)無償】

・有鍵、パスワードを定期的に変更する【無償】

・アカウント管理を徹底する(退職者のアカウントを残さないなど)【無償】

・脆弱性が報告されている古い装置やソフトウェアを新しいモノに置き換える【有償】

・外部からのアクセスをVPNではなく、ZTNA(ゼロトラストネットワークアクセス)に変更する

➣メール経路への対策【有償】

・見知らぬ相手(アドレス)からのメール(特に添付ファイル)を安易に開かない【無償】

・PCやスマートフォンにセキュリティソフトを導入する【有償】

・UTMを導入し、メール、メール添付ファイルを検閲・監視する【有償】

➣その他の経路への対策

・信頼できないUSBメモリ、外部ストレージ・共有ドライブ(オンラインストレージを含む)に安易にアクセスしない【無償】

・(社外で)信頼できないネットワーク(野良WiFiなど)にアクセスしない【無償】

・UTMを導入し、外部へのアクセス、外部からのデータ入手を検閲・監視する(信頼できないサーバにアクセスさせない)【有償】

IoT機器も、OSも、アプリケーションも寿命があります。アップデートは必須ですし、寿命が来れば置き換えることが必要です。特に、IoT機器にはハードウェア性能という限界がありますので、長期間使い続けることは困難です。それを意識しておくことも大事です。

6月15日には、1994年に登場したIE(Internet Explorer)が最後の日(サポート終了)を迎えました。Windows95の勢いも相まってNetscapeを蹴散らし、ブラウザのシェアを独占することになりましたが、一時期、MacOSにもIEがバンドルされていた時期もありました(1997年、スティーブ・ジョブズがAppleに復帰した年からですね。懐かしい……)。1年前から分かっていたIEのEOLでドタバタすると「流石に草」と言われますので注意しましょう。

VPN装置を突破されたとして、LAN内での侵襲を防御する

第3話、第4話でも触れましたが、多重防壁を組むという方法が効果的です。ネットワーク的な表現をすれば、LAN内をセグメント分割するという形です。

前回は、日本の城や城壁都市を例に採りましたが、違う例にチャレンジしてみましょう。

戦争であれば、地形や気象条件によって、戦闘地域はいくつかのゾーンに分かれます。広く深い川があれば、簡単には地上部隊は渡河できません。高い山があれば、やはり地上部隊は移動が難しくなります。川に橋が架かっている、山岳地帯に比較的平坦な谷がある。こうした場所が戦略・戦術上の要所ということになります。ネットワークと関連付けると、ゾーンがセグメント、要所がセグメント間のL3SWということになります。

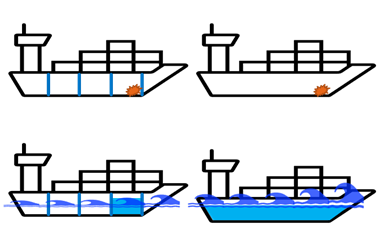

船も通常複数の水密区画に分かれています。これは、どこかの区画が浸水しても、船全体の浸水に繋がらないようにするためです。水密区画同士は、通常は行き来ができるように開口部が設けられていますが、水密扉があり非常時にはこれを閉じることで浸水が拡がることを防ぎます。

LANを単純に1つのセグメントでフラットに構成することは、城壁の内側が平野であったり、船全体1つの区画であることと同じです。城壁のどこかが壊れていて敵の突破を許してしまうと、敵は城壁内で自由に行動し、防御は困難になります。船体に1ヶ所でも穴が開いて浸水すると、浸水は全体に拡がり、船は沈没することになります。そうならないようにしましょう。

ランサムウェアが発動したとして、その被害を最小化する

ランサムウェアよる直接的なダメージは大きくは2つです(金銭的なダメージも、社会的信頼を失墜することも無視できませんが、まずは直接的なダメージの軽減に着目します)。

ランサムウェアの手口は、データを人質にした「二重恐喝」が主流です。

- データを暗号化して使えなくする。暗号を解除して欲しければ身代金を払え

- データを(ダークウェブなどに)公開して欲しくなければ身代金を払え

では、身代金を払って暗号化を解いてもらう以外の方法はないのでしょうか?バックアップを確保しておくという方法があります。要は、いままで通りのデータが保持されていれば良いのです。もちろん、さまざまな方法でNASやファイルサーバーを守る手立ても必要です。ですが、ここでは、それらも突破された状態を想定します。

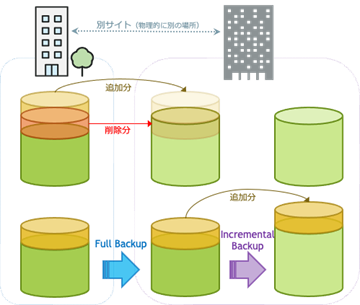

バックアップ用のサーバーをLAN内の同じセグメントに置くと意味がありません。火災、震災などによる物理的なデータ消失にも備えることを考えれば、物理的にも離れた場所にバックアップ用のサーバーを配置すると良いでしょう。

世の中には、離れた2つのストレージ間でデータを同期させる便利な仕組みがあります。その1つがrsync (remote sync) で、NASやLinuxサーバーでこの機能を用いれば、最小限のデータ転送で同期が可能です。これを毎日行っておけば、データを失っても、悪くても24時間前の状態には戻れます。

ただ、この方法(フルバックアップの一種)だけでは危険です。ランサムウェアがNAS上のファイルを全て暗号化したとします。その状態で日次処理のrsyncが動作すると、バックアップ側も暗号化されたファイルで埋め尽くされることになります。

これを避けるためには、増分バックアップ(incremental backup)という方法が考えられます。変更・追加があった分のみを記録するという方法で、MacOSに装備されたTimeMachineもこの方法で動作しています。増分バックアップであれば、バックアップを取った時点のデータを再現できます(故に、TimeMachineという命名なのでしょう)。ランサムウェアでファイルが全て暗号化されたとしても、ランサムウェアに攻撃される前、つまり暗号化される前のファイルは保持されています。

お薦めのバックアップの仕組みは、rsyncなどによる同期でのフルバックアップ+増分バックアップの2段階のバックアップです。これで、緊急事態にもデータを失うことはありません。

もし対策を打たずに、暗号化されてしまった場合には、どうすればよいのでしょうか?

「NO MORE RANSOM (*1)」という国際プロジェクトがあります(欧州刑事警察機構などによって設立され、日本からもIPA = 情報処理推進機構さんが参加しています)。このプロジェクトでは84種類のランサムウェアに対応する52の無料復号ツールが公開されているので、これを利用して復号化を試みるという「最後の手」が残されています。

しかし、バックアップは、データを持ち出されることへの対策にはなりません。

この対策としては、外部へのデータ送信をコントロールするか、保持データを個別に暗号化しておくか、いずれかの方法が考えられます。後者も有効ですが、利便性は損なわれます。現実的な方法としては、前者でしょう。UTMなどによって、登録のない外部サーバーへのデータ送信を抑制する、あるいは外部へのデータ送信の容量を制限するなどが効果的でしょう。

まとめ

ランサムウェア攻撃だけでなく、サイバー攻撃に対抗するためには、対抗するための知識と、知識に基づく注意が必要です。それと適切な方法でのバックアップ。あなたやあなたの組織にとって足りないことがあれば、それをできる人や組織を頼りましょう。

【四方山話】

前回(第16話)に引き続き、山口ネタを少々。今回はクイズ形式です。回答は第18話で。

問1:画像1は、山口市内の住宅街にあるタンクです。大きさは門扉などから類推してください。さて、このタンクには「何が貯蔵」されているでしょうか?

問2:画像2は、山口市内にあるパラボラアンテナ群です。これらのパラボラアンテナの「使用目的は何」でしょうか?(目的は1つではありません)

ネットを漁れば解は得られると思いますが、頭の体操だと思って外部記憶ナシで少し考えてみてください。

CS四方山話の過去の記事はこちら(合わせてお読みください)

(*1) NO MORE RANSOM

このプロジェクトのメッセージとしては「一般的なアドバイスとして、身代金を支払わないことを推奨します。サイバー犯罪者に送金しても、ランサムウェアが機能していると犯罪者に対して証明するだけで、必要な復号鍵を入手できる保証は一切ありません」です。故に、被害防止と、ランサムウェアで暗号化されたファイルの復号を手助けするというアプローチです。

https://www.nomoreransom.org/ja/index.html

中村 健 (Ken Nakamura)

株式会社SYNCHRO 取締役 CTO

機械屋だったはずだが、いつの間にかソフト屋になっていた。

以前は計測制御、知識工学が専門分野で、日本版スペースシャトルの

飛行実験に関わったり、アクアラインを掘ったりしていた。

VoIPに関わったことで通信も専門分野に加わり、最近はネットワーク

セキュリティに注力している。

https://www.udc-synchro.co.jp/

サイバーセキュリティ四方山話の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。