パンデミック後のデジタル変容、新たなサイバーリスクへの対応はどうすべき?

ここ数年、世間では「働き方改革」が叫ばれてきたが、一昨年のコロナ禍によって、社会の行動が大きく変わってしまった。特にデジタル化が進展し、それに伴ってセキュリティに対する考え方にも変化をもたらしている。ラック サイバーセキュリティサービス統括部 デジタルペンテストサービス部長 兼 サイバー・グリッド・ジャパン シニアリサーチャー 仲上竜太氏が「パンデミック後のデジタル変容とサイバーリスク」について解説した。

DX・コロナ禍によって変化したデジタルワーク環境のいま

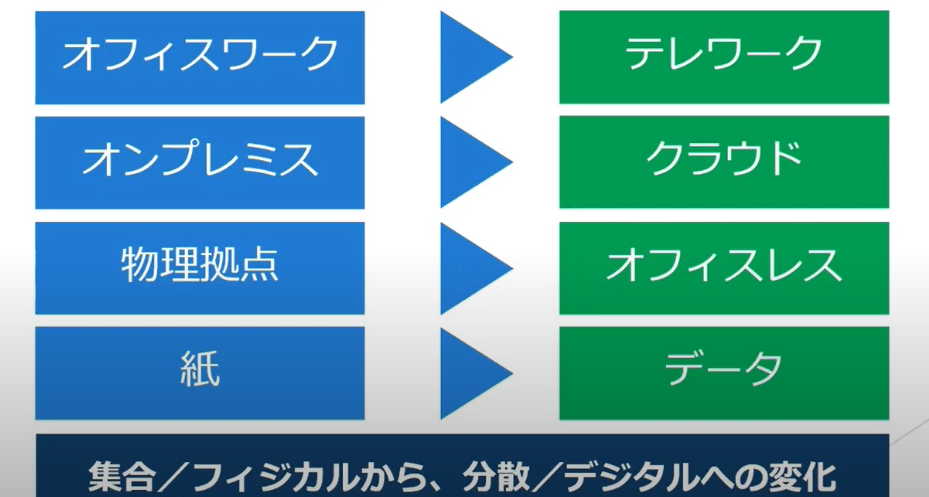

今回のコロナ禍で急激なデジタル化が進み、DX導入の緊急性が高まったことは誰もが感じるところだろう。実際に当初は緊急避難的に導入されたテレワークも、コロナが長引き、いまや常態的な手段として用いられるようになっている。そうなると出社回数が減り、オフィスを物理的に縮小する動きも出ている。ぺーパレス化という観点から、ハンコ出社に対する問題意識も芽生えており、オンプレからクラウドサービスの利用も増加した。

2020年2月以降、東京ビジネス区(千代田・中央・港・新宿・渋谷の都心5区)のオフィスの平均空室率は1.49%から6.43%に上昇し、1か月で東京ドーム一個弱(約1万2000坪)のオフィスがなくなっている状況まで来ているという(三鬼商事 調べ)。このような変化のなかで、デジタル環境は従来の物理的なオフィス・ネットワークから、テレワークやクラウドサービスによるデータ分散という方向にシフトしてきた。

パンデミック後のサイバー攻撃のトレンドは、より悪質・巧妙化へ向かう

しかし、セキュリティ関連に的を絞ってみると、コロナ禍によるデジタル環境の変化によって、逆にサイバー攻撃者の格好のターゲットになっているようだ。サイバー攻撃は、従前とそれほど変わらないが、問題はその質的な変化にある。

たとえば、従来のランサムウェアはバラマキ型だった。しかし昨今は標的型攻撃のように企業システムに侵入してデータを抜き出し、さらにランサムウェアで暗号化するという手の込んだ「二重の手口」に変化している。そしてデータ復旧の話を持ちかけ、それに応じなければ情報を公開すると脅す。

これらの犯罪は金銭目的なので、官公庁や大企業だけでなく、セキュリティの脆弱な中堅・中小企業でも狙われるのが実態だ。日本の組織で過去1年間に52%がランサムウェアび被害にあい、そのうち32%が平均1億2300万円に上る身代金を支払っているという報告もある(セキュリティベンダーのクラウドストライクによる調査)。

侵入の手口は、偽装メールの添付ファイルによるものや、パスワード付きZIPファイルで検疫をすり抜けるような手口が多い。またテレワークのために採用される各種ネットワーク機器の脆弱性を悪用したり、在宅のテレワークツールや、子会社・関連会社やシステム運用委託先などのサプライチェーンを踏み台とする攻撃も目立っているという。

情報窃取の手口の増加には、高度なサイバー攻撃ツールを提供するブラックマーケットの存在と、そのエコシステム化が背景にある。すなわち「RaaS」(Ransomware as a Service)により、性能の良い攻撃ツールを攻撃者が容易に利用できるようになってしまった。

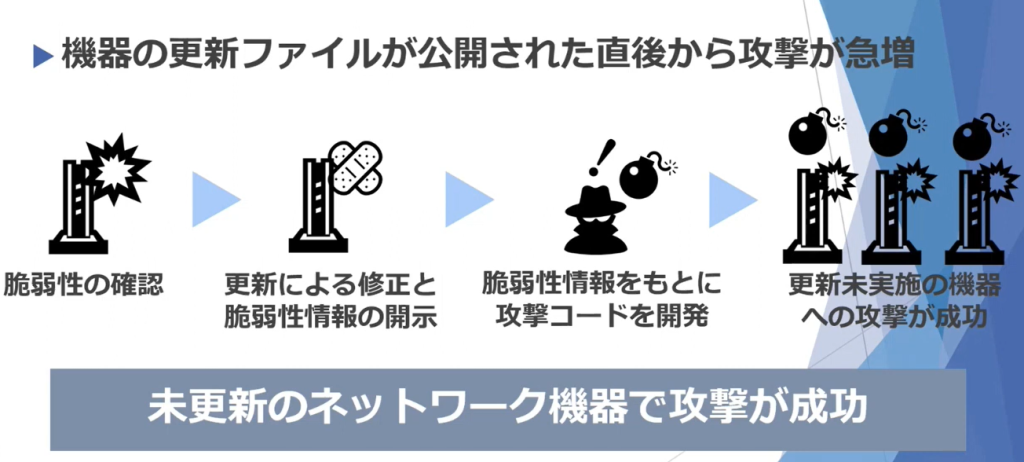

各種ネットワーク機器の脆弱性を悪用する場合には、まず機器の更新ファイルが公開されると、すぐに攻撃者がその脆弱性情報をもとに攻撃コードを開発し、未更新の機器へ攻撃をかける。そのため、攻撃の成功率が高まってしまうのだ。

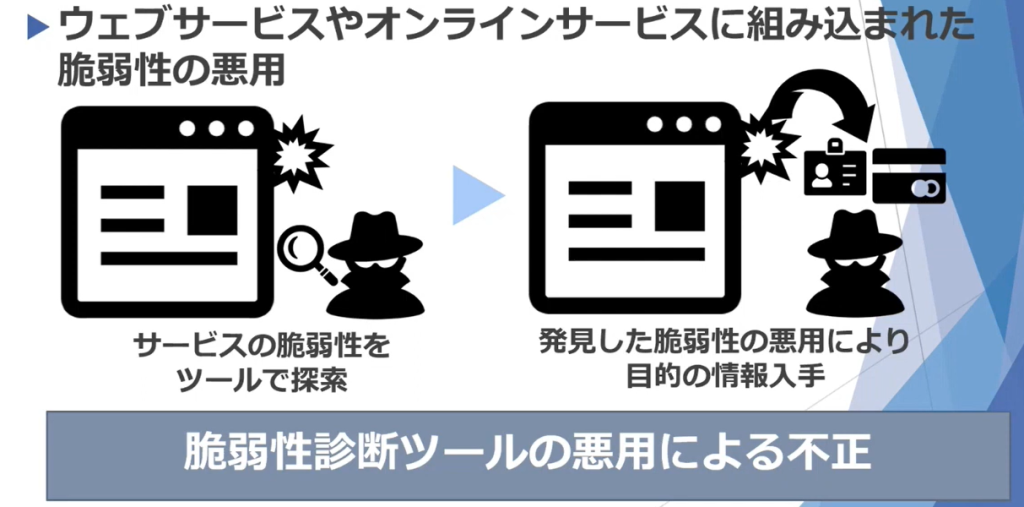

ほかにもWebサービスやオンラインサービスの脆弱性からID・パスワードを窃取したり、逆に脆弱性診断サービスで脆弱性を探し出し、そこから目的の情報を窃取するような悪用ケースもある。

このようにコロナ禍によるデジタル活用が広がるなかで、攻撃事態の質が変化し、アタックされる場所も増えてきた。もはやサイバーセキュリティ対策は、従来からの境界防御だけでは不十分で、ゼロトラストの考え方が求められるようになっている。

ますます攻撃者優位になる非対称性、防御側は非常に苦しい戦いに

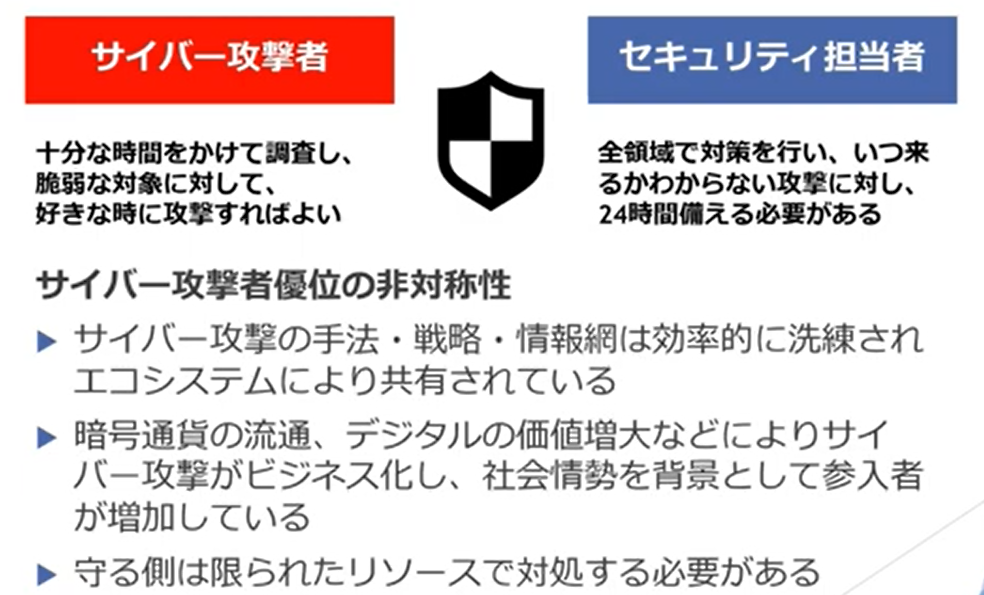

さらにマズイ点は、以前よりも攻撃者の非対称性がクローズアップされてきたことだろう。もともと、この非対称性とは軍事用語だが、「得られる情報や環境に歴然とした差があり、どちらかが一方的に優位になる状況」をいう。サイバーセキュリティの場合は、情報窃取を目的とする攻撃者のほうが圧倒的に優位になっている。

たとえば、ターゲットに対して攻撃者は無限の時間を割いて事前に調査が行えるし、サプライチェーンなどで防御が手薄な場所から侵入したり、ソーシャルハッキングで情報も容易に入手できる状況だ。前出のテレワークやクラウド、モバイル端末など攻撃ポイントも増えている。さらに国家を背景として豊富なリソースで攻撃をかけてくるグループも存在する。

金銭目的の場合は、世の中のすべての脆弱性がある企業が国境を越えて対象となり、攻撃を仕掛けてもインターネットの匿名性を駆使し、金銭授受は暗号通貨でやり取りして、身元の隠蔽も可能だ。サイバー犯罪のエコシステムが成立しており、攻撃ツールも容易に取得できる。

一方で、防御側は非常に苦しい戦いを強いられている。よく言われる「情報セキュリティのCIA」(Confidential:機密性、Integrity:完全性、Availability:可用性)といった3要素の担保はもちろんのこと、デジタル利活用が広がるなかでの攻撃防御、利用側のリテラシー向上、いつ来るか分からない多様な攻撃に対して、限られた予算と人員でセキュリティ担当者が24時間ずっと対処し続けなければならない。

企業が取り組める「アクティブ・ディフェンス」の考え方とは?

では、こういった非対称性が問われる環境のなかで、企業は一体どのように防御していけばよいのだろう? そこで昨今注目されているのが「アクティブ・ディフェンス」の考え方だ。

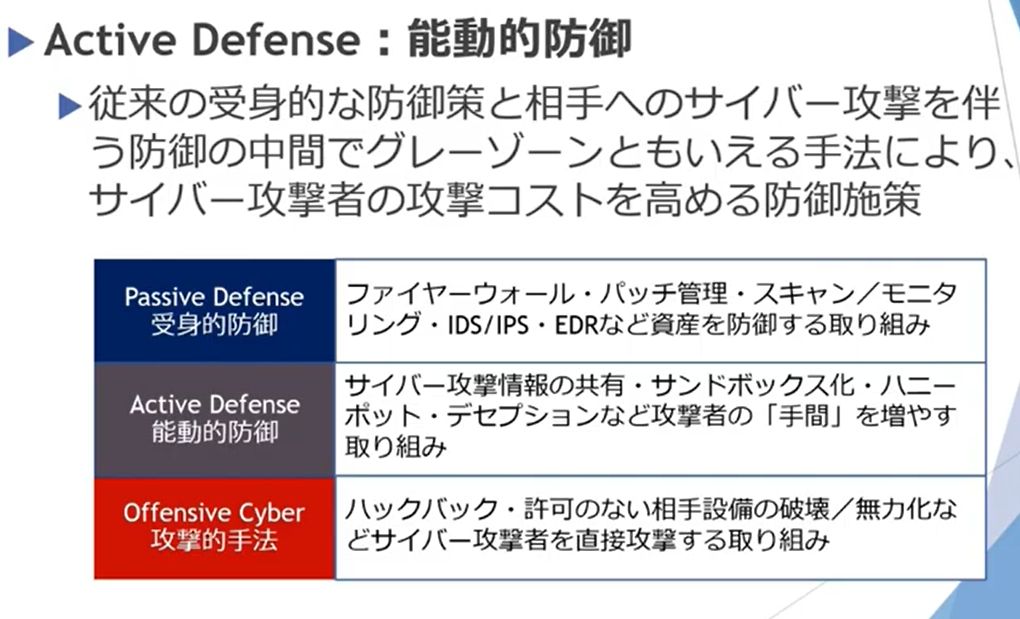

アクティブ・ディフェンスは「能動的防御」と訳され、いろいろな定義がある。海外では「防御を施し、攻撃発生まで待つのではなく、積極的に攻撃者を見つけ出し、攻撃を妨げる取り組み」を指すこともある。

ここでは従来のような受け身的な守りの「パッシヴ・ディフェンス」ではなく、サイバー攻撃者の攻撃コストを高める防御施策となるものとしてアクティブ・ディフェンスを考えている。

たとえば、アクティブ・ディフェンスでは、サンドボックス、ハニーポット・デセプションなどで、攻撃者の手間を増やす取り組みが挙げられる。ただし攻撃者を先制攻撃するオフェンシブ・サイバーは、日本では違法だ。そこでパッシブ・ディフェンスとオフェンシブ・サイバーの中間にあたる対処法がアクティブ・ディフェンスといえるだろう。

アクティブ・ディフェンスの4つの類型と対処法による効果

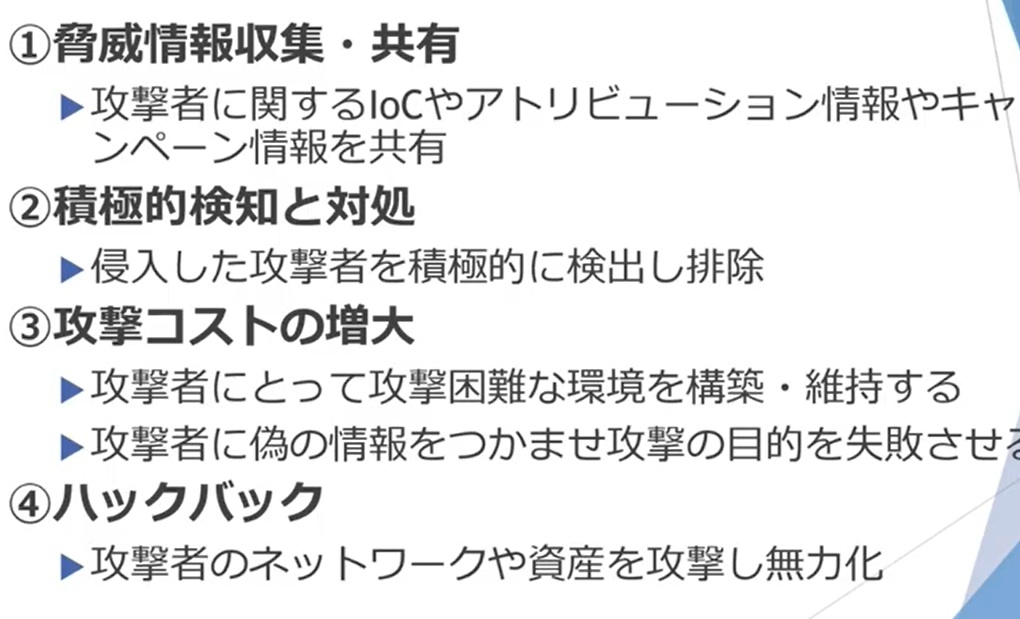

ちなみにアクティブ・ディフェンスには、以下のような4つの類型がある。このうち、企業が現実的に取られるであろうアクティブ・ディフェンスの手法は「脅威情報の収集・共有」「積極的検知と対処」「攻撃的コストの増大」だろう。これらについて、もう少し詳しく紹介しよう。

1つ目の「脅威情報の収集・共有」では、サイバー攻撃の兆候を、攻撃パターンや痕跡などから早期に発見し、事前に情報を共有して対処する取り組みになる。これにより防御の優先度が高いサイバー攻撃にリソースを集中し、セキュリティ対策の費用効果を高められる。

2つ目の「積極的検知と対処」では、侵入前提でサイバー攻撃者を感知し、攻撃者を判定して排除する取り組みだ。いわゆる「UEBA」(User and Entity Behavior Analytics)と呼ばれるもので、普段の動作と異なる怪しい動きを検出し、正規アカウントを乗っ取られた不正ユーザーを排除する。これは最近では「SIEM」(Security Information and Event Manager)の機能としても提供されている。

積極的検知と対処にはもう1つ、侵入者が興味を引く環境に誘い込み、その行動を封じ込めるという手法もある。先に触れたハニーポット・デセプションだ。ここで引っかかった攻撃者の行動を記録して、攻撃手法などを観察することで、次の対処に生かせるわけだ。

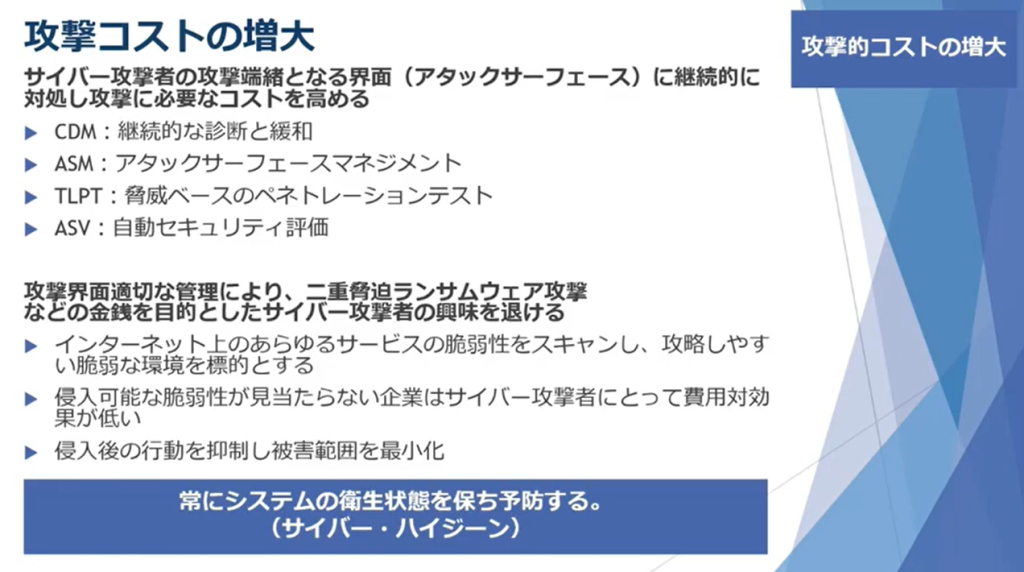

3つ目の攻撃コストの増大にも、いくつかの手法がある。これらは攻撃の端緒となる界面(「アタックサーフェイス」と呼ぶ)に対して継続的に対処し、相手の攻撃に必要なコストを高めるものだ。

ここでは、継続的な診断と脅威の緩和を行う「CDM」(Continuous Diagnostic and Mitigation)や、アタックサーフェイスを管理するASM(Attack Surface Management)がある。特に最近はASMなどで二重脅迫ランサムウェア攻撃から守り、常にシステムの衛生状態を保って予防する「サイバー・ハイジーン」といった考え方が登場している。これは、いわば「分厚いドアにいくつも鍵をかけて、泥棒が侵入する興味を削ぐようなもの」である。

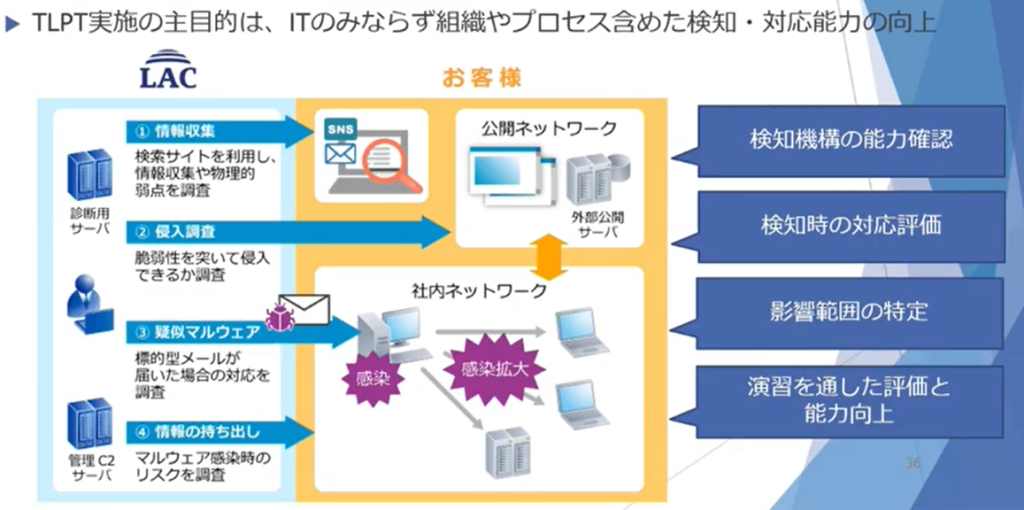

このほか脅威ベースのペネトレーションテストを実施し、企業内の資産のセキュリティ体制を評価する「TLPT」(Thread Led Penetration Test)、またTLPTを自動化してセキュリティ評価を行う「ASV」(Automated Security Validation)などもある。

アクティブ・ディフェンスとゼロトラストの連携で情報資産を保護

このようなアクティブ・ディフェンスの考え方は、昨今のゼロトラストと連携させることで、より安全に情報資産の保護を実現できる。アクティブ・ディフェンスで動的アクセス制御を行う際に、デバイスの状態や、ユーザーあるいは ネットワークの利用状況とともに、前出のCDMや脅威情報インテリジェンスから取得した情報も利用することで、無駄にならない脆弱性対応が可能になるわけだ。

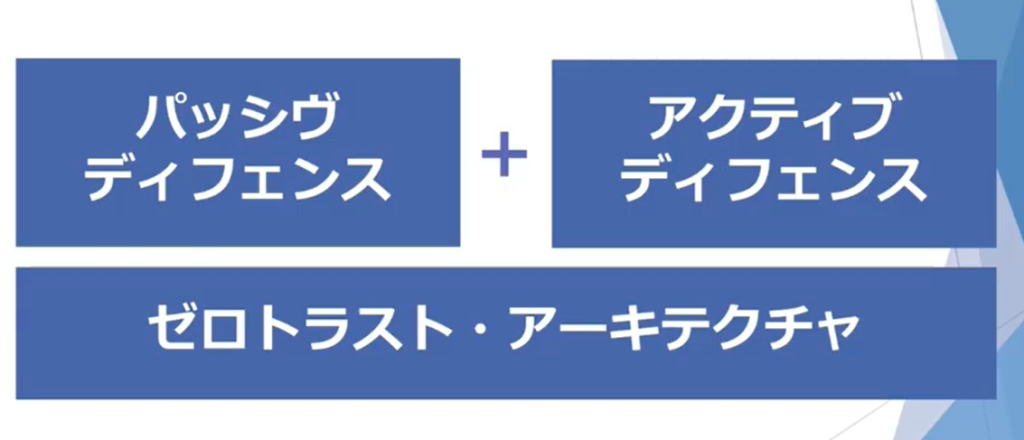

今後のサイバーセキュリティ対策の展望は、パッシヴ・ディフェンスはもちろんのこと、アクティブ・ディフェンスの考え方を取り入れ、さらに両者をゼロトラスト・アーキテクチャの上に構築していくことが新たなパラダイムになっていきそうだ。

★情報システムペネトレーションテストの詳細、資料の請求はこちらよりも確認ください。

★IoTデバイスペネトレーションテストの詳細、資料の請求はこちらよりも確認ください。

★クラウドセキュリティ設定診断の詳細、資料の請求はこちらよりも確認ください。

★ゼロトラストソリューションの詳細、資料の請求はこちらよりも確認ください。