2023年9月版 最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第14回

9月に公開された重大な脆弱性(CISA KEV参照)

9月に新たに公開された脆弱性は5312件となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

9月にCISAのKEVに登録された脆弱性はトータル23件で、内訳は

- Owl Labs: 4件

- Apple: 5件

- Microsoftt: 2件

- Red Hat: 1件

- Trend Micro: 1件

- Apache: 1件

- Samsung: 1件

- Adobe: 1件

- Android: 1件

- Cisco: 1件

- Google: 1件

- Realtek: 1件

- Zyxel: 1件

- MinIO: 1件

- Laravel: 1件

になっています。

参考情報

CISA「Known Exploited Vulnerabilities Catalog」

1. BLASTPASS、iOSのゼロクリック脆弱性。早急にアップデートを!

2023年9月にCitizenLabが、ワシントンDCにある国際的なCSO(市民社会組織)のデバイスをチェックしていたところ、NSOグループのPegasusマルウェア(詳細は後述)をダウンロードするために、ゼロクリック脆弱性が悪用された形跡を発見したそうです。

CitizenLabは早急にAppleに連絡を取り、Appleから脆弱性(CVE-2023-41064 / CVE-2023-41061)が公開され、iOS/iPadOS 16.6.1が緊急リリースされました。

CitizenLabはこのエクスプロイトチェーンを「BLASTPASS」と名付けています。ここでは現時点でわかっている情報をまとめています。

一次情報源

- BLASTPASS (CitizenLab)

CVE情報

今回公開されたCVEは以下になります。

- CVE-2023-41064

- ImageIOの脆弱性

- 対象:iPhone 8以降, iPad Pro (全モデル), iPad Air 3rd generation以降, iPad 5th generation以降, iPad mini 5th generation以降

- 影響:細工されたイメージファイルを処理する際に任意のコードを実行することが可能です。

- 詳細: メモリ処理中のバッファーオーバーフローの脆弱性

- CVE-2023-41061

- Walletの脆弱性

- 対象:iPhone 8以降, iPad Pro (全モデル), iPad Air 3rd generation以降, iPad 5th generation以降, iPad mini 5th generation以降

- 影響:細工された添付ファイルを処理する際に任意のコードを実行することが可能です。

- 詳細: 処理ロジックの変更で修正された模様(詳細は不明)

xploitチェーン(BLASTPASS)

前出のとおりCitizenLabは今回発見したExploitチェーンを「BLASTPASS」と名付けています。これはiOS 16.6に存在する脆弱性で、ユーザーの操作を何も必要としない(ゼロクリック)攻撃となります。このBLASTPASSが入口となり、PegasusマルウェアがiPhone/iPadにロードさせられてしまいます。

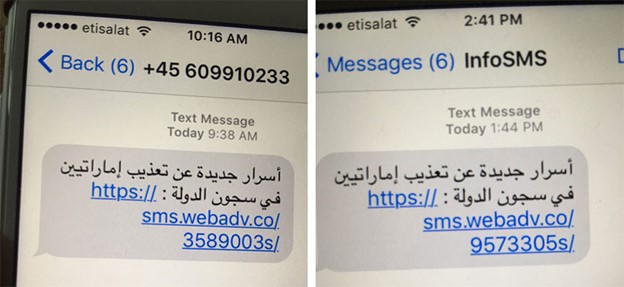

このExploitには、細工された悪意のあるイメージファイルが内包されているAppleのPassKit(Apple Pay and Wallet)が含まれており、攻撃者が被害者に送ることで発動します。 詳しい情報は、後日CitizenLabから詳細レポートが開示されるようです。

LockDownモードによる緩和策

CitizenLabは、今回の攻撃についてはAppleの「LockDownモード」で防げるという見解を出しています(Appleもこの見解には賛成しているようです)。

Appleの「LockDownモードの説明」によると

『LockDownモードは、非常時のオプションとして使用できるiPhone、iPad、およびMac(iOS 16、iPadOS 16.1、macOS Ventura 13を搭載)保護機能です。LockDownモードになると、デバイスは通常通りに機能しなくなります。セキュリティのためにApp、Webサイト、および機能が厳密に制限され、一部の操作は利用できなくなります』

とありますので

- スパイウェアをインストールされる可能性が高い、公的な立ち位置に居る

- iOSを早急に更新できない

といったユーザーは、iOSの更新までLockDownモードで緩和を行っておく、という対処策を検討するのも一つの手だと思われます(使い勝手はかなり悪くなるようですが……)。

NSO Groupと過去の攻撃

NSO Groupとは

前出のNSO Groupは、2010年にNiv Carmi氏/Shalev Hulio氏/Omri Lavie氏によって設立された、イスラエルの監視会社です。NSO Groupは、携帯電話上で動作する監視ソフトウェアを開発して世界中の政府に販売していると公言し、販売先は情報機関・法執行機関・軍関係となっています。

Pegasus スパイウェア

Pegasusスパイウェアは、2016年8月に人権活動家のiPhone内で発見されたスパイウェアです。 PegasusはiPhoneやAndroidを標的としたマルウェアで、感染するとスマートフォンが外部から操作できるようになり、メッセージや写真・電子メールを盗み見たり、通話を録音したりすることが可能になるとのことです。

Pegasusスパイウェアに関しては「Lookout」という企業が解析を行っており、詳細なレポートが出されています。脆弱性(CVE‑2016‑4655/CVE‑2016‑4656/CVE‑2016‑4657)を悪用しJailbreakによりサンドボックスから脱出し、iPhone/Androidの通話アプリとKenel間の通信をフックして情報を盗んでいました。

ゼロクリック攻撃とPegasusスパイウェア

2016年に発見されたPegasusスパイウェアですが、このスパイウェアを拡散するためにゼロクリック攻撃が組み合わされて使われています。

- 2020年12月20日には、Citizen Labにより、NSOグループがPegasusスパイウェアを感染させるために利用した「Kismet」エクスプロイトが見つかりました。

- 2021年2月には、Citizen Labにより新たなNSOグループの「ForcedEntry」エクスプロイトが見つかりました。

過去のPegasusスパイウェアでは、SMSやメールなどがユーザーに送られ、それをクリックすることにより感染するというものでした。

かし、ゼロクリック脆弱性を利用して、このようなステップを踏まずに(ユーザーに気づかれることなく)Pegasusスパイウェアをロードさせることができるようになりました。今回のBLASTPASSエクスプロイトも同様に、Pegasusスパイウェアを感染させるための入口として使用されているようです。

参考情報

- BLASTPASS (CitizenLab)

- About the security content of macOS Ventura 13.5.2 (Apple)

- About the security content of iOS 16.6.1 and iPadOS 16.6.1 (Apple)

- ロックダウンモードで金銭目当てのスパイウェアに対するデバイスの防御を強化する(Apple)

- Technical Analysis of Pegasus Spyware (Lookout, PDF)

- The Million Dollar Dissident NSO Group’s iPhone Zero-Days used against a UAE Human Rights Defender (CitizenLab)

- A deep dive into an NSO zero-click iMessage exploit: Remote Code Execution (Google ProjectZero)

- A Look at iMessage in iOS 14 (Google ProjectZero)

2. Cisco ASA/FTDの脆弱性(CVE-2023-20269)。パスワードのブルートフォースが出来てしまう。MFAを有効に!

2023/09/06にCisco社は、Cisco Adaptive Security Appliance (ASA) / Firepower Threat Defense (FTD)に、認証されていないリモートの攻撃者がユーザー名とパスワードの組み合わせでブルートフォース攻撃を仕掛けられるという脆弱性に関してのアドバイザリを公開しました。

悪用が成功すると、攻撃者は

- リモートからVPN セッションを確立する資格情報を特定することができます。

- (Cisco ASA 9.16 以前を実行している場合は)クライアントレス SSL VPN セッションを確立することができます。

LockBitやAkiraといったランサムウェアグループがこの脆弱性を悪用して攻撃を行っている模様です。

対象

Cisco Adaptive Security Appliance (ASA) / Firepower Threat Defense (FTD)

CVE情報

本件を受けて、Ciscoの方でも、2023/09/06にアドバイザリとアップデートを公開しました。

公開されたCVEは以下になります。

CVE-2023-20269

- 一次情報源

- CVSS Base Score

- 5.0 Medium

- CVSS Vector

- CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:N/I:L/A:N/E:X/RL:X/RC:X

- 詳細

- Cisco ASAおよび Cisco FTDのリモート アクセスVPN機能の脆弱性により、認証されていないリモート攻撃者が有効なユーザー名とパスワードの組み合わせを特定しようとしてブルート フォース攻撃を実行できる可能性があります。

アドバイザリ公開の経緯と悪用の状況

Rapid7によると、2023/03/30-2023/08/24までに、Rapid7の顧客のうち11件がCisco ASA 関連の侵入を経験したとのことです(正しく多要素認証(MFA)が設定されていた場合にはMFAを迂回して攻撃が成功したような例はなかったそうです)。その後、Ciscoと一緒に調査を行い、8/24にCiscoのブログで情報を公開しています。

調査によると、侵入した攻撃者はAkiraランサムウェアまたはLockBitランサムウェアを展開したとのことです。これにより、同グループらが本脆弱性を悪用している可能性があります。

修正方法

9月末時点では、今回の脆弱性に対する修正はリリースされていません。そのため、以下の緩和策を設定して悪用の可能性を減らす必要があります。

- ブルートフォース攻撃を防ぐために、ローカルユーザーデータベースに対する試行回数の制限を行うことで緩和することが可能です。詳しい情報は、一次情報源のCiscoのアドバイザリを確認してください。

また、今回のCiscoに限らずインターネットに接続している機器に関しては、可能な限り多要素認証(MFA)を設定したログインに切り替えたほうが良いと思われます。

参考情報

- Cisco Adaptive Security Appliance Software and Firepower Threat Defense Software Remote Access VPN Unauthorized Access Vulnerability(Cisco)

- Under Siege: Rapid7-Observed Exploitation of Cisco ASA SSL VPNs(Rapid7ブログ)

- Akira Ransomware Targeting VPNs without Multi-Factor Authentication (Ciscoブログ)

- CVE-2023-20269: Zero-Day Vulnerability in Cisco Adaptive Security Appliance and Firepower Threat Defense Reportedly Exploited by Ransomware Groups (Tenaleブログ)

3.Windows 11の”ThemeBleed”(CVE-2023-38146)

Microsoftが月例の脆弱性とアップデートを公開しましたが、危険なものとして”ThemeBleed(CVE-20223-38146)”という脆弱性が公開されています。この脆弱性は、セキュリティ研究家のKirkpatrick氏が発見したもので、この報告でマイクロソフトから$500の報奨金が支払われたそうです。ここではその脆弱性について概要を見ていきます。

一次情報源

CVE情報

CVE-2023-38146

- 一次情報源

- 影響を受ける製品

- Windows 11

- CVSS

- Base Score: 8.8

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

- CVE 詳細

- リモートコード実行の脆弱性

- ユーザーが悪意ある.themeファイルをロードすると、コードを実行される可能性があります。

- リモートコード実行の脆弱性

問題の詳細

- Windowsでは”.theme”ファイルを使用することで、デスクトップの外観をカスタマイズできます。”.theme”ファイル自体は、設定の詳細が含まれているiniファイルになります。

”.theme”ファイルをクリックすると、Windows11では次のコマンドを実行します。

–

“C:\WINDOWS\system32\rundll32.exe” C:\WINDOWS\system32\themecpl.dll,OpenThemeAction <theme file path>

–

今回の脆弱性は、”.msstyle”ファイルの処理の際に発生します。これはテーマで使用されるアイコンなどを含むDLLファイルで、本来コードを含んでいないはずのものです。”.theme”ファイルが開かれる際に”.msstyle”ファイルも読み込まれます。

- “.msstyle”ファイルをロードするとき、LoadThemeLibraryでuxtheme.dllのバージョンを確認します。この際に読み取ったバージョンが999の場合は別の関数ReviseVersionIfNecessaryを呼び出します。

- ReviseVersionIfNecessaryでは、以下を実行します。

- “.msstyles”ファイルパスに”_vrf.dll”を追加して新しいファイルパスを生成します。

- 新たな”_vrf.dll”ファイルが存在しているかを確認します。存在していなければexitします。

- “_vrf.dll”ファイルをOpenします。

- “_vrf.dll”ファイルの署名を確認します。署名が不正であればexitします。

- “_vrf.dll”ファイルをCloseします。

- “_vrf.dll”ファイルをDLLとしてロードし、VerifyThemeVersion関数を呼び出します。

この最後の2つのステップに欠陥がありました。手順e.で署名を検証した後に DLLをCloseし、手順f.で DLLをロードするときに再度ファイルがOpenになるためです。ここで競合状態が発生するウィンドウがあり、手順e.で署名が確認された後に攻撃者が”_vrf.dll”ファイルを置き換えて手順f.でロードさせることができるからです。これにより、悪意の有るdllファイルがロード・実行されることになります。

PoC

Pocはgithubで公開されています。 ただし、公開されているコード自体の安全性が確認されているわけではありませんので、PoCを実際に実行する際は十分に気をつけてください。

参考情報

- Microsoft: Windows Themes Remote Code Execution Vulnerability CVE-2023-38146

- 研究者のブログ:CVE-2023-38146: Arbitrary Code Execution via Windows Themes

- PoC: https://github.com/gabe-k/themebleed

9月のまとめ

9月も大きな脆弱性や、脆弱性を悪用した攻撃が数多く見られました。特にApple製品に関しては、iOS17へのメジャーバージョンアップも含んで、かなり頻繁に上げることになったのではないでしょうか。メジャーバージョンアップが出るときには、すべてのバージョンアップを控えるユーザーもいると思いますが、重要なセキュリティ修正も含まれていますので、なるべく更新するようにしておきましょう。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから