最速! 危険度の高い脆弱性をいち早く解説 「脆弱性研究所」第5回 12月分まとめ

12月に公開された重大な脆弱性(CISA KEV参照)

12月に新たに公開された脆弱性は2871となります。この中で特に重大な脆弱性を幾つかピックアップして説明したいと思います。

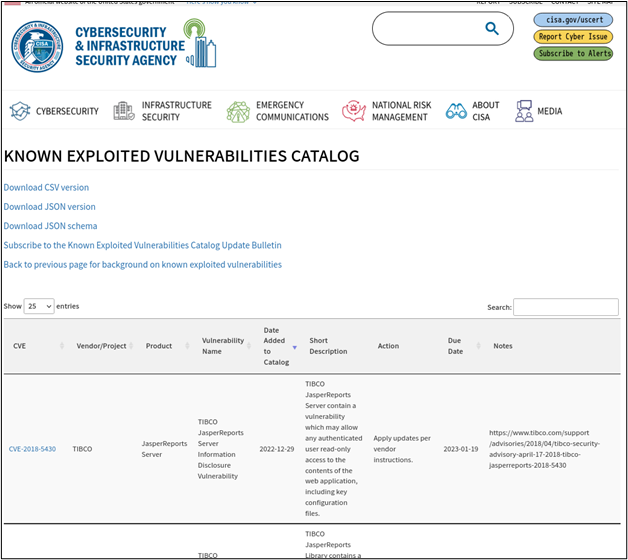

第3回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。12月では9件更新されています。

12月にCISAのKEVに登録された脆弱性はトータルで9件更新されており、内訳は

- Google Chrome: 1件

- TIBCO: 2件

- Veeam: 2件

- Apple: 1件

- Fortinet: 1件

- Microsoft: 1件

- Citrix: 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. 騒ぎ過ぎに注意:Linux Kernelのksmbdの脆弱性(Critical: CVE-2022-47939, CVE-2022-47940, CVE-2022-47942, Moderate: CVE-2022-47938, CVE-2022-47941)

2022年12月28日に、Linux Kernelのksmbdの脆弱性(Critical: CVE-2022-47939, CVE-2022-47940, CVE-2022-47942, Moderate: CVE-2022-47938, CVE-2022-47941)が公開されました。

脆弱性自体はZDI(Zero Day Initiative: 2005年に設立されたコミュニティ。第二回記事参照)に報告されており、2022年7月26日には各ディストリビューションに連絡されていたようです。公開が2022年12月28日に行われ、リモートコード実行の脆弱性でCVSS: 10.0のCVE-2022-47939が含まれていることから話題になりました。最初に断っておきますが、本件の対象となるLinuxディストリビューションは限られていますので、パニックにならないでください。

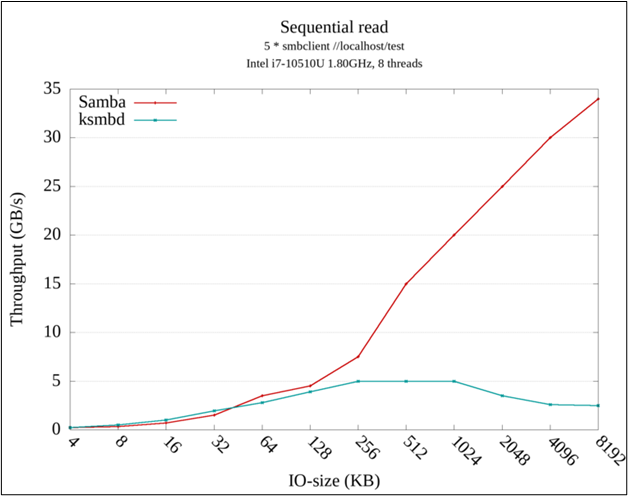

ksmbdとは

ksmbdは、ファイル共有で使用するCIFS/SMB3プロトコルを実装するための、Linux Kernelモジュールです。こちらのSambaのブログによると、ksmbdは主にSamsungのエンジニアにより開発されているそうです。ksmbdは2021年11月に公開されたLinux Kernel 5.11からメインラインに取り込まれており、さまざまなベンチマークでパフォーマンスが向上(一部のテストではパフォーマンスが 2 倍)しているとのことです(Kernel番号を赤太字にした理由は後で説明します)。 なお、ksmbdは既存の Samba(smbd)を置き換えるものではなく、拡張機能であり、将来 Samba と統合される予定とのことです。

脆弱性の詳細

今回発行されたCVEに関する情報は以下になります。ZDIはZeroDay Initiativeが付けたスコア・ベクターになります。

- CVE-2022-47938

- 影響するバージョン

- Linux Kernel 5.15-5.19.1

- Priority

- ZDI: 6.5

- Red Hat: 6.5 Moderate

- CVSS Vector

- ZDI: (AV:N/AC:L/PR:L/UI:N/S:U/C:N/I:N/A:H)

- Red Hat: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:N/I:N/A:H

- 内容

- DoSの問題

- Linux KernelでCIFSファイルシステムを使用している際にSMB2_TREE_CONNECTコマンドでDoSの脆弱性が発生することが判明しました。この問題はユーザーが指定したデータが適切に検証されず、過去にアロケートされたバッファの終端を飛び越えて、境界外読み込みができることから発生します。攻撃者はこれを利用してシステムにDoSを仕掛けられます。ksmbdが有効になっているシステムが対象です。

- 影響するバージョン

- CVE-2022-47939

- 影響するバージョン

- Linux Kernel 5.15-5.19.1

- Priority

- ZDI: 10.0

- Red Hat: 10.0 Critical

- CVSS Vector

- ZDI: (AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H)

- Red Hat: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H

- 内容

- 非認証でのリモートコード実行の問題

- Linux Kernelでfs/ksmbd/smb2pdu.c中でuse-after-freeの問題があります。これにより、リモートの攻撃者は影響を受けるLinuxカーネル上で認証をせずに任意のコードを実行できます。ksmbdが有効になっているシステムが対象です。

- 影響するバージョン

- CVE-2022-47940

- 影響するバージョン

- Linux Kernel 5.15-5.18.17

- Priority

- ZDI: 9.6

- Red Hat: 9.6 Critical

- CVSS Vector

- ZDI: (AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:N/A:H)

- Red Hat: CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:N/I:N/A:H

- 内容

- 認証してのリモートコード実行の問題

- Linux Kernelでは、SMB2_WRITEコマンドの処理に特定の問題が存在します。この問題はユーザーが指定したデータが適切に検証されず、過去にアロケートされたバッファの終端を飛び越えて、境界外読み込みができることから発生します。攻撃者はこれと他の脆弱性を組み合わせて利用し、認証されたシステムで任意のコードを実行できます。ksmbdが有効になっているシステムが対象です。

- 影響するバージョン

- CVE-2022-47941

- 影響するバージョン

- Linux Kernel 5.15-5.19.1

- Priority

- ZDI: 5.3

- Red Hat: 5.3 Moderate

- CVSS Vector

- ZDI: (AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:L)

- Red Hat: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:L

- 内容

- メモリ情報読み取り(メモリリーク)の問題

- fs/ksmbd/smb2pdu.cでsmb2_handle_negotiateエラーが起きた条件においてkfreeをおこなっていなかったため、メモリリークの可能性があります。

- 影響するバージョン

- CVE-2022-47942

- 影響するバージョン

- Linux Kernel 5.15-5.19.1

- Priority

- ZDI: 8.5

- Red Hat: 8.5 Important

- CVSS Vector

- ZDI: (AV:N/AC:H/PR:L/UI:N/S:C/C:H/I:H/A:H)

- Red Hat: CVSS:3.1/AV:N/AC:H/PR:L/UI:N/S:C/C:H/I:H/A:H

- 内容

- 認証してのリモートコード実行の問題

- SMB2_WRITEコマンドの処理に特定の問題が存在します。この問題はユーザーが指定したデータが適切に検証されず、ヒープベースバッファにコピーする際に適切でない長さが指定できることから発生します。攻撃者はこの脆弱性を利用し、認証されたシステムで任意のコードを実行できます。ksmbdが有効になっているシステムが対象です。

- 影響するバージョン

主要ディストリビューションの情報

今回の脆弱性があるとされているksmbdは、先に紹介した通り「Linux Kernel 5.15」から導入されていますので、実は影響を受けるディストリビューションはそれほど多くありません。

また、時系列を見ていただいても

2022/07/26: ZDIが各ディストリビューションに情報を共有

2022/08/17: ksmbdの脆弱性を修正したLinux Kernel 5.15.61がリリースされる

2022/12/28: 本脆弱性の公開

となっていますので、影響を受けるディストリビューションに関しても修正版のkernelはリリースされています。

- Red Hat

- CVE-2022-47938(Moderate: DoS脆弱性)だけが影響を受けます。

- その他の脆弱性に関しては、特にリモートコード実行に関しても「提供しているKernelバージョンはそれらのファイルを含まないため、本影響を受けません。」と述べています。

- Debian

- buster/bullseyeは影響を受けません(脆弱性の有るコードは含まれていません)。

- Ubuntu

CVE-2022-47939, CVE-2022-47940に関しては「脆弱性を利用するためにはksmdbサービスを有効にするためにデフォルトでインストールされていないksmbd-toolsをインストールする必要があります」とコメントが入っています。

ネットニュース系での本脆弱性の取り上げ方に対する苦言

先月のOpenSSLのときにも筆者が指摘しましたが、今回の脆弱性に関しても、CVSS 10.0でCritical、しかもリモートコード実行の脆弱性であるという理由で、特にネット上のニュースなどでセンセーショナルに騒がれすぎたという印象があります。

今回に関しては、年末の仕事納め後であったにもかかわらず、本件のニュースを受けて急遽対応を余儀なくされてしまったシステム管理者の方々や、顧客対応を余儀なくされてしまった方もいらっしゃるのではないでしょうか。本来はニュースなどのトップの目立つところに「範囲は限定的」等を記載するべきだったと思っています。

前回のOpenSSLのときもそうでしたが、あまりこういう騒がれ方をしてしまうと、危機感の薄れや脆弱性情報に対する不信感(煽り過ぎじゃないのか、等)を醸成してしまうと思います。

筆者は長年、脆弱性を見てきていますので、ある程度の情報が判明してから/各ディストリビューションの対応が出てから、わかりやすいように情報を出す様に心がけてきたつもりです。

しかし、昨今セキュリティ、特にセンセーショナルな脆弱性の情報がニュースとしてクリック数を稼げる、と思ってしまった方面がこの様に騒いでしまって、逆に脆弱性情報の信頼度を下げる要因になってしまいそうな情勢となっているように感じており、かなり残念だと苦言を呈しておきます。

参考情報

- ksmbdに関するSambaのブログ

- https://www.zerodayinitiative.com/advisories/ZDI-22-1687/

- https://www.zerodayinitiative.com/advisories/ZDI-22-1688/

- https://www.zerodayinitiative.com/advisories/ZDI-22-1689/

- https://www.zerodayinitiative.com/advisories/ZDI-22-1690/

- https://www.zerodayinitiative.com/advisories/ZDI-22-1691/

2. Fortinetにリモートコード実行の緊急の脆弱性(CVE-2022-42475)

2022年12月13日に、Fortinetにリモートコード実行の緊急の脆弱性(CVE-2022-42475)が出ています。FortinetのPSIRTアドバイザリはこちらになります。

こちらは最初に取り上げたCISA KEVでも取り上げられており、既に悪用した攻撃が観測されているものになります。

脆弱性の詳細

今回発行されたCVEに関する情報は以下になります。

- CVE-2022-47938

- 影響するバージョン

- FortiOS

- 7.2.0 – 7.2.2

- 7.0.0 – 7.0.8

- 6.4.0 – 6.4.10

- 6.2.0 – 6.2.11

- 6.0.0 – 6.0.15

- 5.6.0 – 5.6.14

- 5.4.0 – 5.4.13

- 5.2.0 – 5.2.15

- 5.0.0 – 5.0.14

- FortiOS-6K7K

- 7.0.0 – 7.0.7

- 6.4.0 – 6.4.9

- 6.2.0 – 6.2.11

- 6.0.0 – 6.0.14

- FortiProxy

- 7.2.0 – 7.2.1

- 7.0.0 – 7.0.7

- 2.0.0 – 2.0.11

- 1.2.0 – 1.2.13

- 1.1.0 – 1.1.6

- 1.0.0 – 1.0.7

- FortiOS

- Priority

- 9.3 Critical

- CVSS Vector

- NVD: Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- 内容

- ヒープベースバッファーオーバーフローの問題

- 対象となるバージョンのFortinet製品にヒープベースバッファーオーバーフローの問題が見つかりました。攻撃者はこれを利用して認証されていない状態で任意のコードを実行できる可能性があります。

- この攻撃が行われた場合、下記のログが複数回残ります

- 「Logdesc=”Application crashed” and msg=”[…] application:sslvpnd,[…], Signal 11 received, Backtrace: […]“」

- 影響するバージョン

10月にもFortinetの緊急の脆弱(CVE-2022-40684-)が出ており、第三回でも取り上げました。その際にも書きましたが、2022年は国内でのランサムウェアグループによる病院・公共系への攻撃が騒ぎになっており、VPN(FortiGate)の脆弱性もその入口になっていたことが判明しています。

今回の脆弱性は、先述の通り脆弱性を悪用した攻撃が既に観測されています。そのため、該当する製品に関しては早急にアップデート等を実施する必要があります。特に今回はFortiOS 5.x系も対象になっているため、範囲が以前よりも広がっています。利用者・システム提供者の皆様は、10月にも大変だったと思いますが、今回も忘れずに早急に対策をされることをお勧めします。

参考情報

3. NETGEARにバッファーオーバーフローの脆弱性(CVE:未アサイン)

2022年12月28日に、NETGEARの複数のWifiルータでバッファーオーバーフローの脆弱性が出ています。脆弱性自体は未認証時点でのバッファーオーバーフローだった模様です。

NETGEARによるセキュリティアドバイザリ(PSV-2019-0208)に情報と対象製品のリストが載っています。

脆弱性の詳細

本脆弱性に関しては、CVEは今のところアサインされていません。

- CVE-ID: 未アサイン

- 対象となる製品

- RAX40

- RAX35

- R6400v2

- R6700v3

- R6900P

- R7000P

- R7000

- R7960P

- R8000P

- Priority

- NETGEAR: 7.4 High

- CVSS Vector

- NETGEAR: CVSS:3.0/AV:A/AC:L/PR:N/UI:N/S:C/C:N/I:N/A:H

こちらの脆弱性ですが、NETGEAR社はできるだけ早く最新のファームウェアをダウンロードすることを強くお勧めしていますので、該当の製品をお使いの方はNETGEARによるセキュリティアドバイザリ(PSV-2019-0208)を御確認の上、新しいファームウェアに更新しましょう。

参考情報

4. VMWareにCriticalの脆弱性(CVE-2022-31702, CVE-2022-31703, CVE-2022-31705)

最後に、VMWareが複数の製品にセキュリティアドバイザリとアップデート情報を出していますので取り上げます。

今回はVMWareの二種類の製品

- VMware vRealize Network Insight(ネットワーク監視製品)

- VMWare ESXi/Workstation/Fusion

のそれぞれでCriticalの脆弱性が出されています。

脆弱性の詳細

VMSA-2022-0031

- CVE-2022-31702

- 影響を受ける製品

- VMware vRealize Network Insight

- CVSS Base: 9.8 Critical

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- VMWare vRealize Network Insightでは、vRNI REST APIにコマンドインジェクションの脆弱性が含まれています。これによりvRNI REST APIにネットワーク越しで接続できる攻撃者は認証無しで任意のコマンドを実行できます。

- 影響を受ける製品

- CVE-2022-31703

- 影響を受ける製品

- VMware vRealize Network Insight

- CVSS Base: 7.5 Critical

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N

- VMWare vRealize Network Insightでは、vRNI REST APIにディレクトリトラバーサルの脆弱性が含まれています。これによりvRNI REST APIにネットワーク越しで接続できる攻撃者はサーバー上の任意のファイルを読むことができます。

- 影響を受ける製品

VMSA-2022-0033

- CVE-2022-31705

- CVSS Base:

- 5.9 Moderate(ESXi)

- 9.3 Critical(Workstation, Fusion)

- 影響を受ける製品

- VMware ESXi

- VMware Workstation Pro / Player (Workstation)

- VMware Fusion Pro / Fusion (Fusion)

- VMware Cloud Foundation

- CVSS Vector:

- Workstation,Fusion: CVSS:3.1/AV:L/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H

- VMare ESXi, Workstation, Fusionに含まれるUSB 2.0(EHCI)コントローラでのヒープ領域外書き込みの脆弱性が見つかっています。

- ゲストOS上でのローカル管理者権限を持つ攻撃者は、この脆弱性を悪用してホスト上の仮想マシンのVMXプロセスとしてコードを実行できる可能性があります。ESXiの場合にはエクスプロイトがVMXサンドボックス内に含まれていますが、WorkstationやFusionではインストールされているホストOS内でコードが実行される可能性があります。

- CVSS Base:

参考情報

12月のまとめ

12月も大きめの脆弱性が複数公開されました。特に仕事納めの時期に重なったLinux Kernelの脆弱性に関しては、問い合わせを受けたり対応を調べたりで、苦労された方々も多かったのではないでしょうか。11月のOpenSSLの際にも指摘しましたが、ニュースサイトでの取り上げ方が問われる時期になっていると思われます。

また、FortinetのVPNやVMWareに関しては、ContiやLockBitのときと同様に、悪用してくるランサムウェアグループも出てくると思われますので、なるべく早い対応が望まれます。

NETGEARの製品は広く個人レベルでも使用されていますので、こちらもなるべく早い対応が望まれます。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。